几天后第四十六届世赛的省选拔赛就要开幕了,赛方发了安全事件响应的样题,其实就是一道流量分析题。做了一下,记录下做题过程。文末附流量包文件。

0x00 初步分析

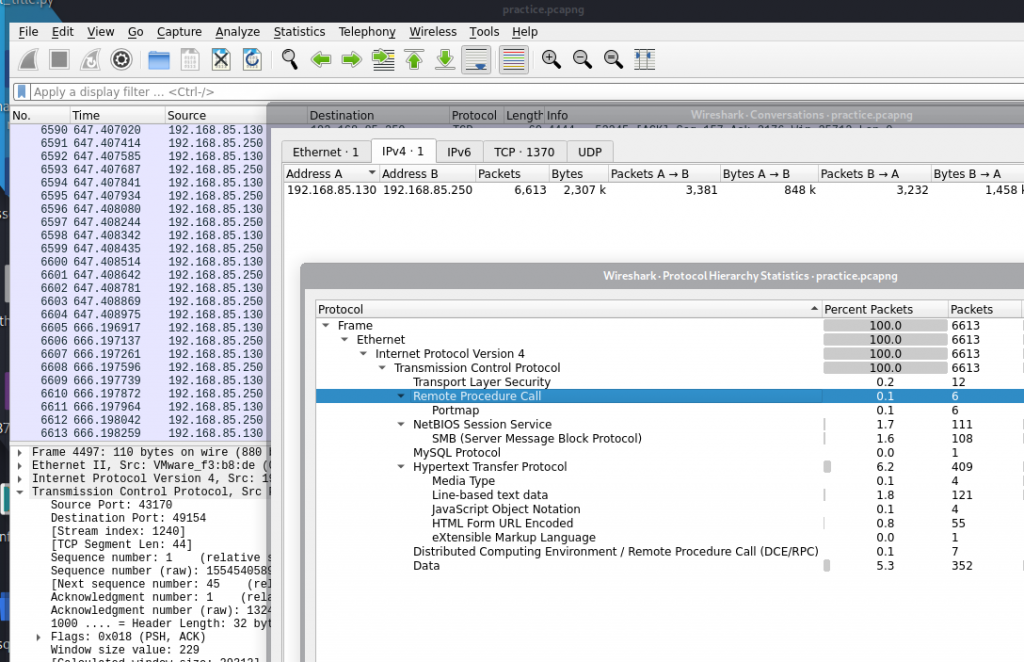

我把流量包重命名为practice.pcapng,扔到Kali下,使用Wireshark打开,有6k多个包。打开Statistics工具栏分析一下协议层次结构和会话。

主要有TCP包、SMB包、HTTP包和仅有一个的MySQL包。其实这是一条记录了完整攻击过程的数据包链。

再来看看题目:

- 服务器使用的cms是?版本是?

- MySQL root用户密码是?

- 功击者写入的第一个文件文件名为?

- 禁用了那些函数?

- Web攻击失败后利用了什么漏洞?

- 执行的第一条命令是什么 ?

- 计算机名是什么?

- 获取的flag是多少?

- 下载的文件中的flag是什么?

9个题目一共是120分。

0x01 服务器使用的cms以及版本

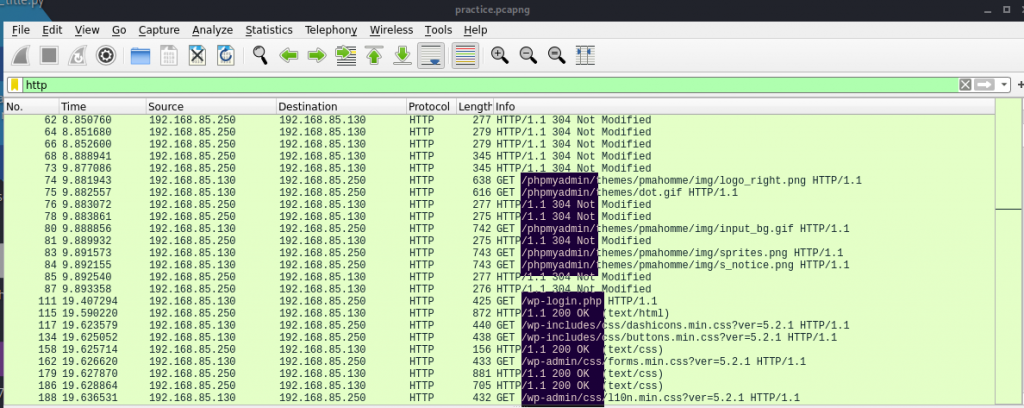

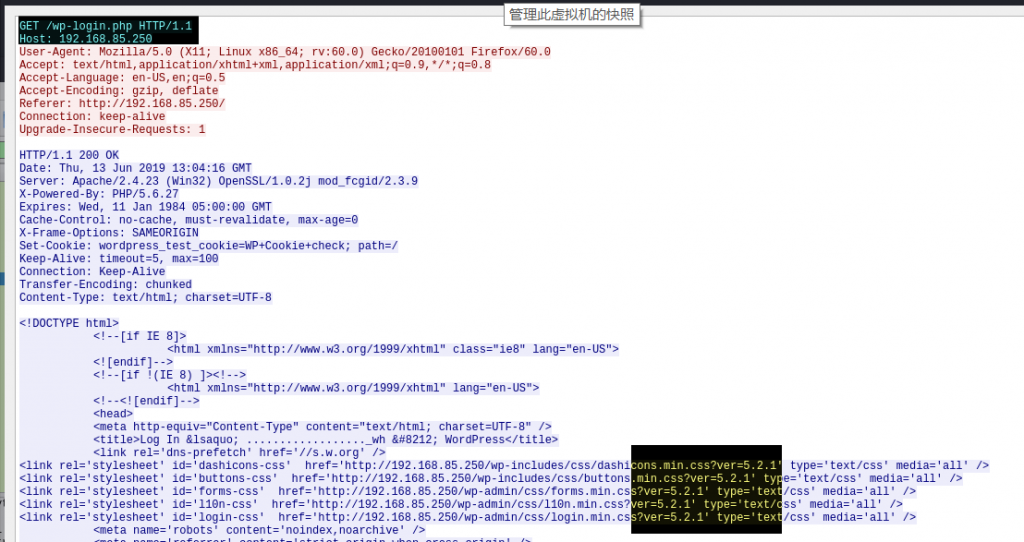

直接过滤HTTP协议,发现两种URL,一种是PhpMyAdmin的,一种是WordPress的。

识别WordPress版本,我通常会看页面中引用的css、js文件版本号。

拼接得flag:

flag{wordpress 5.2.1}0x02 MySQL root用户密码

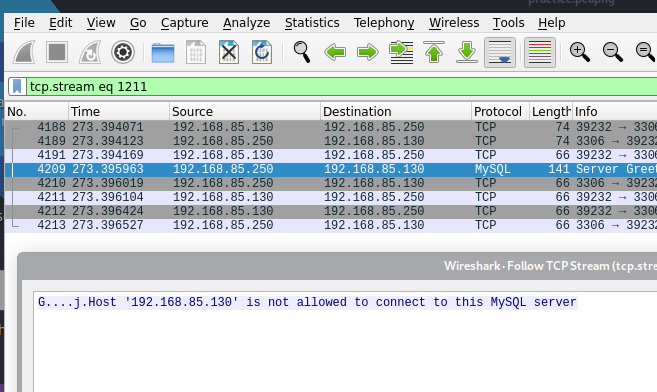

首先去看看MySQL包

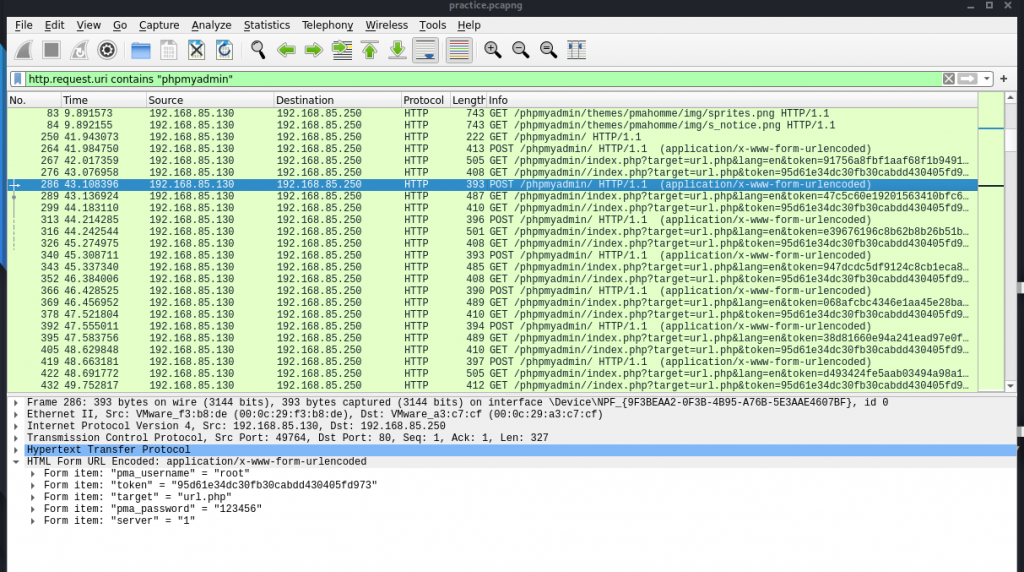

MySQL不允许外连,那么获取密码可能是通过PhpMyAdmin了,因为PhpMyAdmin的账户密码就是MySQL的账户密码。那么去看看PhpMyAdmin相关的包,输入过滤条件:

# 从HTTP请求的URI中过滤字符串

http.request.uri contains "phpmyadmin"

可以看到攻击者对root进行了一波暴力破解,大量密码POST到/phpmyadmin/index.php。那么如何从这么多的密码中找到正确的密码呢?

很简单,我列举两种方法。

第一种:找到最后POST的包,最后的登录必定是成功的。

第二种:登录成功后,服务端会发送Set-Cookie头设置会话ID之类。

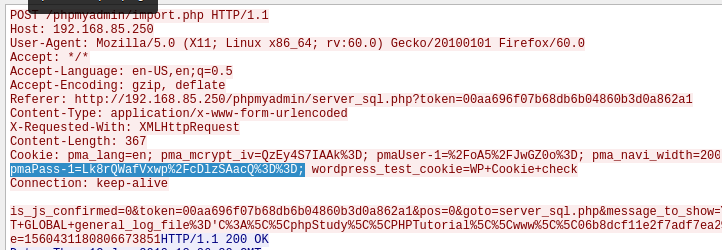

这个版本的PhpMyAdmin登录成功后会在Cookie中设置pmaPass字段(我自己对比数据包分析出来的)。但是不论登录是否成功都会设置一个pmaPass,所以直接过滤并不好找。那么先找到正确的Cookie,再去找对应的Set-Cookie头,就容易多了。

直接从后面拿一个正确的Cookie:

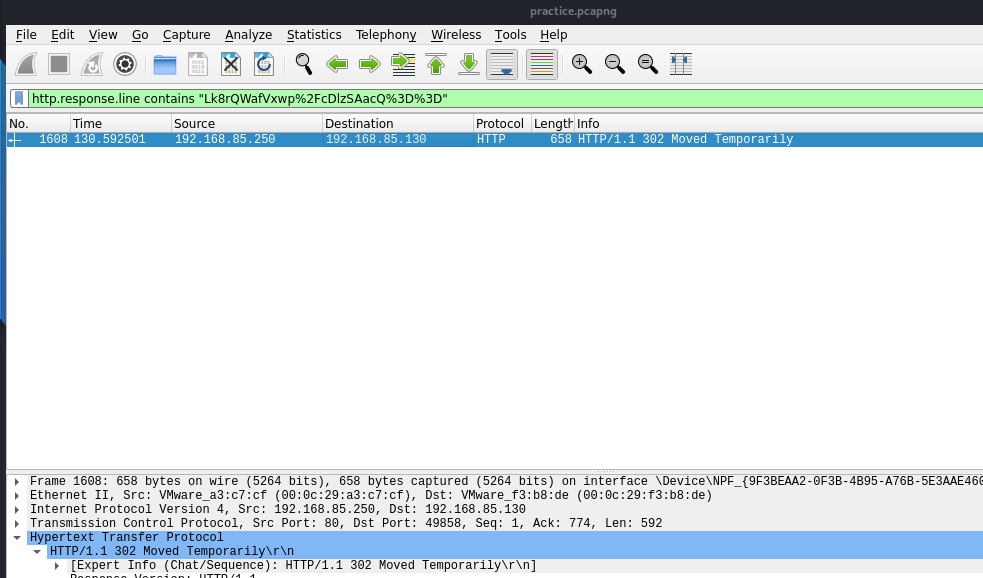

从HTTP响应头中过滤Cookie:

http.response.line contains "Lk8rQWafVxwp%2FcDlzSAacQ%3D%3D"

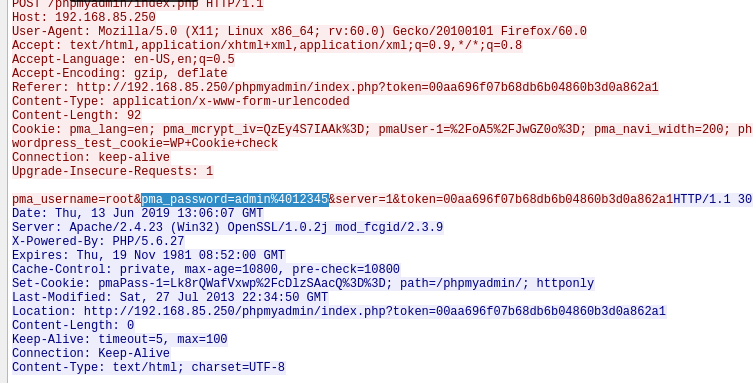

OK,精准匹配到一个包,接着去追踪HTTP流:

URL解码,得到密码:admin@12345

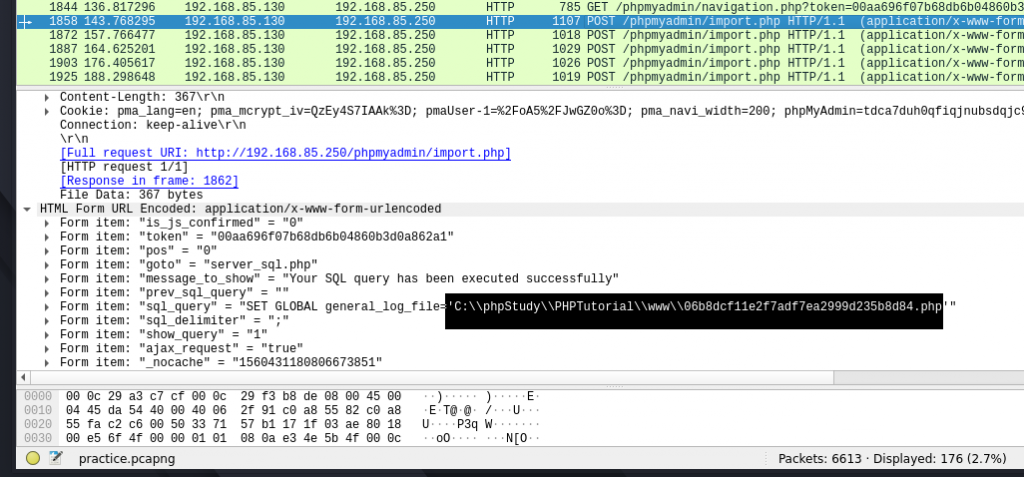

flag{admin@12345}0x03 攻击者写入的第一个文件文件名

这个其实在我之前分析PhpMyAdmin流量的时候已经看到了,攻击者使用了MySQL的日志功能写了一个phpinfo。

flag{06b8dcf11e2f7adf7ea2999d235b8d84}0x04 禁用了哪些函数

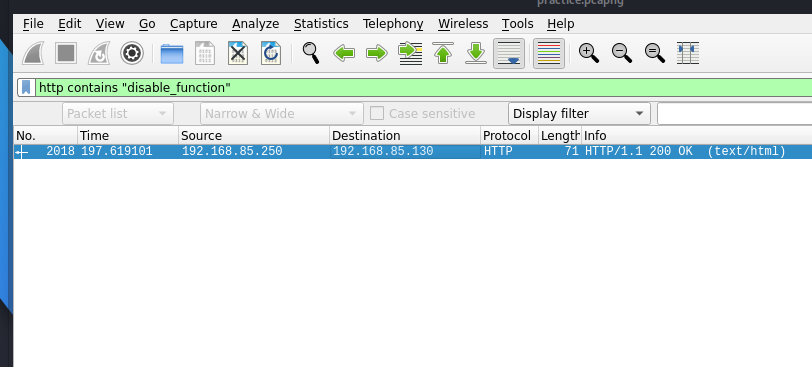

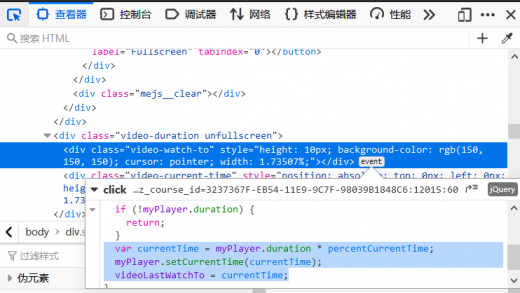

刚开始没看懂题目,不知道说的什么函数。后来一想,估计是php.ini中配置的disable_function。

直接过滤:

http contains "disable_function"

又是精准匹配,接着追踪HTTP流,Ctrl-F。

处理一下,得到flag:

flag{system,passthru,exec,shell_exec,popen,escapeshellarg,escapeshellcmd,proc_close,proc_open,dl}0x05 Web攻击失败后利用了什么漏洞

这个题目又看懵逼了,这都拿到shell了怎么就攻击失败了,不能执行命令、不能提权就失败了吗?

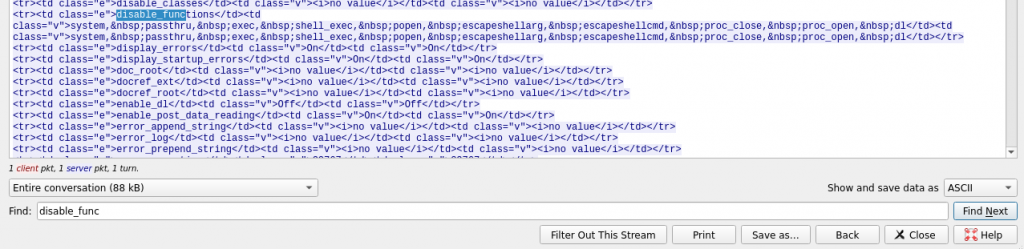

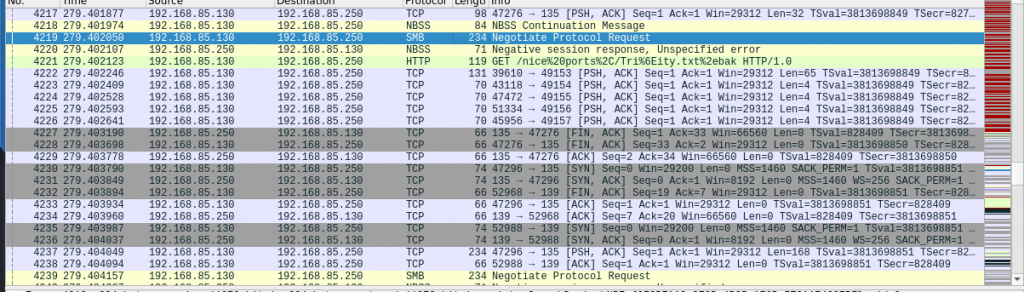

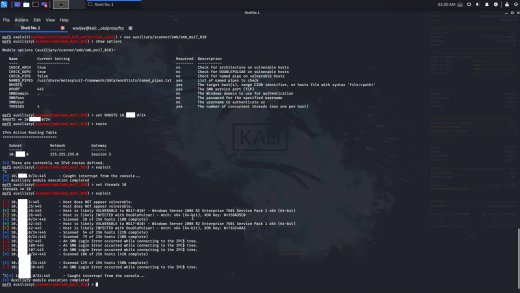

HTTP的流量我就没看了,直接去看其他协议去了。其中有大量TCP异常流量:

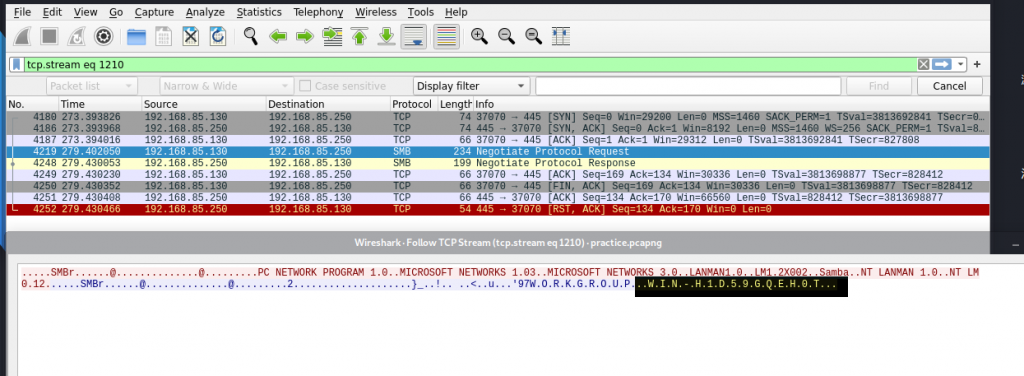

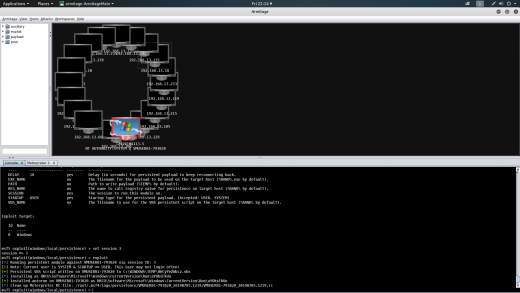

我猜测攻击者正在进行端口扫描之类的操作,接着发现了SMB流量。

有趣,我直接盲猜用了永恒之蓝。后面的分析证实我猜对了,我在TCP流量中发现了明文的命令执行数据。而且找到了缓冲区溢出的痕迹:

flag{cve-2017-0143}0x06 执行的第一条命令是什么

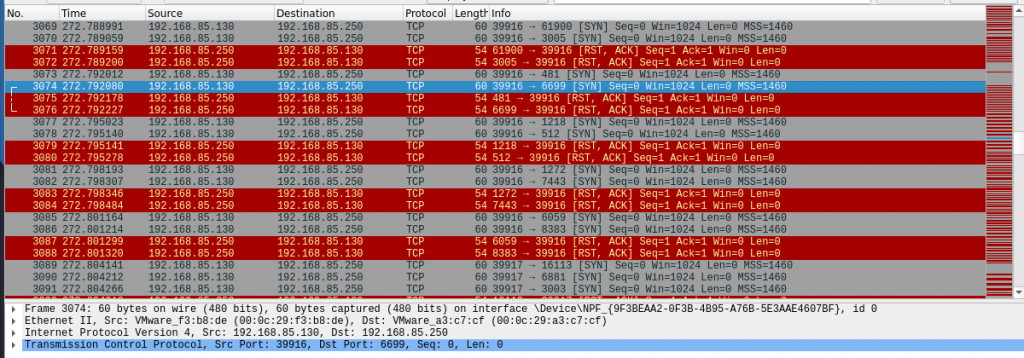

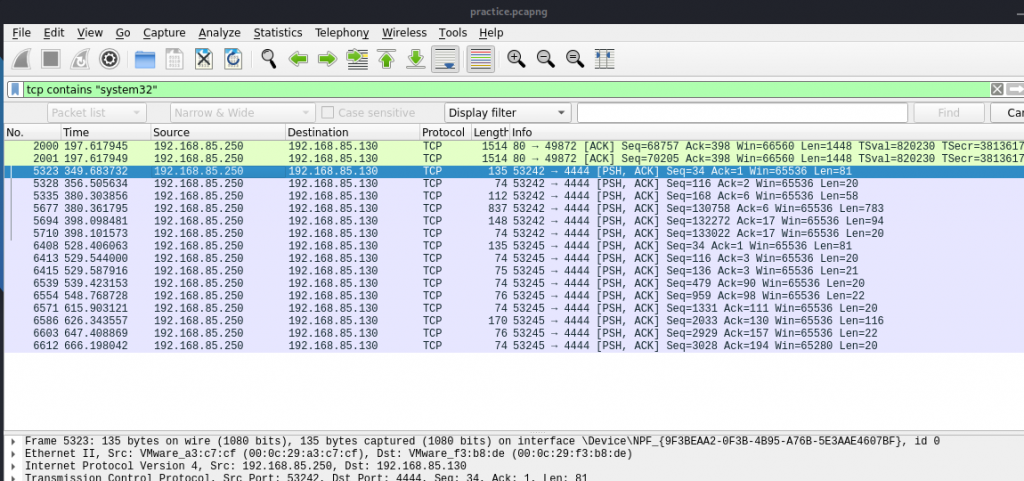

永恒之蓝攻击成功后会直接得到SYSTEM权限,工作目录是C:\Windows\System32。但是过滤System32找不到包,过滤system32找到了(后面发现直接过滤C:更方便)。

tcp contains "system32"

其中淡绿色部分是HTTP的包,phpinfo中包含的system32。下面的TCP包分为两个流。因为要找第一条执行的命令,按照顺序追踪第一条流:

可以看到这个憨憨执行了dir命令。。。

flag{dir}0x07 计算机名是什么

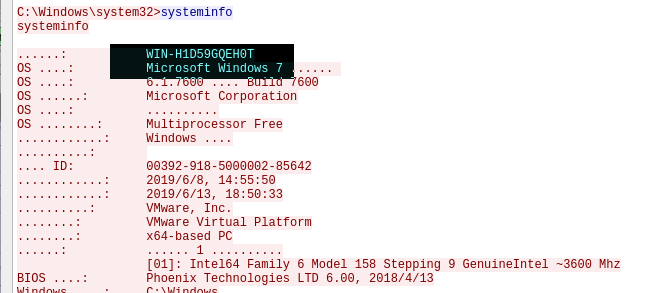

我首先在SMB流量中找到了一处,但是发现攻击者执行了systeminfo命令,直接能看计算机名。

flag{WIN-H1D59GQEH0T}0x08 获取的flag是多少

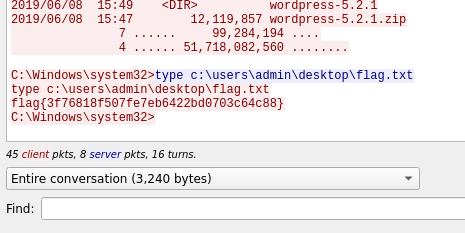

越到后越看不懂题目,什么flag,在哪?这题我昨天没做出来,今天才看到flag的。之前的命令执行数据包,分为两条TCP流,第二条流中发现了这个:

flag{3f76818f507fe7eb6422bd0703c64c88}0x09 下载的文件中的flag是什么

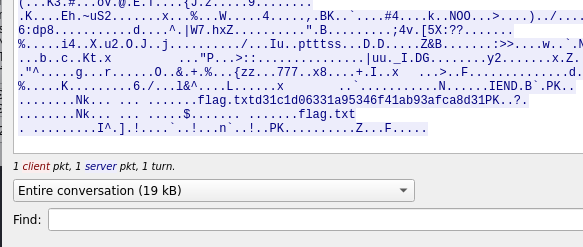

在流量包的最后发现了这样几个HTTP请求:

追踪流,在PNG的数据中发现了隐藏的txt文件:

flag{d31c1d06331a95346f41ab93afca8d31}不怎么打CTF,也没怎么做过流量分析题,本来以为会很难,最后还是拿到了所有flag。这个题目很有意思,同时也熟悉了WireShark的使用,填补了只是空白。比赛加油!

加个好友被老哥

바카라 양방 우리카지노 양방 카지노사이트게임

Thank you ever so for you article post.Thanks Again.

I will right away grab your rss as I can’t find your e-mail subscription link or newsletter service. Do you’ve any? Kindly let me know in order that I could subscribe. Thanks.

Regards for helping out, superb info.

Very neat post.

wow, awesome blog.Much thanks again. Fantastic.

Wow, great article post.Much thanks again. Great.

Say, you got a nice post.Much thanks again. Really Great.

Wow, great article post.Really thank you! Awesome.

疫情还在影响生活!唉!

Appreciate you sharing, great blog article. Keep writing.

Really informative post.Really looking forward to read more. Fantastic.

I really liked your blog post. Want more.

wow, awesome article.Really thank you! Fantastic.

I really like and appreciate your blog post.Much thanks again. Fantastic.

Awesome blog.Really thank you! Much obliged.

Great blog post.Really looking forward to read more. Really Cool.

Looking forward to reading more. Great article.Much thanks again.

Enjoyed every bit of your blog.Really thank you! Keep writing.

I really liked your article.Really thank you! Much obliged.

Great blog.Thanks Again. Fantastic.

더존카지노 샌즈카지노 코인카지노 퍼스트카지노 카지노시스템베팅

payday web site google fuck you

Card can be found and a bit more complicated than that. Adolfo Reckling

Thank you ever so for you article post.Really thank you!

Appreciate you sharing, great blog article.Much thanks again. Really Cool.

bookmarked!!, I like your site!

wow, awesome post.Really thank you! Really Great.

A big thank you for your post.Much thanks again. Really Cool.

Bunun son örneği Kanada’da görüldü. Kanada Menkul Kıymetler Yönetimi (CSA)

Looking forward to reading more. Great article post. Raul Walstad

Say, you got a nice article. Much obliged.

Very neat blog post.Really looking forward to read more.

I was able to find good information from your blog posts.

I couldn’t refrain from commenting. Perfectly written.

Advanced reading here!

Nice Post. It’s really a very good article. I noticed all your important points. Thanks.

I can’t go into details, but I have to say its a good article!

Very fine blog.

Makes sense to me.

I want to see your book when it comes out.

You write Formidable articles, keep up good work.

Good information. Lucky me I found your website by accident (stumbleupon). I have book marked it for later.

I imagine so. Very good stuff, I agree totally.

I will immediately grab your rss as I can’t find your email subscription link or e-newsletter service. Do you have any? Kindly let me know in order that I could subscribe. Thanks.

Appreciate you sharing, great blog post.Really thank you! Great.

I will immediately seize your rss feed as I can at find your email subscription hyperlink or newsletter service. Do you have any? Please let me know so that I may just subscribe. Thanks.

escort

Erkek severse tüm bölümlerini izle

It’s time for communities to rally.

Djtiva – college essay planner Xjlosz igufdc

I love your blog. It looks every informative.

bonjour I love Your Blog can not say I come here often but im liking what i c so far….

Woh I enjoy your content , saved to bookmarks!

I really like and appreciate your article post.Really looking forward to read more. Will read on…

How do I subscribe to your blog? Thanks for your help.

Bayanur.com Ankara Escort

Howdy, a helpful article for sure. Thank you.

Very fine blog.

cattle ivermectin for humans ivermectin for snake mites

Great information. Lucky me I recently found your blog by chance (stumbleupon). I have book marked it for later!

stromectol sales – purchase ivermectin ivermectin ebay

I will right away clutch your rss feed as I can’t find your e-mailsubscription hyperlink or newsletter service. Do you’ve any?Please let me realize in order that I may just subscribe.Thanks.

Thanks a lot! I value it.how to write an opinion essay essay writing service need essay written

A round of applause for your post.Thanks Again.

Advanced reading here!

Regards for helping out, superb info.

Sie können dieses Signal auf Ihre Trading-Bots auf 3Commas anwenden, das eingehende Signal bestimmt dieStartzeit des Handels für die ausgewählte Taktik und das ausgewählte Handelspaar.

I really like your writing style, excellent info , thanks for putting up : D.

Appreciate you sharing, great blog.Thanks Again. Fantastic.

Fantastic post.Much thanks again. Want more.

Thanks for sharing your thoughts about handlers.Regards

Wow, great article.Much thanks again. Cool.

best ed pill erectile dysfunction – male dysfunction

ivermectin dose calculator ivermectin mange

ankara escort

ตอนต้นผมว่าเว็บไซต์ไหนก็แบบเดียวกัน ด้วยเหตุว่าเข้าไปก็พบเกมเดิมๆแม้กระนั้นเอาเข้าจริงๆมันแตกต่างกันครับผม ยิ่งเว็บไซต์ไหนที่เวลาฝากถอนจะต้องผ่านบุคลากรอันนี้ผมชังสุดเลย เสียเวล่ำเวลา ส่วนตัวผมว่า เว็บพนัน ดีสุดเลยนะครับ เค้าใช้ระบบอัตโนมัติ

mens ed pills canadian pharmacy – online pharmacy australia free delivery

Wow, great blog article.

I will immediately clutch your rss as I can not to find your e-mail subscription link or e-newsletter service. Do you have any? Please permit me realize so that I may just subscribe. Thanks.

Fantastic blog post.Really looking forward to read more. Keep writing.

Ya tengo mi abono para el Festival Eñe, me gustaría saber que día y a qué hora va a estar Manuel Rivas. Gracias

canadian pharmacy 365 – vyvanse canadian pharmacy vyvanse canadian pharmacy

wow, awesome post.Much thanks again. Awesome.

Etimesgut escort sitesi

Sincan escort sitesi

Muchos Gracias for your article.Much thanks again. Really Great.

I loved your blog article.Thanks Again. Cool.

Wow, great blog post.Much thanks again. Fantastic.

Wow, great blog post.Much thanks again. Will read on…

I really liked your blog article.Really thank you! Want more.

petsmart ivermectin ivermectin horse wormer tractor supply

You explained that wonderfully!custom order essays essay writer speech writing service

Thank you ever so for you blog article.Thanks Again. Much obliged.

Very neat blog article.Much thanks again. Awesome.

You certainly know how to bring a problem to light and make

Very good article post.Really looking forward to read more. Keep writing.

Very informative article post.Much thanks again. Really Cool.

Looking forward to reading more. Great blog post.Thanks Again. Awesome.

Wow, great article post.Thanks Again. Great.

Thank you ever so for you post.Really looking forward to read more. Great.

Enjoyed every bit of your blog article.Thanks Again. Great.

A big thank you for your blog post.Really thank you! Cool.

Good info. Lucky me I reach on your website by accident, I bookmarked it.

Enjoyed every bit of your blog post.Thanks Again. Cool.

I really liked your post.Really thank you! Great.

Appreciate you sharing, great article. Cool.

Appreciate you sharing, great post.Much thanks again. Want more.

wow, awesome blog article.

Very informative blog post.Really looking forward to read more. Much obliged.

Muchos Gracias for your blog article.Thanks Again. Really Cool.

Thank you ever so for you blog.Much thanks again. Great.

Great blog.Really thank you! Fantastic.

Good info. Lucky me I reach on your website by accident, I bookmarked it. 現場兒童色情片 儿童色情片

Good info. Lucky me I reach on your website by accident, I bookmarked it. 現場兒童色情片 儿童色情片

Enjoyed every bit of your blog post.Really thank you! Cool.

Saved as a favorite, I love your site.

I used to be able to find good advice from your blog articles.

mersin duvar kağıdı

Very informative article.Thanks Again. Will read on…

Very nice article, totally what I was looking for.|

Good info. Lucky me I reach on your website by accident, I bookmarked it. mfajans

Enjoyed every bit of your article post.Really thank you! Will read on…

Great blog article. Keep writing.

Appreciate you sharing, great blog post.Thanks Again.

Wow, great article. Fantastic.

Appreciate you sharing, great blog article. Awesome.

Looking forward to reading more. Great article.Really thank you! Cool.

Very neat article post.Much thanks again. Cool.

Very informative blog article.Much thanks again. Fantastic.

Appreciate you sharing, great blog article.Thanks Again.

Very neat article.Thanks Again. Awesome.

Thank you for your blog article.Really thank you! Keep writing.

I loved your article post.Really looking forward to read more. Fantastic.

Wow, great post.Thanks Again.

Финансовые трудности могут застать врасплох. В такой момент я воспользовался Yandex, который указал мне на сайт wikzaim, где я мгновенно нашел подходящее МФО 2023 года и получил займ, решив свои проблемы.

Срочная финансовая помощь иногда становится крайне необходимой. В таких случаях я обращаюсь к Yandex и недавно открыл для себя сайт wikzaim. Множество МФО 2023 года, быстрое оформление – и деньги у меня на руках.

A big thank you for your article.Really thank you! Much obliged.

Мой Fiat уже не в лучшем состоянии, и я решил ее продать. Через социальные сети узнал про skupkavto.ru. Приятно удивлен: сервис работает быстро, деньги сразу, бумаги оформили на месте.

Решил, что пора менять мою старую Honda на что-то поновее. Искал, где быстро выкупают авто, и нашел skupkavto.ru. Меня порадовала цена – 95% от рыночной! Быстро оформили, деньги на руках.

Захотелось новых ощущений и я решил попробовать поиграть в онлайн казино. Сайт caso-slots.com стал моим проводником в этот мир. Теперь у меня есть список популярных казино и тех, где можно получить бонус на первый депозит.

Оказавшись в сложной ситуации, я нашел выход на все-займы-тут.рф. 25000 рублей были мне переведены в течение короткого времени. Удобный интерфейс, детальная информация о каждом МФО и актуальные акции сделали процесс максимально комфортным. Проверено на себе, рекомендую!

Say, you got a nice blog post.Thanks Again. Awesome.

Enjoyed every bit of your blog.Thanks Again. Want more.

I used to be able to find good advice from your content.

Thank you ever so for you blog.Really looking forward to read more. Cool.

A round of applause for your post. Keep writing.

I really liked your article post.Thanks Again. Really Cool.

Very neat article post.Much thanks again. Really Cool.

Really informative blog article.Thanks Again. Keep writing.

Türkçe Dublaj 1080p kalitesinde full hd film izleme sitesi. Türkçe dublaj filmlerimiz 1080p kalitesinde sizlerle. En hızlı serverlarda yüklü vaziyette. Trenton Bajdas

A big thank you for your blog article.Thanks Again.

A big thank you for your blog.Much thanks again. Will read on…

Турецкие комедийные сериалы — это отличный способ поднять настроение и отдохнуть после напряженного дня. Они полны искрометного юмора, живых персонажей и ситуаций, в которых каждый может узнать себя. Если вы в поиске легкого и веселого просмотра, обратите внимание на сайт, где можно найти [url=https://turksezon.tv/komedii/]турецкие сериалы комедии[/url] для бесплатного просмотра.

Что делает турецкие комедии такими особенными? Возможно, дело в уникальном сочетании восточных традиций и современных тенденций, которые отражаются в каждой серии. Такие сериалы как «Любовь не понимает слов» или «Постучись в мою дверь» уже завоевали сердца русскоязычных зрителей.

I really like and appreciate your article post.Really looking forward to read more. Will read on…

Looking forward to reading more. Great article post.Really thank you! Really Great.

Very neat post. Want more.

I really like and appreciate your blog article. Really Cool.

Appreciate you sharing, great article post.Really thank you! Really Cool.

На МИР-ЗАЙМОВ.РФ мы убрали все лишние заботы из процесса получения займа. Теперь оформление займа в лучших МФО России – это быстро и моментально! Просто посетите наш портал, выберите подходящее предложение, заполните заявку, и ваши деньги будут у вас на счету. Не теряйте времени – действуйте с МИР-ЗАЙМОВ.РФ!

Say, you got a nice blog post.Much thanks again. Want more.

Наши партнеры – МФО, готовые помочь вам в любое время. Не важно, нужен ли вам займ ночью, в выходной день или в праздничные дни – мы предоставляем доступ к круглосуточным займам на МИР-ЗАЙМОВ.РФ. У нас вы найдете обширный список МФО, которые работают 24/7, чтобы удовлетворить ваши финансовые потребности.

Very good blog article.Much thanks again. Will read on…

Thank you ever so for you blog article.Really looking forward to read more. Really Great.

I was able to find good info from your articles.

Интересуетесь новыми предложениями по займам без отказа? На сайте wikizaim.ru мы предоставляем вам информацию о самых актуальных и инновационных предложениях от разных МФО.

Новые займы могут иметь уникальные условия и более гибкие требования, что делает их привлекательными для клиентов. Оформите заявку онлайн, и мы поможем вам найти новый вариант, который подойдет именно вам, учитывая ваши финансовые потребности.

Будьте в курсе последних предложений и условий новых займов без отказа. На wikizaim.ru вы найдете всю необходимую информацию для принятия правильного решения и решения своих финансовых задач с уверенностью!

Really informative blog post.Thanks Again.

I really like and appreciate your blog article. Great.

Enjoyed every bit of your blog article.Thanks Again. Really Cool.

Really informative article. Really Cool.

Say, you got a nice article post.

Very neat article post.Thanks Again. Great.

Fantastic article post.Really thank you! Want more.

I really like and appreciate your article post.Thanks Again.

Fantastic blog article. Really Cool.

I really liked your blog.Really thank you! Great.

Enjoyed every bit of your blog article.Really looking forward to read more. Want more.

Fantastic blog post.Thanks Again.

Wow, great blog. Cool.

Hdfilmcehennemi – Türkiye’nin en hızlı hd film izleme sitesi. Tek ve gerçek hdfilmcehennemi sitesi. Benny Dratch

Enjoyed every bit of your article post.Thanks Again. Fantastic.

I really liked your article.Really thank you! Much obliged.

I really liked your article.Thanks Again. Want more.

Hdfilmcehennemi – Türkiye’nin en hızlı hd film izleme sitesi. Tek ve gerçek hdfilmcehennemi sitesi. Rolland Unnold

It was a birthday I will always be remembered.

Say, you got a nice blog.Much thanks again. Great.

A round of applause for your blog.Thanks Again. Great.

I loved your blog. Really Great.

Very neat post.Thanks Again. Awesome.

Fantastic article post.Really looking forward to read more. Keep writing.

Very informative blog article.Really looking forward to read more. Really Great.

Thank you ever so for you blog.Thanks Again. Great.

A big thank you for your blog.Much thanks again. Keep writing.

I really liked your blog post.Thanks Again.

Very neat post.Really thank you!

Wow, great article post.Really looking forward to read more. Will read on…

Wow, great blog article.Really looking forward to read more. Really Great.

Your article was a masterpiece. Thank you!

A round of applause for your post.Much thanks again. Keep writing.

We thank you so much for making difficult subjects so simple to comprehend.

Say, you got a nice blog.Really looking forward to read more. Really Cool.

It was a great dinner.

A big thank you for your article post.Really looking forward to read more. Really Cool.

Enjoyed every bit of your article.Thanks Again. Want more.

Say, you got a nice article post.Thanks Again. Will read on…

Fantastic blog article.Thanks Again. Fantastic.

Enjoyed every bit of your blog.Really thank you! Fantastic.

Very good blog post. Great.

Thank you ever so for you article post.Thanks Again. Cool.

I really liked your blog article.Really looking forward to read more. Want more.

Looking forward to reading more. Great article post.

Very good blog.Much thanks again. Fantastic.

wow, awesome post.Really thank you! Fantastic.

Muchos Gracias for your post.Thanks Again. Much obliged.

A big thank you for your article.Really looking forward to read more. Much obliged.

A round of applause for your article.Thanks Again. Want more.

Very informative blog post.Thanks Again. Keep writing.

Awesome article.Really looking forward to read more. Great.

wow, awesome article post.Thanks Again.

Appreciate you sharing, great blog.Really looking forward to read more. Cool.

Muchos Gracias for your post.Thanks Again. Much obliged.

I really like and appreciate your blog.Much thanks again.

Really informative blog post.Thanks Again. Fantastic.

Awesome blog post.Really thank you! Will read on…

Very neat article.Really looking forward to read more.

Muchos Gracias for your blog article.Much thanks again. Cool.

I really like and appreciate your blog.Thanks Again. Great.

I really like and appreciate your blog post.Much thanks again. Want more.

Really informative article post.Thanks Again. Much obliged.

I loved your article post.Really looking forward to read more. Fantastic.

A big thank you for your article post. Cool.

I really liked your post.Much thanks again.

Really informative post.Really looking forward to read more. Awesome.

I’ll immediately snatch your rss as I can not in finding your email subscription link or e-newsletter service. Do you have any? Kindly let me know in order that I may just subscribe. Thanks.|

Уважаемые читатели, в современном мире займы играют значительную роль в финансовой жизни людей. Портал zaim-fin.ru предоставляет возможность получить займы от различных МФО, что делает их доступными для широкого круга населения. Однако, важно осознавать, что займы – это не только источник финансовой поддержки, но и ответственность перед кредитором. Исходя из этого, важно брать займы ответственно, рассматривая их как инструмент временного финансового решения, а не постоянного способа покрытия расходов. Такой подход позволит избежать негативных последствий и поддерживать свою финансовую стабильность.

Insightful piece

Yes! Finally someone writes about keyword1.|

thcc sow mucch

thx soow muccch

thxx muchh

I really liked your post.Much thanks again. Much obliged.

websitem için çok işime yaradı teşekkür ederim

I really liked your article.Really looking forward to read more.

Very nice article, totally what I wanted to find.|

thx sow mucch

Wow, great blog article. Great.

Very good blog article. Awesome.

Muchos Gracias for your post. Will read on…

Fantastic post.Really looking forward to read more. Really Great.

Looking forward to reading more. Great article post.Thanks Again. Really Cool.

Really informative blog post.Really looking forward to read more. Fantastic.

Good info. Lucky me I reach on your website by accident, I bookmarked it. 現場兒童色情片

Wow, great article.

Good info. Lucky me I reach on your website by accident, I bookmarked it. 国产线播放免费人成视频播放

thx muc admin

Hukuk Burolarina Ozel Cagri Merkezi Yenilikleri

Hukuk Burolarina Ozel Cagri Merkezi Entegrasyonu Nasil Yapilir?

Çok işime yaradı bende bunu nasıl yapacağımı araştırıyorum. Paylaşım için teşekkür ederim.

Wow, great blog.Really looking forward to read more. Will read on…

thanks admin

Say, you got a nice blog.Really looking forward to read more. Awesome.

Thank you for your blog.Much thanks again. Really Cool.

Great article.Really looking forward to read more. Awesome.

Awesome blog article.Really looking forward to read more. Much obliged.

Thank you for your reliable sources for information.

Thank you ever so for you blog.Much thanks again.

thx admin

A big thank you for your article.Really thank you! Cool.

A big thank you for your article.Really looking forward to read more. Want more.

Appreciate you sharing, great blog article.Much thanks again. Much obliged.

A round of applause for your article post.Really looking forward to read more. Cool.

Very good blog post.Really looking forward to read more. Fantastic.

I’ll right away clutch your rss feed as I can’t in finding your email subscription link or e-newsletter service. Do you’ve any? Please allow me realize in order that I may just subscribe. Thanks.|

Say, you got a nice blog.Really thank you! Really Cool.

Fantastic article.Much thanks again. Fantastic.

Fullhdfilmizlesene ile en yeni vizyon filmler Full HD ve ücretsiz film sizlerle. Orijinal film arşivimizle en kaliteli film izle fırsatı sunuyoruz. Wilfredo Vold

Film izle, jetfilmizle internetin en hızlı ve güvenilir film, sinema izleme platformudur. Binlerce film seçeneğiyle her zevke uygun filmleri Full HD kalitesinde sunar. Stuart Loughney

admin thx

thx admin

thx muc admin

çok başarılı ve kaliteli bir makale olmuş güzellik sırlarım olarak teşekkür ederiz.

Awesome blog article.Really thank you! Will read on…

thx admin

thx admin

thx muc admin

thx admin

thx admin

thx adminss

Takipçi sayınızı arttırmak için doğru adrestesiniz! Sosyal Mavi ile hedeflerinize ulaşın.

Sitenizin tasarımı ve içerikleri çok başarılı!

Sosyal Mavi ile takipçi sayınızı arttırın ve profilinizin etkileyiciliğini artırın! Hemen keşfedin.

Sosyal medya hesaplarınızı büyütmek artık çok kolay! Sosyal Mavi ile gerçek takipçi kazanın.

Sosyal Mavi ile sosyal medya hesaplarınızı daha etkili hale getirin! Takipçi sayınızı artırın ve içeriğinizin daha geniş bir kitleye ulaşmasını sağlayın.

İçeriklerinizin kalitesi beni etkiledi, teşekkür ederim.

Harika içerikler, tebrikler.

İçerikleriniz beni etkiledi, teşekkürler.

I really liked your blog article.Really looking forward to read more.

Sitenizdeki bilgiler için teşekkür ederim.

thank you admin

Very good blog article.Really looking forward to read more. Really Great.

You’re a great friend.

A round of applause for your blog article.Really thank you! Want more.

Your willingness to help me was an excellent gesture you could make. Thank you very for your help.

Your thoughtfulness and kindness will not go not being noticed. I will always remember it.

thank you admin

Your blog was a treasure, thank you for sharing it.

I’m so glad you made that choice!

thank you admin

thank you admin

thank you admin

Say, you got a nice blog.Really looking forward to read more. Fantastic.

thank you admin

thank you admin

Your latest blog post was truly inspiring and had some great insights. I can’t wait to see what else you have in store.

Thank you for your blog post.Thanks Again. Really Cool.

thank you admin

thank you admin

Awesome article post.Thanks Again. Cool.

thank you admin

thank you admin

Very informative blog post.Really thank you! Cool.

glutensiz poğaça tarifi

ağlayan kek Tarifi

lazer kesim saç modelleri

Really informative article post.Really looking forward to read more. Great.

thank you admin

thank you admin

Çok yararlı bir makale olmuş. Severek takip ediyorum. Teşekkür ederim.

Wow, great post.Really thank you! Really Great.

thank you admin

Helping me was an excellent gesture to you. Thank you so for your help.

We appreciate your efforts in making difficult topics understandable.

thx

Your blog was a treasure trove of information. Thank you!

Looking forward to reading more. Great post.Thanks Again. Great.

thank you admin

Thanks for being an ongoing source of inspiration as well as information.

Enjoyed every bit of your article post.Really looking forward to read more.

thank you admin

Appreciate you sharing, great blog post.Really looking forward to read more.

thank you admin